डिजास्टर रिकवरी: Difference between revisions

| Line 18: | Line 18: | ||

नियोजन में बैकअप साइटों की व्यवस्था करना शामिल है, चाहे वे "गर्म" (आपदा से पहले काम कर रही हों), "गर्म" (परिचालन प्रारंभ करने के लिए तैयार), या "ठंडी" (परिचालन प्रारंभ करने के लिए पर्याप्त काम की आवश्यकता होती है), और हार्डवेयर के साथ अतिरिक्त साइटें निरंतरता के लिए आवश्यक है। | नियोजन में बैकअप साइटों की व्यवस्था करना शामिल है, चाहे वे "गर्म" (आपदा से पहले काम कर रही हों), "गर्म" (परिचालन प्रारंभ करने के लिए तैयार), या "ठंडी" (परिचालन प्रारंभ करने के लिए पर्याप्त काम की आवश्यकता होती है), और हार्डवेयर के साथ अतिरिक्त साइटें निरंतरता के लिए आवश्यक है। | ||

2008 में, ब्रिटिश स्टैंडर्ड इंस्टीट्यूशन ने बिजनेस निरंतरता मानक [[BS 25999]] का समर्थन करने वाला विशिष्ट मानक जिसका शीर्षक बीएस 25777 था, विशेष रूप से कंप्यूटर निरंतरता को व्यापार निरंतरता के साथ संरेखित करने के लिए लॉन्च किया था। मार्च 2011 में आईएसओ/आईईसी 27031 के प्रकाशन के बाद, " | 2008 में, ब्रिटिश स्टैंडर्ड इंस्टीट्यूशन ने बिजनेस निरंतरता मानक [[BS 25999]] का समर्थन करने वाला विशिष्ट मानक जिसका शीर्षक बीएस 25777 था, विशेष रूप से कंप्यूटर निरंतरता को व्यापार निरंतरता के साथ संरेखित करने के लिए लॉन्च किया था। मार्च 2011 में आईएसओ/आईईसी 27031 के प्रकाशन के बाद, "सिक्योरिटी तकनीक - व्यापार निरंतरता के लिए सूचना और संचार प्रौद्योगिकी की तैयारी के लिए दिशानिर्देश।" इसे वापस ले लिया गया था।<ref>{{Cite web|website=Business Continuity Forum|date=2012-05-03|title=ISO 22301 to be published Mid May - BS 25999-2 to be withdrawn|url=https://www.continuityforum.org/content/news/165318/iso-business-continuity-standard-22301-replace-bs-25999-2|access-date=2021-11-20|language=en}}</ref>[[आईटीआईएल]] ने इनमें से कुछ शर्तों को परिभाषित किया है।<ref>{{cite web|title=आईटीआईएल शब्दकोष और संक्षिप्त रूप|url=https://www.axelos.com/glossaries-of-terms}}</ref> | ||

=== पुनर्प्राप्ति समय उद्देश्य === | === पुनर्प्राप्ति समय उद्देश्य === | ||

पुनर्प्राप्ति समय उद्देश्य (आरटीओ)<ref name=Forb.En>{{cite magazine | पुनर्प्राप्ति समय उद्देश्य (आरटीओ)<ref name=Forb.En>{{cite magazine | ||

| Line 43: | Line 43: | ||

पुनर्प्राप्ति बिंदु उद्देश्य (आरपीओ) अधिकतम स्वीकार्य अंतराल है जिसके दौरान आईटी सेवा से संचालन डेटा खो जाता है।<ref name=druva/> | पुनर्प्राप्ति बिंदु उद्देश्य (आरपीओ) अधिकतम स्वीकार्य अंतराल है जिसके दौरान आईटी सेवा से संचालन डेटा खो जाता है।<ref name=druva/> | ||

उदाहरण के लिए, यदि आरपीओ को मिनटों में मापा जाता है, तो व्यवहार में, ऑफ़-साइट मिरर किए गए बैकअप को निरंतर डेटा | उदाहरण के लिए, यदि आरपीओ को मिनटों में मापा जाता है, तो व्यवहार में, ऑफ़-साइट मिरर किए गए बैकअप को निरंतर डेटा सिक्योरिटी होना चाहिए क्योंकि दैनिक ऑफ़-साइट बैकअप पर्याप्त नहीं होता है।<ref>{{cite web | ||

|author=Richard May |title=Finding RPO and RTO | |author=Richard May |title=Finding RPO and RTO | ||

|url=http://www.virtualdcs.co.uk/blog/business-continuity-planning-rpo-and-rto.html|url-status=dead | |url=http://www.virtualdcs.co.uk/blog/business-continuity-planning-rpo-and-rto.html|url-status=dead | ||

| Line 61: | Line 61: | ||

|quote=real-time ... provide redundancy and back-up to ...}}</ref> कॉपी कॉपी ऑपरेशन के पुराने संस्करण को दर्शाती है; तब नहीं जब डेटा को टेप में कॉपी किया जाता है या कहीं और प्रसारित किया जाता है। | |quote=real-time ... provide redundancy and back-up to ...}}</ref> कॉपी कॉपी ऑपरेशन के पुराने संस्करण को दर्शाती है; तब नहीं जब डेटा को टेप में कॉपी किया जाता है या कहीं और प्रसारित किया जाता है। | ||

=== | === प्रणाली डिजाइन === | ||

अन्य | अन्य प्रणाली डिज़ाइन मानदंडों के साथ-साथ व्यावसायिक जोखिम को ध्यान में रखते हुए आरटीओ और आरपीओ को संतुलित किया जाना चाहिए।<ref>{{cite book|chapter=Setting the Maximum Tolerable Downtime -- setting recovery objectives|pages=19–22 | ||

|title=IT Disaster Recovery Planning For Dummies | |title=IT Disaster Recovery Planning For Dummies | ||

|author=Peter H. Gregory |publisher=Wiley |isbn=978-1118050637 | |author=Peter H. Gregory |publisher=Wiley |isbn=978-1118050637 | ||

| Line 73: | Line 73: | ||

== इतिहास == | == इतिहास == | ||

1970 के दशक के मध्य से लेकर देर तक डिजास्टर रिकवरी और सूचना प्रौद्योगिकी (आईटी) के लिए योजना विकसित हुई क्योंकि कंप्यूटर केंद्र प्रबंधकों ने अपने कंप्यूटर | 1970 के दशक के मध्य से लेकर देर तक डिजास्टर रिकवरी और सूचना प्रौद्योगिकी (आईटी) के लिए योजना विकसित हुई क्योंकि कंप्यूटर केंद्र प्रबंधकों ने अपने कंप्यूटर प्रणाली पर अपने संगठनों की निर्भरता को पहचानना प्रारंभ किया था। | ||

उस समय, अधिकांश प्रणालियाँ बैच-उन्मुख [[मेनफ़्रेम कंप्यूटर]] थीं। ऑफसाइट मेनफ्रेम को प्राथमिक साइट की वसूली के लंबित बैकअप टेप से लोड किया जा सकता है;[[ बंद रहने के समय | दुविधा]]अपेक्षाकृत कम महत्वपूर्ण था। | उस समय, अधिकांश प्रणालियाँ बैच-उन्मुख [[मेनफ़्रेम कंप्यूटर]] थीं। ऑफसाइट मेनफ्रेम को प्राथमिक साइट की वसूली के लंबित बैकअप टेप से लोड किया जा सकता है;[[ बंद रहने के समय | दुविधा]]अपेक्षाकृत कम महत्वपूर्ण था। | ||

| Line 99: | Line 99: | ||

नियामक एजेंसियां शामिल हुईं; 2, 3, 4 या 5 नाइन (99.999%) की उपलब्धता के उद्देश्य अक्सर अनिवार्य थे, और [[गर्म साइट|बैकअप साइट]] सुविधाओं के लिए उच्च-उपलब्धता समाधान मांगे गए थे। | नियामक एजेंसियां शामिल हुईं; 2, 3, 4 या 5 नाइन (99.999%) की उपलब्धता के उद्देश्य अक्सर अनिवार्य थे, और [[गर्म साइट|बैकअप साइट]] सुविधाओं के लिए उच्च-उपलब्धता समाधान मांगे गए थे। | ||

आईटी सेवा निरंतरता क्रमशः आईएसओ/आईईसी 27001 और आईएसओ 22301 में निर्दिष्ट व्यापार निरंतरता प्रबंधन (बीसीएम) और सूचना | आईटी सेवा निरंतरता क्रमशः आईएसओ/आईईसी 27001 और आईएसओ 22301 में निर्दिष्ट व्यापार निरंतरता प्रबंधन (बीसीएम) और सूचना सिक्योरिटी प्रबंधन (आईसीएम) के हिस्से के रूप में आवश्यक हो गई है। | ||

2010 से [[ क्लाउड कम्प्यूटिंग |क्लाउड कम्प्यूटिंग]] के उन्नति ने प्रणाली के प्रत्यास्थता के लिए नए अवसर उत्पन्न किए हैं। सेवा प्रदाताओं ने उपलब्धता और विश्वसनीयता सहित उच्च सेवा स्तरों को बनाए रखने की जिम्मेदारी ली है। उन्होंने अत्यधिक प्रत्यास्थ नेटवर्क डिजाइन की पेशकश की है। [[सेवा के रूप में पुनर्प्राप्ति]] (रास) [[बादल सुरक्षा एलायंस|क्लाउड सिक्योरिटी एलायंस]] द्वारा व्यापक रूप से उपलब्ध और प्रचारित है।<ref>[https://cloudsecurityalliance.org/download/secaas-category-9-bcdr-implementation-guidance/ ''SecaaS Category 9 // BCDR Implementation Guidance''] CSA, retrieved 14 July 2014.</ref> | |||

== वर्गीकरण == | == वर्गीकरण == | ||

आपदाएं खतरों और खतरों की तीन व्यापक श्रेणियों का परिणाम हो सकती हैं। | आपदाएं खतरों और खतरों की तीन व्यापक श्रेणियों का परिणाम हो सकती हैं। | ||

* प्राकृतिक खतरों में बाढ़, तूफान, बवंडर, भूकंप और महामारी जैसे प्राकृतिक कार्य शामिल हैं। | * प्राकृतिक खतरों में बाढ़, तूफान, बवंडर, भूकंप और महामारी जैसे प्राकृतिक कार्य शामिल हैं। | ||

* तकनीकी खतरों में दुर्घटनाएं या | * तकनीकी खतरों में दुर्घटनाएं या प्रणाली और संरचनाओं की विफलताएं शामिल हैं जैसे पाइपलाइन विस्फोट, परिवहन दुर्घटनाएं, उपयोगिता व्यवधान, बांध विफलताएं, और आकस्मिक खतरनाक सामग्री का विमोचन। | ||

* मानव-जनित खतरे जिनमें सक्रिय हमलावर | * मानव-जनित खतरे जिनमें सक्रिय हमलावर आक्षेप, रासायनिक या जैविक आक्षेप, डेटा या बुनियादी ढांचे के खिलाफ साइबर आक्षेप, तोड़फोड़ और युद्ध जैसे जानबूझकर कार्य शामिल हैं। | ||

रोकथाम, सिक्योरिटी, शमन, प्रतिक्रिया और पुनर्प्राप्ति के पांच मिशन क्षेत्रों में सभी श्रेणियों और प्रकार की आपदाओं के लिए तैयारी के उपाय आते हैं।<ref>{{Cite web|url=https://www.fema.gov/media-library-data/1527613746699-fa31d9ade55988da1293192f1b18f4e3/CPG201Final20180525_508c.pdf|title=Threat and Hazard Identification and Risk Assessment (THIRA) and Stakeholder Preparedness Review (SPR): Guide Comprehensive Preparedness Guide (CPG) 201, 3rd Edition|date=May 2018|publisher=US Department of Homeland Security}}</ref> | |||

== योजना == | == योजना == | ||

अनुसंधान इस विचार का समर्थन करता है कि अधिक समग्र पूर्व-आपदा नियोजन दृष्टिकोण को लागू करना अधिक लागत प्रभावी है। जोखिम न्यूनीकरण (जैसे डिजास्टर रिकवरी योजना) पर खर्च किए गए प्रत्येक $1 से समाज को प्रतिक्रिया और पुनर्प्राप्ति लागत में $4 की बचत होती है।<ref>{{cite web | अनुसंधान इस विचार का समर्थन करता है कि अधिक समग्र पूर्व-आपदा नियोजन दृष्टिकोण को लागू करना अधिक लागत प्रभावी है। जोखिम न्यूनीकरण (जैसे डिजास्टर रिकवरी योजना) पर खर्च किए गए प्रत्येक $1 से समाज को प्रतिक्रिया और पुनर्प्राप्ति लागत में $4 की बचत होती है।<ref>{{cite web | ||

| Line 119: | Line 115: | ||

|publisher=University of Oregon's Community Service Center, (C) 2007, www.OregonShowcase.org | |publisher=University of Oregon's Community Service Center, (C) 2007, www.OregonShowcase.org | ||

|url=http://1.usa.gov/1IBkvv0 |access-date=October 29, 2018}}</ref> | |url=http://1.usa.gov/1IBkvv0 |access-date=October 29, 2018}}</ref> | ||

2015 डिजास्टर रिकवरी आंकड़े बताते हैं कि एक घंटे तक चलने वाले | |||

2015 डिजास्टर रिकवरी आंकड़े बताते हैं कि एक घंटे तक चलने वाले दुविधा की लागत आ सकती है<ref>{{Cite web|url=http://www.techadvisory.org/2016/01/the-importance-of-disaster-recovery/|title=डिजास्टर रिकवरी का महत्व|access-date=October 29, 2018}}</ref> | |||

* छोटी कंपनियां $8,000, | |||

* मध्यम आकार के संगठन $74,000, और | * मध्यम आकार के संगठन $74,000, और | ||

* बड़े उद्यम $700,000 या अधिक। | * बड़े उद्यम $700,000 या अधिक। | ||

चूंकि आईटी प्रणालियां | चूंकि आईटी प्रणालियां कंपनी के सुचारु संचालन के लिए तेजी से महत्वपूर्ण हो गई हैं, और यकीनन समग्र रूप से अर्थव्यवस्था, उन प्रणालियों के निरंतर संचालन को सुनिश्चित करने और उनकी तेजी से रिकवरी को सुनिश्चित करने का महत्व बढ़ गया है।<ref>{{cite web|url=http://www.ready.gov/business/implementation/IT|title=आईटी आपदा रिकवरी योजना|date=25 October 2012|publisher=FEMA|access-date=11 May 2013}}</ref> | ||

== नियंत्रण के उपाय == | == नियंत्रण के उपाय == | ||

नियंत्रण के उपाय ऐसे कदम या तंत्र हैं जो खतरों को कम या समाप्त कर सकते हैं। डिजास्टर रिकवरी योजना (डीआरपी) में तंत्र की पसंद परिलक्षित होती है। | नियंत्रण के उपाय ऐसे कदम या तंत्र हैं जो खतरों को कम या समाप्त कर सकते हैं। डिजास्टर रिकवरी योजना (डीआरपी) में तंत्र की पसंद परिलक्षित होती है। | ||

नियंत्रण उपायों को किसी घटना को होने से रोकने के उद्देश्य से नियंत्रण के रूप में वर्गीकृत किया जा सकता है, अवांछित घटनाओं का पता लगाने या खोजने के उद्देश्य से नियंत्रण, और आपदा या किसी घटना के बाद | नियंत्रण उपायों को किसी घटना को होने से रोकने के उद्देश्य से नियंत्रण के रूप में वर्गीकृत किया जा सकता है, अवांछित घटनाओं का पता लगाने या खोजने के उद्देश्य से नियंत्रण, और आपदा या किसी घटना के बाद प्रणाली को सही करने या पुनर्स्थापित करने के उद्देश्य से नियंत्रण किया जा सकता है। | ||

इन नियंत्रणों को तथाकथित डीआर परीक्षणों का उपयोग करके नियमित रूप से प्रलेखित और प्रयोग किया जाता है। | इन नियंत्रणों को तथाकथित "डीआर परीक्षणों" का उपयोग करके नियमित रूप से प्रलेखित और प्रयोग किया जाता है। | ||

== रणनीतियाँ == | == रणनीतियाँ == | ||

डिजास्टर रिकवरी रणनीति व्यवसाय निरंतरता योजना से प्राप्त होती है।<ref name="DRI International 2021">{{cite web | title=व्यावसायिक निरंतरता कार्यक्रम को विकसित करने, कार्यान्वित करने, बनाए रखने के लिए व्यावसायिक अभ्यास ढांचे का उपयोग महत्वपूर्ण अंतराल की संभावना को कम कर सकता है| website=DRI International | date=2021-08-16 | url=https://drii.org/resources/professionalpractices/EN | access-date=2021-09-02}}</ref> व्यापार प्रक्रियाओं के लिए मेट्रिक्स तब | डिजास्टर रिकवरी रणनीति व्यवसाय निरंतरता योजना से प्राप्त होती है।<ref name="DRI International 2021">{{cite web | title=व्यावसायिक निरंतरता कार्यक्रम को विकसित करने, कार्यान्वित करने, बनाए रखने के लिए व्यावसायिक अभ्यास ढांचे का उपयोग महत्वपूर्ण अंतराल की संभावना को कम कर सकता है| website=DRI International | date=2021-08-16 | url=https://drii.org/resources/professionalpractices/EN | access-date=2021-09-02}}</ref> व्यापार प्रक्रियाओं के लिए मेट्रिक्स तब प्रणाली और बुनियादी ढांचे के लिए मैप किए जाते हैं।<ref>Gregory, Peter. CISA Certified Information Systems Auditor All-in-One Exam Guide, 2009. {{ISBN|978-0-07-148755-9}}. Page 480.</ref>लागत-लाभ विश्लेषण इस बात पर प्रकाश डालता है कि आपदा से उबरने के कौन से उपाय उचित हैं। किसी विशेष रणनीति को लागू करने की लागत की तुलना में दुविधा की लागत के आधार पर विभिन्न रणनीतियाँ समझ में आती हैं। | ||

सामान्य रणनीतियों में शामिल हैं: | सामान्य रणनीतियों में शामिल हैं: | ||

* टेप के लिए बैकअप और ऑफ-साइट भेजा गया | * टेप के लिए बैकअप और ऑफ-साइट भेजा गया | ||

* ऑन-साइट डिस्क (ऑफ-साइट डिस्क में कॉपी) या ऑफ-साइट पर बैकअप | * ऑन-साइट डिस्क (ऑफ-साइट डिस्क में कॉपी) या ऑफ-साइट पर बैकअप | ||

* प्रतिकृति ऑफ-साइट, जैसे कि एक बार | * प्रतिकृति ऑफ-साइट, जैसे कि एक बार प्रणाली को पुनर्स्थापित या समकालिक किया जाता है, संभवतः [[संरक्षण क्षेत्र नियंत्रण कार्य]] तकनीक के माध्यम से किया जाता है | ||

* निजी क्लाउड समाधान जो मेटाडेटा (VMs, टेम्प्लेट और डिस्क) को निजी क्लाउड में दोहराते हैं। मेटाडेटा को एक [[XML]] प्रतिनिधित्व के रूप में कॉन्फ़िगर किया गया है जिसे ओपन वर्चुअलाइजेशन फॉर्मेट कहा जाता है, और इसे आसानी से बहाल किया जा सकता है | * निजी क्लाउड समाधान जो मेटाडेटा (VMs, टेम्प्लेट और डिस्क) को निजी क्लाउड में दोहराते हैं। मेटाडेटा को एक [[XML]] प्रतिनिधित्व के रूप में कॉन्फ़िगर किया गया है जिसे ओपन वर्चुअलाइजेशन फॉर्मेट कहा जाता है, और इसे आसानी से बहाल किया जा सकता है | ||

* हाइब्रिड क्लाउड सॉल्यूशंस जो ऑन-साइट और ऑफ-साइट डेटा सेंटर दोनों को दोहराते हैं। यह ऑन-साइट हार्डवेयर या क्लाउड डेटा केंद्रों को तुरंत फेल-ओवर प्रदान करता है। | * हाइब्रिड क्लाउड सॉल्यूशंस जो ऑन-साइट और ऑफ-साइट डेटा सेंटर दोनों को दोहराते हैं। यह ऑन-साइट हार्डवेयर या क्लाउड डेटा केंद्रों को तुरंत फेल-ओवर प्रदान करता है। | ||

* उच्च उपलब्धता प्रणालियाँ जो डेटा और | * उच्च उपलब्धता प्रणालियाँ जो डेटा और प्रणाली दोनों को ऑफ-साइट दोहराती हैं, एक आपदा के बाद भी प्रणाली और डेटा तक निरंतर पहुँच को सक्षम करती हैं (अक्सर [[ घन संग्रहण ]] से जुड़ी)।<ref>{{cite magazine|url=http://www.inc.com/guides/201106/how-to-use-the-cloud-as-a-disaster-recovery-strategy.html|title=डिजास्टर रिकवरी स्ट्रैटेजी के रूप में क्लाउड का उपयोग कैसे करें|last=Brandon|first=John|date=23 June 2011|magazine=Inc. |access-date=11 May 2013}}</ref> | ||

एहतियाती रणनीतियों में शामिल हो सकते हैं: | एहतियाती रणनीतियों में शामिल हो सकते हैं: | ||

* | * प्रणाली और/या डेटा के स्थानीय दर्पण और डिस्क सिक्योरिटी तकनीक जैसे [[RAID]] का उपयोग | ||

* सर्ज रक्षक - नाजुक इलेक्ट्रॉनिक उपकरणों पर बिजली की वृद्धि के प्रभाव को कम करने के लिए | * सर्ज रक्षक - नाजुक इलेक्ट्रॉनिक उपकरणों पर बिजली की वृद्धि के प्रभाव को कम करने के लिए | ||

* बिजली की विफलता की स्थिति में | * बिजली की विफलता की स्थिति में प्रणाली को चालू रखने के लिए एक निर्बाध बिजली आपूर्ति (यूपीएस) और/या बैकअप जनरेटर का उपयोग | ||

* आग की रोकथाम/शमन प्रणाली जैसे अलार्म और आग बुझाने के यंत्र | * आग की रोकथाम/शमन प्रणाली जैसे अलार्म और आग बुझाने के यंत्र | ||

* एंटी-वायरस सॉफ़्टवेयर और अन्य | * एंटी-वायरस सॉफ़्टवेयर और अन्य सिक्योरिटी उपाय। | ||

== एक सेवा के रूप में डिजास्टर रिकवरी == | == एक सेवा के रूप में डिजास्टर रिकवरी == | ||

Revision as of 12:18, 27 June 2023

आपदा पुनर्प्राप्ति (डिजास्टर रिकवरी) किसी प्राकृतिक या मानव-प्रेरित आपदा, जैसे तूफान या लड़ाई के बाद महत्वपूर्ण बुनियादी ढांचे और प्रणालियों को बनाए रखने या पुन: स्थापित करने की प्रक्रिया है। यह नीतियों, उपकरणों और प्रक्रियाओं को नियोजित करता है। डिजास्टर रिकवरी व्यवसाय निरंतरता के विपरीत महत्वपूर्ण व्यावसायिक कार्यों[1] का समर्थन करने वाली सूचना प्रौद्योगिकी (आईटी) या प्रौद्योगिकी प्रणालियों पर केंद्रित है। इसमें महत्वपूर्ण विघटनकारी घटनाओं के बावजूद व्यवसाय के सभी आवश्यक पहलुओं को चालू रखना शामिल है; इसलिए इसे व्यवसाय निरंतरता का उपसमूह माना जा सकता है।[2][3] डिजास्टर रिकवरी मानता है कि प्राथमिक साइट तुरंत पुनर्प्राप्त करने योग्य नहीं है और डेटा और सेवाओं को द्वितीयक साइट पर पुनर्स्थापित करता है।

आईटी सेवा निरंतरता

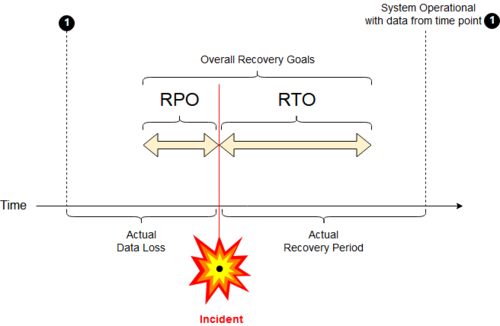

आईटी सेवा निरंतरता[4][5] (आईटीएससी) व्यवसाय निरंतरता योजना (बीसीपी) का एक उपसमूह है[6] जो पुनर्प्राप्ति बिंदु उद्देश्य (आरपीओ) और पुनर्प्राप्ति समय उद्देश्य(आरटीओ) पर केंद्रित है। इसमें आईटी आपदा पुनर्प्राप्ति योजना और व्यापक आईटी प्रत्यास्थता योजना शामिल है। इसमें आईटी अवसंरचना और संचार से संबंधित सेवाएं भी शामिल हैं, जैसे टेलीफोनी और डेटा संचार।

बैकअप साइटों के सिद्धांत

नियोजन में बैकअप साइटों की व्यवस्था करना शामिल है, चाहे वे "गर्म" (आपदा से पहले काम कर रही हों), "गर्म" (परिचालन प्रारंभ करने के लिए तैयार), या "ठंडी" (परिचालन प्रारंभ करने के लिए पर्याप्त काम की आवश्यकता होती है), और हार्डवेयर के साथ अतिरिक्त साइटें निरंतरता के लिए आवश्यक है।

2008 में, ब्रिटिश स्टैंडर्ड इंस्टीट्यूशन ने बिजनेस निरंतरता मानक BS 25999 का समर्थन करने वाला विशिष्ट मानक जिसका शीर्षक बीएस 25777 था, विशेष रूप से कंप्यूटर निरंतरता को व्यापार निरंतरता के साथ संरेखित करने के लिए लॉन्च किया था। मार्च 2011 में आईएसओ/आईईसी 27031 के प्रकाशन के बाद, "सिक्योरिटी तकनीक - व्यापार निरंतरता के लिए सूचना और संचार प्रौद्योगिकी की तैयारी के लिए दिशानिर्देश।" इसे वापस ले लिया गया था।[7]आईटीआईएल ने इनमें से कुछ शर्तों को परिभाषित किया है।[8]

पुनर्प्राप्ति समय उद्देश्य

पुनर्प्राप्ति समय उद्देश्य (आरटीओ)[9][10] समय की लक्षित अवधि और सेवा स्तर है जिसके भीतर व्यवसाय की निरंतरता में रुकावट से बचने के लिए व्यवधान के बाद व्यवसाय प्रक्रिया को बहाल किया जाना चाहिए।[11]

व्यवसाय निरंतरता योजना पद्धति के अनुसार, आरटीओ की स्थापना प्रक्रिया के स्वामी (स्वामियों) द्वारा व्यावसायिक प्रभाव विश्लेषण (बीआईए) के दौरान की जाती है, जिसमें वैकल्पिक या मैन्युअल वर्कअराउंड के लिए समय सीमा की पहचान करना शामिल है।

आरटीओ, आरपीओ का पूरक है। स्वीकार्य या "सहनीय" आईटी सेवा निरंतरता प्रदर्शन की सीमा को आरटीओ और आरपीओ द्वारा सामान्य व्यावसायिक प्रक्रिया के कामकाज से लुप्त हुए समय और उस अवधि के दौरान डेटा के खो जाने या बैकअप न लेने के संदर्भ में मापा जाता है।[11][12]

पुनर्प्राप्ति समय वास्तविक

पुनर्प्राप्ति समय वास्तविक (आरटीए) व्यापार निरंतरता और डिजास्टर रिकवरी के लिए महत्वपूर्ण मात्रिक है।[9]

व्यापार निरंतरता समूह समयबद्ध पूर्वाभ्यास (या वास्तविक) आयोजित करता है, जिसके दौरान आरटीए को आवश्यकतानुसार निर्धारित और परिष्कृत किया जाता है।[9][13]

पुनर्प्राप्ति बिंदु उद्देश्य

पुनर्प्राप्ति बिंदु उद्देश्य (आरपीओ) अधिकतम स्वीकार्य अंतराल है जिसके दौरान आईटी सेवा से संचालन डेटा खो जाता है।[11]

उदाहरण के लिए, यदि आरपीओ को मिनटों में मापा जाता है, तो व्यवहार में, ऑफ़-साइट मिरर किए गए बैकअप को निरंतर डेटा सिक्योरिटी होना चाहिए क्योंकि दैनिक ऑफ़-साइट बैकअप पर्याप्त नहीं होता है।[14]

पुनर्प्राप्ति समय उद्देश्य से संबंध

पुनर्प्राप्ति जो तत्काल नहीं है, महत्वपूर्ण जोखिम या नुकसान के बिना कुछ अंतराल पर संचालन संबंधी डेटा को पुनर्स्थापित करता है।[11]

आरपीओ उस अधिकतम समय को मापता है जिसमें हालिया डेटा स्थायी रूप से खो गया हो सकता है और नुकसान की मात्रा का प्रत्यक्ष माप नहीं है। उदाहरण के लिए, यदि बीसी योजना को अंतिम उपलब्ध बैकअप तक बहाल करना है, तो आरपीओ ऐसे बैकअप के बीच का अंतराल है।

आरपीओ मौजूदा बैकअप व्यवस्था द्वारा निर्धारित नहीं होता है। इसके बजाय व्यावसायिक प्रभाव विश्लेषण प्रत्येक सेवा के लिए आरपीओ निर्धारित करता है। जब ऑफ-साइट डेटा की आवश्यकता होती है, तो वह अवधि जिसके दौरान डेटा खो सकता है, बैकअप तैयार होने पर प्रारंभ हो सकता है, न कि तब जब बैकअप ऑफ-साइट सुरक्षित होते हैं।[12]

डेटा तुल्यकालन बिंदु

डेटा तुल्यकालन बिंदु[15] एक बैकअप पूरा हो गया है। डिस्क-टू-डिस्क कॉपी पूरी होने पर यह अद्यतन प्रसंस्करण को रोक देता है। बैकअप[16] कॉपी कॉपी ऑपरेशन के पुराने संस्करण को दर्शाती है; तब नहीं जब डेटा को टेप में कॉपी किया जाता है या कहीं और प्रसारित किया जाता है।

प्रणाली डिजाइन

अन्य प्रणाली डिज़ाइन मानदंडों के साथ-साथ व्यावसायिक जोखिम को ध्यान में रखते हुए आरटीओ और आरपीओ को संतुलित किया जाना चाहिए।[17]

आरपीओ उस समय से जुड़ा होता है जब बैकअप ऑफसाइट सुरक्षित होते हैं। ऑफसाइट मिरर पर तुल्याकालिक प्रतियां भेजने से अधिकांश अप्रत्याशित घटनाओं की अनुमति मिलती है। टेप (या अन्य परिवहन योग्य मीडिया) के लिए भौतिक परिवहन का उपयोग आम है। पुनर्प्राप्ति को पूर्व निर्धारित साइट पर सक्रिय किया जा सकता है। साझा ऑफसाइट स्थान और हार्डवेयर पैकेज को पूरा करते हैं।[18]

उच्च-मान वाले संचालन डेटा की उच्च मात्रा के लिए, हार्डवेयर को कई साइटों में विभाजित किया जा सकता है।

इतिहास

1970 के दशक के मध्य से लेकर देर तक डिजास्टर रिकवरी और सूचना प्रौद्योगिकी (आईटी) के लिए योजना विकसित हुई क्योंकि कंप्यूटर केंद्र प्रबंधकों ने अपने कंप्यूटर प्रणाली पर अपने संगठनों की निर्भरता को पहचानना प्रारंभ किया था।

उस समय, अधिकांश प्रणालियाँ बैच-उन्मुख मेनफ़्रेम कंप्यूटर थीं। ऑफसाइट मेनफ्रेम को प्राथमिक साइट की वसूली के लंबित बैकअप टेप से लोड किया जा सकता है; दुविधाअपेक्षाकृत कम महत्वपूर्ण था।

आपदा पुनर्प्राप्ति उद्योग[19][20] बैकअप कंप्यूटर केंद्र प्रदान करने के लिए विकसित किया गया। सुंगर्ड उपलब्धता सर्विसेज ऐसे प्रारंभिक केंद्रों में से एक था, जो श्रीलंका (1978) में स्थित था।[21][22]

1980 और 90 के दशक के दौरान, कंप्यूटिंग में तेजी से वृद्धि हुई, जिसमें आंतरिक कॉर्पोरेट टाइमशेयरिंग, ऑनलाइन डेटा प्रविष्टि और वास्तविक समय प्रसंस्करण शामिल थे। आईटी प्रणालियों की उपलब्धता अधिक महत्वपूर्ण हो गई था।

नियामक एजेंसियां शामिल हुईं; 2, 3, 4 या 5 नाइन (99.999%) की उपलब्धता के उद्देश्य अक्सर अनिवार्य थे, और बैकअप साइट सुविधाओं के लिए उच्च-उपलब्धता समाधान मांगे गए थे।

आईटी सेवा निरंतरता क्रमशः आईएसओ/आईईसी 27001 और आईएसओ 22301 में निर्दिष्ट व्यापार निरंतरता प्रबंधन (बीसीएम) और सूचना सिक्योरिटी प्रबंधन (आईसीएम) के हिस्से के रूप में आवश्यक हो गई है।

2010 से क्लाउड कम्प्यूटिंग के उन्नति ने प्रणाली के प्रत्यास्थता के लिए नए अवसर उत्पन्न किए हैं। सेवा प्रदाताओं ने उपलब्धता और विश्वसनीयता सहित उच्च सेवा स्तरों को बनाए रखने की जिम्मेदारी ली है। उन्होंने अत्यधिक प्रत्यास्थ नेटवर्क डिजाइन की पेशकश की है। सेवा के रूप में पुनर्प्राप्ति (रास) क्लाउड सिक्योरिटी एलायंस द्वारा व्यापक रूप से उपलब्ध और प्रचारित है।[23]

वर्गीकरण

आपदाएं खतरों और खतरों की तीन व्यापक श्रेणियों का परिणाम हो सकती हैं।

- प्राकृतिक खतरों में बाढ़, तूफान, बवंडर, भूकंप और महामारी जैसे प्राकृतिक कार्य शामिल हैं।

- तकनीकी खतरों में दुर्घटनाएं या प्रणाली और संरचनाओं की विफलताएं शामिल हैं जैसे पाइपलाइन विस्फोट, परिवहन दुर्घटनाएं, उपयोगिता व्यवधान, बांध विफलताएं, और आकस्मिक खतरनाक सामग्री का विमोचन।

- मानव-जनित खतरे जिनमें सक्रिय हमलावर आक्षेप, रासायनिक या जैविक आक्षेप, डेटा या बुनियादी ढांचे के खिलाफ साइबर आक्षेप, तोड़फोड़ और युद्ध जैसे जानबूझकर कार्य शामिल हैं।

रोकथाम, सिक्योरिटी, शमन, प्रतिक्रिया और पुनर्प्राप्ति के पांच मिशन क्षेत्रों में सभी श्रेणियों और प्रकार की आपदाओं के लिए तैयारी के उपाय आते हैं।[24]

योजना

अनुसंधान इस विचार का समर्थन करता है कि अधिक समग्र पूर्व-आपदा नियोजन दृष्टिकोण को लागू करना अधिक लागत प्रभावी है। जोखिम न्यूनीकरण (जैसे डिजास्टर रिकवरी योजना) पर खर्च किए गए प्रत्येक $1 से समाज को प्रतिक्रिया और पुनर्प्राप्ति लागत में $4 की बचत होती है।[25]

2015 डिजास्टर रिकवरी आंकड़े बताते हैं कि एक घंटे तक चलने वाले दुविधा की लागत आ सकती है[26]

- छोटी कंपनियां $8,000,

- मध्यम आकार के संगठन $74,000, और

- बड़े उद्यम $700,000 या अधिक।

चूंकि आईटी प्रणालियां कंपनी के सुचारु संचालन के लिए तेजी से महत्वपूर्ण हो गई हैं, और यकीनन समग्र रूप से अर्थव्यवस्था, उन प्रणालियों के निरंतर संचालन को सुनिश्चित करने और उनकी तेजी से रिकवरी को सुनिश्चित करने का महत्व बढ़ गया है।[27]

नियंत्रण के उपाय

नियंत्रण के उपाय ऐसे कदम या तंत्र हैं जो खतरों को कम या समाप्त कर सकते हैं। डिजास्टर रिकवरी योजना (डीआरपी) में तंत्र की पसंद परिलक्षित होती है।

नियंत्रण उपायों को किसी घटना को होने से रोकने के उद्देश्य से नियंत्रण के रूप में वर्गीकृत किया जा सकता है, अवांछित घटनाओं का पता लगाने या खोजने के उद्देश्य से नियंत्रण, और आपदा या किसी घटना के बाद प्रणाली को सही करने या पुनर्स्थापित करने के उद्देश्य से नियंत्रण किया जा सकता है।

इन नियंत्रणों को तथाकथित "डीआर परीक्षणों" का उपयोग करके नियमित रूप से प्रलेखित और प्रयोग किया जाता है।

रणनीतियाँ

डिजास्टर रिकवरी रणनीति व्यवसाय निरंतरता योजना से प्राप्त होती है।[28] व्यापार प्रक्रियाओं के लिए मेट्रिक्स तब प्रणाली और बुनियादी ढांचे के लिए मैप किए जाते हैं।[29]लागत-लाभ विश्लेषण इस बात पर प्रकाश डालता है कि आपदा से उबरने के कौन से उपाय उचित हैं। किसी विशेष रणनीति को लागू करने की लागत की तुलना में दुविधा की लागत के आधार पर विभिन्न रणनीतियाँ समझ में आती हैं।

सामान्य रणनीतियों में शामिल हैं:

- टेप के लिए बैकअप और ऑफ-साइट भेजा गया

- ऑन-साइट डिस्क (ऑफ-साइट डिस्क में कॉपी) या ऑफ-साइट पर बैकअप

- प्रतिकृति ऑफ-साइट, जैसे कि एक बार प्रणाली को पुनर्स्थापित या समकालिक किया जाता है, संभवतः संरक्षण क्षेत्र नियंत्रण कार्य तकनीक के माध्यम से किया जाता है

- निजी क्लाउड समाधान जो मेटाडेटा (VMs, टेम्प्लेट और डिस्क) को निजी क्लाउड में दोहराते हैं। मेटाडेटा को एक XML प्रतिनिधित्व के रूप में कॉन्फ़िगर किया गया है जिसे ओपन वर्चुअलाइजेशन फॉर्मेट कहा जाता है, और इसे आसानी से बहाल किया जा सकता है

- हाइब्रिड क्लाउड सॉल्यूशंस जो ऑन-साइट और ऑफ-साइट डेटा सेंटर दोनों को दोहराते हैं। यह ऑन-साइट हार्डवेयर या क्लाउड डेटा केंद्रों को तुरंत फेल-ओवर प्रदान करता है।

- उच्च उपलब्धता प्रणालियाँ जो डेटा और प्रणाली दोनों को ऑफ-साइट दोहराती हैं, एक आपदा के बाद भी प्रणाली और डेटा तक निरंतर पहुँच को सक्षम करती हैं (अक्सर घन संग्रहण से जुड़ी)।[30]

एहतियाती रणनीतियों में शामिल हो सकते हैं:

- प्रणाली और/या डेटा के स्थानीय दर्पण और डिस्क सिक्योरिटी तकनीक जैसे RAID का उपयोग

- सर्ज रक्षक - नाजुक इलेक्ट्रॉनिक उपकरणों पर बिजली की वृद्धि के प्रभाव को कम करने के लिए

- बिजली की विफलता की स्थिति में प्रणाली को चालू रखने के लिए एक निर्बाध बिजली आपूर्ति (यूपीएस) और/या बैकअप जनरेटर का उपयोग

- आग की रोकथाम/शमन प्रणाली जैसे अलार्म और आग बुझाने के यंत्र

- एंटी-वायरस सॉफ़्टवेयर और अन्य सिक्योरिटी उपाय।

एक सेवा के रूप में डिजास्टर रिकवरी

सेवा के रूप में डिजास्टर रिकवरी (DRaaS) कुछ या सभी DR कार्यों को करने के लिए तीसरे पक्ष के विक्रेता के साथ एक व्यवस्था है।[31]

यह भी देखें

- Backup site

- Business continuity

- Business continuity planning

- Continuous data protection

- Disaster recovery plan

- Disaster response

- Emergency management

- High availability

- Information System Contingency Plan

- Real-time recovery

- Recovery Consistency Objective

- Remote backup service

- Virtual tape library

- BS 25999

संदर्भ

- ↑ Systems and Operations Continuity: Disaster Recovery. Georgetown University. University Information Services. Retrieved 3 August 2012.

- ↑ Disaster Recovery and Business Continuity, version 2011. Archived January 11, 2013, at the Wayback Machine IBM. Retrieved 3 August 2012.

- ↑ [1] 'What is Business Continuity Management', DRI International, 2017

- ↑ M. Niemimaa; Steven Buchanan (March 2017). "सूचना प्रणाली निरंतरता प्रक्रिया". ACM.com (ACM Digital Library).

- ↑ "2017 IT Service Continuity Directory" (PDF). Disaster Recovery Journal.

- ↑ "Defending The Data Strata". ForbesMiddleEast.com. December 24, 2013.

- ↑ "ISO 22301 to be published Mid May - BS 25999-2 to be withdrawn". Business Continuity Forum (in English). 2012-05-03. Retrieved 2021-11-20.

- ↑ "आईटीआईएल शब्दकोष और संक्षिप्त रूप".

- ↑ 9.0 9.1 9.2 "Like The NFL Draft, Is The Clock The Enemy Of Your Recovery Time". Forbes. April 30, 2015.

- ↑ "Three Reasons You Can't Meet Your Disaster Recovery Time". Forbes. October 10, 2013.

- ↑ 11.0 11.1 11.2 11.3 "Understanding RPO and RTO". DRUVA. 2008. Retrieved February 13, 2013.

- ↑ 12.0 12.1 "How to fit RPO and RTO into your backup and recovery plans". SearchStorage. Retrieved 2019-05-20.

- ↑ "Clock... modifications

- ↑ Richard May. "Finding RPO and RTO". Archived from the original on 2016-03-03.

- ↑ "Data transfer and synchronization between mobile systems". May 14, 2013.

- ↑ "Amendment #5 to S-1". SEC.gov.

real-time ... provide redundancy and back-up to ...

- ↑ Peter H. Gregory (2011-03-03). "Setting the Maximum Tolerable Downtime -- setting recovery objectives". IT Disaster Recovery Planning For Dummies. Wiley. pp. 19–22. ISBN 978-1118050637.

- ↑ William Caelli; Denis Longley (1989). प्रबंधकों के लिए सूचना सुरक्षा. p. 177. ISBN 1349101370.

- ↑ "Catastrophe? It Can't Possibly Happen Here". The New York Times. January 29, 1995.

.. रोगी रिकॉर्ड

- ↑ "Commercial Property/Disaster Recovery". The New York Times. October 9, 1994.

...the disaster-recovery industry has grown to

- ↑ Charlie Taylor (June 30, 2015). "US tech firm Sungard announces 50 jobs for Dublin". The Irish Times.

Sungard .. founded 1978

- ↑ Cassandra Mascarenhas (November 12, 2010). "SunGard to be a vital presence in the banking industry". Wijeya Newspapers Ltd.

SunGard ... Sri Lanka's future.

- ↑ SecaaS Category 9 // BCDR Implementation Guidance CSA, retrieved 14 July 2014.

- ↑ "Threat and Hazard Identification and Risk Assessment (THIRA) and Stakeholder Preparedness Review (SPR): Guide Comprehensive Preparedness Guide (CPG) 201, 3rd Edition" (PDF). US Department of Homeland Security. May 2018.

- ↑ "Post-Disaster Recovery Planning Forum: How-To Guide, Prepared by Partnership for Disaster Resilience". University of Oregon's Community Service Center, (C) 2007, www.OregonShowcase.org. Retrieved October 29, 2018.

- ↑ "डिजास्टर रिकवरी का महत्व". Retrieved October 29, 2018.

- ↑ "आईटी आपदा रिकवरी योजना". FEMA. 25 October 2012. Retrieved 11 May 2013.

- ↑ "व्यावसायिक निरंतरता कार्यक्रम को विकसित करने, कार्यान्वित करने, बनाए रखने के लिए व्यावसायिक अभ्यास ढांचे का उपयोग महत्वपूर्ण अंतराल की संभावना को कम कर सकता है". DRI International. 2021-08-16. Retrieved 2021-09-02.

- ↑ Gregory, Peter. CISA Certified Information Systems Auditor All-in-One Exam Guide, 2009. ISBN 978-0-07-148755-9. Page 480.

- ↑ Brandon, John (23 June 2011). "डिजास्टर रिकवरी स्ट्रैटेजी के रूप में क्लाउड का उपयोग कैसे करें". Inc. Retrieved 11 May 2013.

- ↑ "Disaster Recovery as a Service (DRaaS)".

अग्रिम पठन

- Barnes, James (2001). A guide to business continuity planning. Chichester, NY: John Wiley. ISBN 9780470845431. OCLC 50321216.

- Bell, Judy Kay (2000). Disaster survival planning : a practical guide for businesses. Port Hueneme, CA, US: Disaster Survival Planning. ISBN 9780963058027. OCLC 45755917.

- Fulmer, Kenneth (2015). Business Continuity Planning : a Step-by-Step Guide With Planning Forms. Brookfield, CT: Rothstein Associates, Inc. ISBN 9781931332804. OCLC 712628907, 905750518, 1127407034.

- DiMattia, Susan S (2001). "Planning for Continuity". Library Journal. 126 (19): 32–34. ISSN 0363-0277. OCLC 425551440.

- Harney, John (July–August 2004). "Business Continuity and Disaster Recovery: Back Up Or Shut Down". AIIM E-DOC Magazine. ISSN 1544-3647. OCLC 1058059544. Archived from the original on 2008-02-04.

- "ISO 22301:2019(en), Security and resilience — Business continuity management systems — Requirements". ISO.

- "ISO/IEC 27001:2013(en) Information technology — Security techniques — Information security management systems — Requirements". ISO.

- "ISO/IEC 27002:2013(en) Information technology — Security techniques — Code of practice for information security controls". ISO.

बाहरी संबंध

- "Glossary of terms for Business Continuity, Disaster Recovery and related data mirroring & z/OS storage technology solutions". recoveryspecialties.com. Archived from the original on 2020-11-14. Retrieved 2021-09-02.

- "IT Disaster Recovery Plan". Ready.gov. Retrieved 2021-09-02.

- "RPO (Recovery Point Objective) Explained". IBM. 2019-08-08. Retrieved 2021-09-02.