लिनक्स मैलवेयर: Difference between revisions

No edit summary |

No edit summary |

||

| (6 intermediate revisions by 4 users not shown) | |||

| Line 1: | Line 1: | ||

{{Short description|Malware that affects the Linux operating system}} | {{Short description|Malware that affects the Linux operating system}} | ||

'''लिनक्स मैलवेयर''' में [[कंप्यूटर वायरस]], [[ट्रोजन हॉर्स (कंप्यूटिंग)]], [[ कंप्यूटर वर्म |कंप्यूटर वर्म]] और अन्य प्रकार के मैलवेयर सम्मिलित हैं इस प्रकार जो [[ऑपरेटिंग सिस्टम]] के लिनक्स वर्ग को प्रभावित करते हैं। लिनक्स, [[यूनिक्स]] और अन्य यूनिक्स जैसे कंप्यूटर ऑपरेटिंग सिस्टम को सामान्यतः कंप्यूटर वायरस के विरुद्ध बहुत अच्छी तरह से संरक्षित माना जाता है, किन्तु प्रतिरक्षा नहीं होती है।<ref name="Granneman">{{cite web |url=http://www.securityfocus.com/columnists/188 |title=लिनक्स बनाम विंडोज वायरस|access-date=2008-03-06 |last=Granneman |first=Scott |date=October 2003 |archive-date=2021-03-05 |archive-url=https://web.archive.org/web/20210305214921/http://www.securityfocus.com/columnists/188 |url-status=dead }}</ref><ref name="Yeargin">{{cite web |url=http://librenix.com/?inode=21 |title=लिनक्स वायरस का छोटा जीवन और कठिन समय|access-date=2015-12-06 |last=Yeargin |first=Ray |date=July 2005|archive-url =https://web.archive.org/web/20080501223406/http://librenix.com/?inode=21 |archive-date = 1 May 2008|url-status= dead}}</ref> | |||

==लिनक्स आसुरक्षा== | |||

यूनिक्स सिस्टम की तरह, लिनक्स [[बहु-उपयोगकर्ता सॉफ़्टवेयर]] या बहु-उपयोगकर्ता वातावरण प्रयुक्त करता है जहां उपयोगकर्ताओं को विशिष्ट [[विशेषाधिकार (कंप्यूटिंग)]] प्रदान किया जाता है और कुछ प्रकार का एक्सेस नियंत्रण प्रयुक्त किया जाता है। लिनक्स सिस्टम पर नियंत्रण पाने के लिए या सिस्टम पर कोई गंभीर परिणाम उत्पन्न करने के लिए, मैलवेयर को सिस्टम तक रूट पहुंच प्राप्त करनी होती है।<ref name="Yeargin"/> | |||

अतीत में, यह सुझाव दिया गया था कि लिनक्स में बहुत कम मैलवेयर थे क्योंकि इसकी कम बाजार भागीदारी ने इसे कम लाभदायक लक्ष्य बना दिया था। रिक मोएन, अनुभवी लिनक्स सिस्टम प्रशासक, इसका प्रतिवाद करते हैं: | |||

{{quote|[वह तर्क] वेब सर्वर और वैज्ञानिक वर्कस्टेशन सहित कई गैर-डेस्कटॉप विशिष्टताओं में यूनिक्स के प्रभुत्व को नजरअंदाज करता है। एक वायरस/ट्रोजन/वॉर्म लेखक जिसने विशेष रूप से अपाचे httpd Linux/x86 वेब सर्वर को सफलतापूर्वक लक्षित किया है, उसके पास अत्यधिक लक्ष्य-समृद्ध वातावरण होगा और वह तुरंत स्थायी प्रसिद्धि प्राप्त करेगा, और फिर भी ऐसा नहीं होता है.<ref name="Moen">{{cite web |url=http://linuxmafia.com/~rick/faq/#virus4 |title=Virus Department |access-date=2015-12-24 |archive-date=2015-12-25 |archive-url=https://web.archive.org/web/20151225051103/https://linuxmafia.com/~rick/faq/#virus4 |url-status=live }}</ref>}} | |||

2008 में लिनक्स को लक्षित करने वाले मैलवेयर की मात्रा में वृद्धि देखी गई। [[ कास्परस्की लैब |कास्परस्की लैब]] के वरिष्ठ तकनीकी सलाहकार शेन कौरसन ने उस समय कहा था, इस प्रकार लिनक्स मैलवेयर में वृद्धि केवल इसकी बढ़ती लोकप्रियता के कारण है, विशेष रूप से डेस्कटॉप ऑपरेटिंग सिस्टम के रूप में... ऑपरेटिंग सिस्टम का उपयोग स्पष्टतः रुचि से संबंधित है मैलवेयर लेखकों द्वारा उस ओएस के लिए मैलवेयर विकसित करता है।<ref name="Patrizio">{{cite web |url=http://www.internetnews.com/dev-news/article.php/3601946 |title=लिनक्स मैलवेयर बढ़ रहा है|access-date=2008-03-08 |last=Patrizio |first=Andy |date=April 2006 |archive-date=2012-02-05 |archive-url=https://web.archive.org/web/20120205070731/http://www.internetnews.com/dev-news/article.php/3601946 |url-status=live }}</ref> | |||

सुरक्षा प्रोटोकॉल के शोधकर्ता टॉम फेरिस ने कैस्परस्की की रिपोर्ट पर टिप्पणी करते हुए कहा, लोगों के दिमाग में, यदि यह गैर-विंडोज़ है, जिससे यह सुरक्षित है, और ऐसा नहीं है। उन्हें लगता है कि कोई भी लिनक्स या मैक ओएस एक्स के लिए मैलवेयर नहीं लिखता है। किन्तु यह आवश्यक नहीं कि सही होता है।<ref name="Patrizio" /> | |||

कुछ लिनक्स उपयोगकर्ता असुरक्षित दस्तावेज़ों और ईमेल को स्कैन करने के लिए लिनक्स-आधारित एंटी-वायरस सॉफ़्टवेयर चलाते हैं जो विंडोज़ उपयोगकर्ताओं से आते हैं या जा रहे हैं। इस प्रकार सिक्योरिटीफोकस के स्कॉट ग्रैनमैन ने कहा: | |||

कुछ लिनक्स उपयोगकर्ता असुरक्षित दस्तावेज़ों और ईमेल को स्कैन करने के लिए लिनक्स-आधारित एंटी-वायरस सॉफ़्टवेयर चलाते हैं जो विंडोज़ उपयोगकर्ताओं से आते हैं या जा रहे हैं। सिक्योरिटीफोकस के स्कॉट ग्रैनमैन ने कहा: | |||

{{quote|...कुछ लिनक्स मशीनों को निश्चित रूप से एंटीवायरस सॉफ़्टवेयर की आवश्यकता होती है। उदाहरण के लिए, सांबा या एनएफएस सर्वर दस्तावेज़ों को वर्ड और एक्सेल जैसे गैर-दस्तावेजी, अशक्त माइक्रोसॉफ्ट प्रारूपों में संग्रहीत कर सकते हैं, जिनमें वायरस होते हैं और फैलते हैं। आउटलुक और आउटलुक एक्सप्रेस उपयोगकर्ताओं के मेलबॉक्स में दिखाई देने से पहले वायरस को बेअसर करने के लिए लिनक्स मेल सर्वर को एवी सॉफ़्टवेयर चलाना चाहिए.<ref name="Granneman"/>}} | |||

क्योंकि वे मुख्य रूप से मेल सर्वर पर उपयोग किए जाते हैं जो अन्य ऑपरेटिंग सिस्टम चलाने वाले कंप्यूटरों को मेल भेज सकते हैं, लिनक्स वायरस स्कैनर सामान्यतः सभी कंप्यूटर प्लेटफार्मों के लिए सभी ज्ञात वायरस के लिए परिभाषाओं का उपयोग करते हैं और स्कैन करते हैं। उदाहरण के लिए, ओपन सोर्स [[क्लैम एंटीवायरस]] वायरस, वॉर्म और ट्रोजन का पता लगाता है, जिसमें माइक्रोसॉफ्ट ऑफिस मैक्रो वायरस, [[मोबाइल मैलवेयर]] और अन्य खतरे सम्मिलित हैं।<ref name="ClamMan0.96">{{cite web |url=http://www.clamav.net/doc/latest/clamdoc.pdf |title=Clam AntiVirus 0.96 User Manual |access-date=2011-02-22 |last=[[ClamAV]] |year=2010 |archive-date=2011-02-19 |archive-url=https://web.archive.org/web/20110219151745/http://www.clamav.net/doc/latest/clamdoc.pdf |url-status=live }}</ref> | |||

===वायरस और ट्रोजन हॉर्स=== | ===वायरस और ट्रोजन हॉर्स=== | ||

नीचे सूचीबद्ध वायरस लिनक्स सिस्टम के लिए न्यूनतम खतरा होते हुए भी संभावित खतरा | नीचे सूचीबद्ध वायरस लिनक्स सिस्टम के लिए न्यूनतम खतरा होते हुए भी संभावित खतरा उत्पन्न करते हैं। इस प्रकार यदि वायरस युक्त संक्रमित बाइनरी चलाया जाता है, जिससे सिस्टम अस्थायी रूप से संक्रमित हो जाता है, क्योंकि लिनक्स कर्नेल मेमोरी रेजिडेंट और रीड-ओनली है। कोई भी संक्रमण स्तर इस बात पर निर्भर करेगा कि कौन सा उपयोगकर्ता किन विशेषाधिकारों के साथ बाइनरी चलाता है। इस प्रकार रूट खाते के अंतर्गत बाइनरी रन पूरे सिस्टम को संक्रमित करने में सक्षम होता है। [[विशेषाधिकार वृद्धि]] की अशक्त सीमित खाते के अनुसार चलने वाले मैलवेयर को पूरे सिस्टम को संक्रमित करने की अनुमति दे सकती हैं। | ||

यह ध्यान देने योग्य है कि यह किसी भी दुर्भावनापूर्ण प्रोग्राम के लिए | यह ध्यान देने योग्य है कि यह किसी भी दुर्भावनापूर्ण प्रोग्राम के लिए सही है जो अपने विशेषाधिकारों को सीमित करने के लिए विशेष कदम उठाए बिना चलाया जाता है। उपयोगकर्ता द्वारा डाउनलोड किए जा सकने वाले किसी भी प्रोग्राम में कोड स्निपेट जोड़ना सामान्य बात है और इस अतिरिक्त कोड को संशोधित लॉगिन सर्वर, [[ मेल रिले खोलें |मेल रिले खोलें]] , या इसी तरह के प्रोग्राम को डाउनलोड करने दें, और इस प्रकार उपयोगकर्ता द्वारा लॉग इन करने पर किसी भी समय इस अतिरिक्त घटक को चलाने दें। इसके लिए विशेष मैलवेयर लेखन कौशल की आवश्यकता है। सबसे पहले (ट्रोजन हॉर्स (कंप्यूटिंग)) प्रोग्राम को चलाने के लिए उपयोगकर्ता को धोखा देने के लिए विशेष कौशल की आवश्यकता हो सकती है। | ||

[[सॉफ्टवेयर भंडार]] का उपयोग मैलवेयर की स्थापना के किसी भी खतरे को | [[सॉफ्टवेयर भंडार|सॉफ्टवेयर संग्रहण]] का उपयोग मैलवेयर की स्थापना के किसी भी खतरे को अधिक कम कर देता है, क्योंकि सॉफ़्टवेयर रिपॉजिटरी की जाँच अनुरक्षकों द्वारा की जाती है, जो यह सुनिश्चित करने का प्रयास करते हैं कि उनकी रिपॉजिटरी मैलवेयर-मुक्त है। इसके बाद, सॉफ़्टवेयर का सुरक्षित वितरण सुनिश्चित करने के लिए, [[ अंततः, |अंततः,]] उपलब्ध कराए जाते हैं। इस प्रकार इनसे उन संशोधित संस्करणों को प्रकट करना संभव हो जाता है जिन्हें उदाहरण के लिए प्रस्तुत किया गया हो सकता है। मैन-इन-द-मिडिल आक्रमण का उपयोग करके या [[एआरपी विषाक्तता]] या [[डीएनएस विषाक्तता]] जैसे पुनर्निर्देशन आक्रमण के माध्यम से संचार का अपहरण इन डिजिटल हस्ताक्षरों का सावधानीपूर्वक उपयोग रक्षा की अतिरिक्त पंक्ति प्रदान करता है, जो आक्रमणों के सीमा को केवल मूल लेखकों, पैकेज और रिलीज अनुरक्षकों और संभवतः उपयुक्त प्रशासनिक पहुंच वाले अन्य लोगों को सम्मिलित करने तक सीमित करता है, यह इस बात पर निर्भर करता है कि चाबियाँ और चेकसम कैसे संभाले जाते हैं। इस प्रकार प्रतिलिपि प्रस्तुत करने योग्य बिल्ड यह सुनिश्चित कर सकते हैं कि डिजिटल रूप से हस्ताक्षरित सोर्स कोड को विश्वसनीय रूप से बाइनरी एप्लिकेशन में बदल दिया गया है। | ||

===कीड़े और लक्षित | ===कीड़े और लक्षित आक्रमण=== | ||

यूनिक्स जैसी प्रणालियों के लिए | यूनिक्स जैसी प्रणालियों के लिए मौलिक खतरा एसएसएच और वेब सर्वर जैसे नेटवर्क [[डेमॉन (कंप्यूटर सॉफ्टवेयर)]] में अशक्त हैं। इनका उपयोग कंप्यूटर वर्म द्वारा या विशिष्ट लक्ष्यों के विरुद्ध आक्रमणों के लिए किया जा सकता है। चूँकि कोई असुरक्षा पाए जाने पर सर्वरों को बहुत जल्दी ठीक कर दिया जाता है, इस प्रकार के केवल कुछ ही व्यापक कीड़े पाए गए हैं। इस प्रकार चूंकि विशिष्ट लक्ष्यों पर असुरक्षा के माध्यम से आक्रमण किया जा सकता है जो कि शून्य-दिन का आक्रमण है, इसलिए कोई गारंटी नहीं है कि निश्चित स्थापना सुरक्षित है। इसके अतिरिक्त ऐसी अशक्त के बिना सर्वर पर पासवर्ड की बल के माध्यम से सफलतापूर्वक आक्रमण किया जा सकता है। | ||

===वेब स्क्रिप्ट=== | ===वेब स्क्रिप्ट=== | ||

लिनक्स सर्वर का उपयोग मैलवेयर द्वारा सिस्टम पर बिना किसी | लिनक्स सर्वर का उपयोग मैलवेयर द्वारा सिस्टम पर बिना किसी आक्रमण के भी किया जा सकता है, उदाहरण के लिए वेब कंटेंट और स्क्रिप्ट को अपर्याप्त रूप से प्रतिबंधित या जांचा जाता है और आगंतुकों पर आक्रमण करने के लिए मैलवेयर द्वारा उपयोग किया जाता है। कुछ आक्रमण लिनक्स सर्वर पर आक्रमण करने के लिए जटिल मैलवेयर का उपयोग करते हैं, किन्तु जब अधिकांश को पूर्ण रूट एक्सेस मिल जाता है तो हैकर्स आक्रमण करने में सक्षम होते हैं <ref>{{Cite web|url = http://connection.ebscohost.com/c/articles/91650917|title = गुप्त अपाचे शोषण पीड़ितों को ब्लैकहोल मैलवेयर पर पुनर्निर्देशित करता है।|date = 5 January 2013|last = Prince|first = Brian}}</ref> बाइनरीज़ को बदलने या मॉड्यूल इंजेक्ट करने जैसी किसी भी चीज़ को संशोधित करता है। यह उपयोगकर्ताओं को वेब पर विभिन्न कंटेंट पर पुनर्निर्देशन की अनुमति दे सकता है।<ref>{{Cite web|url = http://www.eweek.com/security/stealthy-apache-exploit-redirects-victims-to-blackhole-malware/|title = गुप्त अपाचे शोषण पीड़ितों को ब्लैकहोल मैलवेयर पर पुनर्निर्देशित करता है|date = May 1, 2013|access-date = Nov 19, 2014|website=[[eWeek]] |last = Prince|first = Brian}}</ref> सामान्यतः, टिप्पणियाँ छोड़ने के लिए बनाई गई [[कॉमन गेटवे इंटरफ़ेस]] स्क्रिप्ट, गलती से, वेब ब्राउज़र में अशक्त का लाभ उठाने वाले कोड को सम्मिलित करने की अनुमति दे सकती है। | ||

===बफ़र ओवररन=== | ===बफ़र ओवररन=== | ||

पुराने लिनक्स वितरण [[बफ़र अधिकता]] | पुराने लिनक्स वितरण [[बफ़र अधिकता]] आक्रमणों के प्रति अपेक्षाकृत संवेदनशील थे: यदि प्रोग्राम बफ़र के आकार की परवाह नहीं करता था, तो कर्नेल केवल सीमित सुरक्षा प्रदान करता था, जिससे आक्रमण को आक्रमण के अनुसार अशक्त एप्लिकेशन के अधिकारों के अनुसार इच्छानुसार कोड निष्पादित करने की अनुमति मिलती थी। इस प्रकार ऐसे प्रोग्राम जो गैर-रूट उपयोगकर्ता ([[निर्धारित समय]] बिट के माध्यम से) द्वारा लॉन्च किए जाने पर भी रूट एक्सेस प्राप्त करते हैं, आक्रमण करने के लिए विशेष रूप से आकर्षक थे। चूँकि, 2009 तक अधिकांश कर्नेल में [[पता स्थान लेआउट यादृच्छिकीकरण]] (एएसएलआर), उन्नत मेमोरी सुरक्षा और अन्य एक्सटेंशन सम्मिलित हैं, जिससे ऐसे आक्रमणों को व्यवस्थित करना अधिक कठिन हो जाता है। | ||

===[[क्रॉस-प्लेटफॉर्म]] वायरस=== | ===[[क्रॉस-प्लेटफॉर्म]] वायरस=== | ||

2007 में पहचानी गई चिंता का क्षेत्र क्रॉस-प्लेटफ़ॉर्म वायरस है, जो क्रॉस-प्लेटफ़ॉर्म अनुप्रयोगों की लोकप्रियता से प्रेरित है। इसे [[Badbunny]] नामक | 2007 में पहचानी गई चिंता का क्षेत्र क्रॉस-प्लेटफ़ॉर्म वायरस है, जो क्रॉस-प्लेटफ़ॉर्म अनुप्रयोगों की लोकप्रियता से प्रेरित है। इसे [[Badbunny|बैडबनी]] नामक ओपनऑफिस.ओआरजी वायरस के वितरण द्वारा मैलवेयर जागरूकता के स्थिति में सबसे आगे लाया गया था। | ||

[[NortonLifeLock]] के स्टुअर्ट स्मिथ ने निम्नलिखित लिखा: | [[NortonLifeLock|नॉर्टनलाइफलॉक]] के स्टुअर्ट स्मिथ ने निम्नलिखित लिखा: | ||

इस वायरस को जो बात ध्यान देने योग्य बनाती है वह यह है कि यह दर्शाता है कि स्क्रिप्टिंग प्लेटफॉर्म, एक्स्टेंसिबिलिटी, प्लग-इन, एक्टिवएक्स इत्यादि का कितनी सरलता से दुरुपयोग किया जा सकता है। इस प्रकार अधिकांशतः, किसी अन्य विक्रेता के साथ सुविधाओं का मिलान करने के प्रयास में इसे भुला दिया जाता है... मैलवेयर की क्रॉस-प्लेटफ़ॉर्म, क्रॉस-एप्लिकेशन वातावरण में जीवित रहने की क्षमता की विशेष प्रासंगिकता होती है क्योंकि अधिक से अधिक मैलवेयर वेब साइटों के माध्यम से बाहर धकेल दिए जाते हैं। प्लेटफ़ॉर्म की परवाह किए बिना, किसी वेब सर्वर पर जावास्क्रिप्ट इन्फ़ेक्टर को छोड़ने के लिए कोई इस तरह का उपयोग कब तक करता है?<ref name="Smith">{{cite web |url=http://www.symantec.com/enterprise/security_response/weblog/2007/06/bad_bunny.html |title=बुरा बन्नी|access-date=2008-02-20 |last=Smith |first=Stuart |date=June 2007 |url-status=dead |archive-url=https://web.archive.org/web/20080324042224/http://www.symantec.com/enterprise/security_response/weblog/2007/06/bad_bunny.html |archive-date=2008-03-24 }}</ref> | |||

===सोशल इंजीनियरिंग=== | ===सोशल इंजीनियरिंग=== | ||

जैसा कि किसी भी ऑपरेटिंग सिस्टम के | जैसा कि किसी भी ऑपरेटिंग सिस्टम के स्थिति में होता है, लिनक्स मैलवेयर के प्रति संवेदनशील है जो उपयोगकर्ता को [[सोशल इंजीनियरिंग (सुरक्षा)]] के माध्यम से इसे इंस्टॉल करने के लिए प्रेरित करता है। इस प्रकार दिसंबर 2009 में दुर्भावनापूर्ण वॉटरफॉल स्क्रीनसेवर की खोज की गई जिसमें स्क्रिप्ट थी जो सेवा से इनकार करने वाले आक्रमणों में संक्रमित लिनक्स पीसी का उपयोग करती थी।<ref name="UbuntuUser12Dec09">{{cite web |url=http://www.ubuntu-user.com/Online/News/Malicious-Screensaver-Malware-on-Gnome-Look.org |title=Malicious Screensaver: Malware on Gnome-Look.org |access-date=2009-12-12 |last=Kissling |first=Kristian |date=December 2009 |archive-date=2009-12-13 |archive-url=https://web.archive.org/web/20091213142853/http://www.ubuntu-user.com/Online/News/Malicious-Screensaver-Malware-on-Gnome-Look.org |url-status=live }}</ref> | ||

=== गो-लिखित मैलवेयर === | === गो-लिखित मैलवेयर === | ||

आईबीएम सुरक्षा रिपोर्ट: सीओवीआईडी-19 प्रतिक्रिया प्रयासों का समर्थन करने वाले उद्योगों पर | आईबीएम सुरक्षा रिपोर्ट: सीओवीआईडी-19 प्रतिक्रिया प्रयासों का समर्थन करने वाले उद्योगों पर आक्रमण डबल में प्रमुख बिंदु था कि साइबर अपराधी लिनक्स मैलवेयर के उपयोग में तेजी लाते हैं पिछले वर्ष में लिनक्स से संबंधित मैलवेयर वर्गों में 40% की वृद्धि हुई है, और 500% की वृद्धि हुई है 2020 के पहले छह महीनों में गो-लिखित मैलवेयर, आक्रमण लिनक्स मैलवेयर में माइग्रेशन को तेज कर रहे हैं, इस प्रकार जो क्लाउड वातावरण सहित विभिन्न प्लेटफार्मों पर अधिक सरलता से चल सकता है। ये साइबर अपराधी अस्पतालों और संबद्ध उद्योगों (जो इन प्रणालियों और क्लाउड नेटवर्क पर निर्भर हैं) को लक्षित करने के लिए तेजी से लिनक्स और यूनिक्स का उपयोग कर रहे हैं, क्योंकि [[रेड क्रॉस साइबर हमला|रेड क्रॉस साइबर आक्रमण]] आक्रमण जैसे कोविड-19 संकट के समय वे तेजी से असुरक्षित हो गए हैं।<ref>{{Cite web|url=https://newsroom.ibm.com/2021-02-24-IBM-Security-Report-Attacks-on-Industries-Supporting-COVID-19-Response-Efforts-Double|title=IBM Security Report: Attacks on Industries Supporting COVID-19 Response Efforts Double|website=IBM Newsroom}}</ref> | ||

==एंटी-वायरस अनुप्रयोग== | ==एंटी-वायरस अनुप्रयोग== | ||

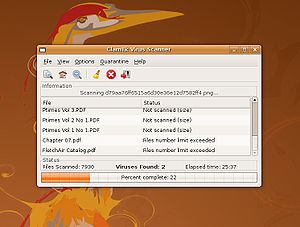

[[File:ClamTK3.08.jpg|thumb|right|क्लैम एंटीवायरस # ग्राफिकल इंटरफेस जीयूआई क्लैम एंटीवायरस के लिए [[उबंटू (ऑपरेटिंग सिस्टम)]] 8.04 हार्डी हेरॉन पर स्कैन चला रहा है]]ऐसे कई एंटी-वायरस एप्लिकेशन उपलब्ध हैं जो लिनक्स ऑपरेटिंग सिस्टम के | [[File:ClamTK3.08.jpg|thumb|right|क्लैम एंटीवायरस # ग्राफिकल इंटरफेस जीयूआई क्लैम एंटीवायरस के लिए [[उबंटू (ऑपरेटिंग सिस्टम)]] 8.04 हार्डी हेरॉन पर स्कैन चला रहा है]]ऐसे कई एंटी-वायरस एप्लिकेशन उपलब्ध हैं जो लिनक्स ऑपरेटिंग सिस्टम के अनुसार चलते है। इनमें से अधिकांश एप्लिकेशन ऐसे कार्यो की खोज में हैं जो माइक्रोसॉफ्ट विंडोज के उपयोगकर्ताओं को प्रभावित कर सकते हैं। | ||

===[[ माइक्रोसॉफ़्ट विंडोज़ ]]-विशिष्ट खतरों के लिए=== | |||

ये एप्लिकेशन कंप्यूटर (सामान्यतः, सर्वर) के लिए उपयोगी हैं जो माइक्रोसॉफ्ट विंडोज उपयोगकर्ताओं को फ़ाइलें भेजते है। वे लिनक्स-विशिष्ट खतरों की खोज नहीं करते हैं। | |||

===[[ माइक्रोसॉफ़्ट विंडोज़ ]] | |||

ये एप्लिकेशन कंप्यूटर ( | |||

{{columns-list|colwidth=30em| | {{columns-list|colwidth=30em| | ||

* [[ | *[[अवास्ट सॉफ्टवेयर|अवास्ट!]] ([[प्रोपर्टी सॉफ्टवेयर|प्रोपर्टी]]; [[फ्रीवेयर]] संस्करण उपलब्ध) | ||

* [[ | * [[एवीजी (सॉफ्टवेयर)|एवीजी]] (प्रोपर्टी; फ्रीवेयर संस्करण उपलब्ध) | ||

* [[ | * [[अवीरा सुरक्षा सॉफ्टवेयर|अवीरा]] (प्रोपर्टी; फ्रीवेयर संस्करण उपलब्ध था, मांग की कमी के कारण बंद कर दिया गया)<ref>{{cite web|url=http://www.avira.com/en/support-for-home-knowledgebase-detail/kbid/1491|title=Discontinuation of Antivirus solutions for Linux systems on June 30th 2016|access-date=2014-10-14|archive-url=https://web.archive.org/web/20171214014530/https://www.avira.com/en/support-for-home-knowledgebase-detail/kbid/1491|archive-date=2017-12-14|url-status=dead}}</ref> | ||

* [[ | * [[बिटडिफ़ेंडर]] (प्रोपर्टी; फ्रीवेयर संस्करण उपलब्ध) | ||

* [[ | * [[क्लैम एंटीवायरस|क्लैमएवी]] ([[मुफ़्त और ओपन सोर्स सॉफ़्टवेयर]])<ref>{{cite web |url=http://www.clamav.net/ |title=ClamAV |access-date=2011-02-22 |archive-date=2013-07-22 |archive-url=https://web.archive.org/web/20130722211341/http://www.clamav.net/ |url-status=live }}</ref> | ||

* [[ | * [[कोमोडो ग्रुप|कोमोडो]] (प्रोपर्टी; फ्रीवेयर संस्करण उपलब्ध) <ref name="Comodo Group">{{cite web |url = https://www.comodo.com/home/internet-security/antivirus-for-linux.php |title = Comodo Antivirus for Linux |access-date = 17 October 2012 |last = Comodo Group |year = 2015 |archive-date = 11 December 2015 |archive-url = https://web.archive.org/web/20151211050327/https://www.comodo.com/home/internet-security/antivirus-for-linux.php |url-status = live }}</ref> | ||

* [[ | * [[क्राउद]] (प्रोपर्टी) | ||

* [[ | * [[डॉ.वेब]] (प्रोपर्टी) <ref name="auto">{{cite web |url=http://products.drweb.com/linux/ |title=Dr.Web anti-virus for Linux |access-date=2010-05-25 |publisher=Dashke |archive-date=2019-02-27 |archive-url=https://web.archive.org/web/20190227043503/http://products.drweb.com/linux/ |url-status=live }}</ref> | ||

* [[ | * [[एफ-प्रोट]] (प्रोपर्टी; फ्रीवेयर संस्करण उपलब्ध)<ref name="FProt">{{cite web|url = http://www.f-prot.com/products/corporate_users/unix/|title = F-PROT Antivirus for Linux x86 / BSD x86|access-date = 13 December 2011|last = FRISK Software International|year = 2011|archive-date = 4 December 2011|archive-url = https://web.archive.org/web/20111204053631/http://www.f-prot.com/products/corporate_users/unix/|url-status = live}}</ref> | ||

* [[ | * [[एफ-सिक्योर]] लिनक्स (प्रोपर्टी) | ||

* [[ | * [[कैस्परस्की एंटी-वायरस|कैस्परस्की]] लिनक्स सुरक्षा (प्रोपर्टी)<ref>{{cite web |url=http://www.kaspersky.com/linux |title=Kaspersky Linux Security - Gateway, mail and file server, workstation protection for Linux/FreeBSD |access-date=2009-02-11 |publisher=Kaspersky Lab |archive-date=2011-06-24 |archive-url=https://web.archive.org/web/20110624234810/http://www.kaspersky.com/linux |url-status=live }}</ref> | ||

* [[ | * [[मैक्एफ़ी]] लिनक्स के लिए वायरसस्कैन एंटरप्राइज (प्रोपर्टी)<ref>{{cite web |url=http://www.mcafee.com/us/products/virusscan-enterprise-for-linux.aspx |title=McAfee VirusScan Enterprise for Linux |access-date=2012-12-27 |publisher=McAfee |archive-date=2016-12-18 |archive-url=https://web.archive.org/web/20161218211352/http://www.mcafee.com/us/products/virusscan-enterprise-for-linux.aspx |url-status=live }}</ref> | ||

* [[ | * [[पांडा सुरक्षा|लिनक्स के लिए पांडा सुरक्षा]] (प्रोपर्टी)<ref>{{cite web |url=http://www.pandasecurity.com/spain/homeusers/solutions/linux/ |title=Panda Security Antivirus Protection for Linux |access-date=2009-01-13 |publisher=Panda Security |archive-url=https://web.archive.org/web/20090129225753/http://www.pandasecurity.com/spain/homeusers/solutions/linux/ |archive-date=2009-01-29 |url-status=dead }}</ref> | ||

* [[ | * [[सोफोस एंटी-वायरस|सोफोस]] (प्रोपर्टी) | ||

* [[ | * [[नॉर्टनलाइफलॉक|सिमेंटेक]] लिनक्स के लिए एंटीवायरस (प्रोपर्टी)<ref name="Symentec">{{cite web |url=http://service1.symantec.com/SUPPORT/ent-security.nsf/ppfdocs/2005110716014248 |archive-url=https://web.archive.org/web/20070429092307/http://service1.symantec.com/SUPPORT/ent-security.nsf/ppfdocs/2005110716014248 |url-status=dead |archive-date=2007-04-29 |title=System requirements for Symantec AntiVirus for Linux 1.0 |access-date=2009-03-07 |last=[[NortonLifeLock|Symantec]] |date=January 2009 }}</ref> | ||

* [[ | * [[ट्रेंड माइक्रो]] लिनक्स के लिए सर्वरप्रोटेक्ट (प्रोपर्टी) | ||

}} | }} | ||

===लिनक्स-विशिष्ट खतरों के लिए=== | ===लिनक्स-विशिष्ट खतरों के लिए=== | ||

ये एप्लिकेशन उन लिनक्स कंप्यूटरों के लिए वास्तविक खतरों की | ये एप्लिकेशन उन लिनक्स कंप्यूटरों के लिए वास्तविक खतरों की खोज करते हैं जिन पर वे चल रहे हैं। | ||

* चक्रोटकिट (मुफ़्त और | * चक्रोटकिट (मुफ़्त और ओपन सोर्स सॉफ़्टवेयर)<ref>{{Cite web|url=http://www.chkrootkit.org/|title=चक्रोटकिट--स्थानीय रूप से रूटकिट के संकेतों की जाँच करता है|website=www.chkrootkit.org|access-date=2019-09-07|archive-date=2020-01-13|archive-url=https://web.archive.org/web/20200113075923/http://www.chkrootkit.org/|url-status=live}}</ref> | ||

* [[ClamAV]] (मुफ़्त और | * [[ClamAV|क्लैमएवी]] (मुफ़्त और ओपन सोर्स सॉफ़्टवेयर)<ref>{{Cite web|url=http://www.clamav.net/|title=क्लैमावनेट|website=www.clamav.net|access-date=2008-12-03|archive-date=2013-07-22|archive-url=https://web.archive.org/web/20130722211341/http://www.clamav.net/|url-status=live}}</ref> | ||

* [[ सुविधाजनक समूह | सुविधाजनक समूह]] ( | * [[ सुविधाजनक समूह | सुविधाजनक समूह]] (प्रोपर्टी) <ref>{{cite web |url=http://forums.comodo.com/comodo-antivirus-for-linux-cavl/comodo-antivirus-for-linux-cavl-v112680251-is-released-t92199.0.html |title=COMODO Antivirus for Linux (CAVL) v1.1.268025.1 is released! |publisher=comodo.com |date=2013-02-28 |access-date=2014-06-12 |archive-date=2018-11-18 |archive-url=https://web.archive.org/web/20181118145226/http://forums.comodo.com/comodo-antivirus-for-linux-cavl/comodo-antivirus-for-linux-cavl-v112680251-is-released-t92199.0.html |url-status=live }}</ref> | ||

* [[ भीड़ का हमला | भीड़ का | * [[ भीड़ का हमला | भीड़ का आक्रमण]] (प्रोपर्टी) | ||

* डॉ.वेब ( | * डॉ.वेब (प्रोपर्टी) <ref name="auto"/> | ||

*ईएसईटी (प्रोपर्टी)<ref>{{cite web|url=http://www.eset.com/int/home/products/antivirus-linux/|title=ईएसईटी फ़ाइल सुरक्षा - लिनक्स, बीएसडी और सोलारिस के लिए एंटीवायरस सुरक्षा|access-date=2008-10-26|publisher=Eset|archive-date=2018-11-18|archive-url=https://web.archive.org/web/20181118182816/https://www.eset.com/int/home/products/antivirus-linux/|url-status=live}}</ref><ref>{{cite web |url=http://www.eset.com/products/linux_mail.php |title=ईएसईटी मेल सुरक्षा - लिनक्स, बीएसडी, और सोलारिस मेल सर्वर सुरक्षा|access-date=2008-10-26 |publisher=Eset |url-status=dead |archive-url=https://web.archive.org/web/20080512082347/http://www.eset.com/products/linux_mail.php |archive-date=2008-05-12 }}</ref><ref>{{cite web |url=http://www.eset.com/products/gateway.php |title=ESET NOD32 Antivirus for Linux Gateway Devices |access-date=2008-10-26 |publisher=Eset |url-status=dead |archive-url=https://web.archive.org/web/20080510143951/http://www.eset.com/products/gateway.php |archive-date=2008-05-10 }}</ref><ref>{{cite web |url=http://www.eset.com/us/download/home/detail/family/71/#offline,98,ENU |title=ESET NOD32 Antivirus 4 for Linux Desktop |access-date=2014-06-12 |publisher=Eset |archive-date=2015-07-21 |archive-url=https://web.archive.org/web/20150721195255/http://www.eset.com/us/download/home/detail/family/71/#offline,98,ENU |url-status=live }}</ref> | |||

* [[लिनक्स मैलवेयर का पता लगाएं]]<ref>https://www.rfxn.com/projects/linux-malware-detect/ {{Webarchive|url=https://web.archive.org/web/20200115150701/https://www.rfxn.com/projects/linux-malware-detect/ |date=2020-01-15 }} R-fx Networks project page of LMD</ref> | * [[लिनक्स मैलवेयर का पता लगाएं]]<ref>https://www.rfxn.com/projects/linux-malware-detect/ {{Webarchive|url=https://web.archive.org/web/20200115150701/https://www.rfxn.com/projects/linux-malware-detect/ |date=2020-01-15 }} R-fx Networks project page of LMD</ref> | ||

* [[लिनिस]] (ओपन सोर्स ऑडिटिंग) <ref>{{Cite web|url=https://cisofy.com/lynis/|title=Lynis - Security auditing and hardening tool for Linux/Unix|website=cisofy.com|access-date=2017-01-09|archive-date=2020-02-04|archive-url=https://web.archive.org/web/20200204112659/https://cisofy.com/lynis/|url-status=live}}</ref><ref>{{Cite web|url=https://github.com/CISOfy/lynis|title=Lynis: Security auditing tool for Linux, macOS, and UNIX-based systems. Assists with compliance testing (HIPAA/ISO27001/PCI DSS) and system hardening. Agentless, and installation optional. - CISOf..|date=September 7, 2019|via=GitHub|access-date=January 9, 2017|archive-date=February 5, 2020|archive-url=https://web.archive.org/web/20200205010648/https://github.com/CISOfy/lynis|url-status=live}}</ref> | * [[लिनिस]] (ओपन सोर्स ऑडिटिंग) <ref>{{Cite web|url=https://cisofy.com/lynis/|title=Lynis - Security auditing and hardening tool for Linux/Unix|website=cisofy.com|access-date=2017-01-09|archive-date=2020-02-04|archive-url=https://web.archive.org/web/20200204112659/https://cisofy.com/lynis/|url-status=live}}</ref><ref>{{Cite web|url=https://github.com/CISOfy/lynis|title=Lynis: Security auditing tool for Linux, macOS, and UNIX-based systems. Assists with compliance testing (HIPAA/ISO27001/PCI DSS) and system hardening. Agentless, and installation optional. - CISOf..|date=September 7, 2019|via=GitHub|access-date=January 9, 2017|archive-date=February 5, 2020|archive-url=https://web.archive.org/web/20200205010648/https://github.com/CISOfy/lynis|url-status=live}}</ref> | ||

* आरकेहंटर (मुफ़्त और | * आरकेहंटर (मुफ़्त और ओपन सोर्स सॉफ़्टवेयर)<ref>{{cite web|url=http://www.rootkit.nl/projects/rootkit_hunter.html|title=रूट किट हंटर|url-status=dead|archive-url=https://web.archive.org/web/20130305191528/http://rootkit.nl/projects/rootkit_hunter.html|archive-date=2013-03-05}}</ref> | ||

* [[समहिन (सॉफ्टवेयर)]] (मुफ़्त और | * [[समहिन (सॉफ्टवेयर)]] (मुफ़्त और ओपन सोर्स सॉफ़्टवेयर) <ref>{{Cite web|url=https://la-samhna.de/samhain/|title= samhain The SAMHAIN file integrity / host-based intrusion detection system|access-date=2021-10-03}}</ref> | ||

* [[सोफोस एंटी-वायरस]] ( | * [[सोफोस एंटी-वायरस]] (प्रोपर्टी)<ref>{{cite web |url=http://nakedsecurity.sophos.com/2008/02/13/botnets-a-free-tool-and-6-years-of-linuxrst-b/ |title=Botnets, a free tool and 6 years of Linux/Rst-B | Naked Security |publisher=Nakedsecurity.sophos.com |date=2008-02-13 |access-date=2013-08-11 |archive-date=2019-01-27 |archive-url=https://web.archive.org/web/20190127213220/https://nakedsecurity.sophos.com/2008/02/13/botnets-a-free-tool-and-6-years-of-linuxrst-b/ |url-status=live }}</ref><ref>{{Cite web|url=https://www.sophos.com/en-us/products/free-tools/sophos-antivirus-for-linux.aspx|title=Free Linux Malware Scanner | Lightweight Agent for Linux Malware Detection and Removal | Sophos|website=www.sophos.com|access-date=2015-10-30|archive-date=2020-01-17|archive-url=https://web.archive.org/web/20200117224552/https://www.sophos.com/en-us/products/free-tools/sophos-antivirus-for-linux.aspx|url-status=live}}</ref> | ||

मेमोरी फोरेंसिक टूल का उपयोग करके लिनक्स मैलवेयर का भी पता लगाया जा सकता है (और उसका विश्लेषण किया जा सकता है), जैसे: | मेमोरी फोरेंसिक टूल का उपयोग करके लिनक्स मैलवेयर का भी पता लगाया जा सकता है (और उसका विश्लेषण किया जा सकता है), जैसे: | ||

* फोर्सपॉइंट ( | * फोर्सपॉइंट (प्रोपर्टी)<ref>{{Cite web|url=https://www.forcepoint.com/|title=फोर्सपॉइंट|website=फोर्सपॉइंट|access-date=2019-09-07|archive-date=2020-01-23|archive-url=https://web.archive.org/web/20200123180312/https://www.forcepoint.com/|url-status=live}}</ref> | ||

* [[अस्थिरता (मेमोरी फोरेंसिक)]]<ref>[http://www.volatilesystems.com/ volatilesystems.com] {{webarchive|url=http://webarchive.loc.gov/all/20110217010903/https://www.volatilesystems.com/ |date=2011-02-17 }}</ref> (मुफ़्त और | * [[अस्थिरता (मेमोरी फोरेंसिक)]] <ref>[http://www.volatilesystems.com/ volatilesystems.com] {{webarchive|url=http://webarchive.loc.gov/all/20110217010903/https://www.volatilesystems.com/ |date=2011-02-17 }}</ref> (मुफ़्त और ओपन सोर्स सॉफ़्टवेयर) <ref>{{Cite web|url=https://code.google.com/archive/p/volatility/wikis/LinuxMemoryForensics.wiki|title=Google कोड संग्रह - Google कोड प्रोजेक्ट होस्टिंग के लिए दीर्घकालिक भंडारण।|website=code.google.com|access-date=2019-09-07|archive-date=2019-08-27|archive-url=https://web.archive.org/web/20190827192551/https://code.google.com/archive/p/volatility/wikis/LinuxMemoryForensics.wiki|url-status=live}}</ref> | ||

==थ्रेट== | |||

निम्नलिखित ज्ञात लिनक्स मैलवेयर की आंशिक सूची है। चूँकि, यदि कोई है तो उनमें से कुछ ही जंगल में हैं, और अधिकांश लिनक्स अपडेट के कारण अप्रचलित हो गए हैं या कभी खतरा नहीं थे। इस प्रकार ज्ञात मैलवेयर एकमात्र या यहां तक कि सबसे महत्वपूर्ण खतरा नहीं है: नए मैलवेयर या विशिष्ट साइटों पर निर्देशित आक्रमण समुदाय के लिए पहले से अज्ञात या मैलवेयर द्वारा अप्रयुक्त असुरक्षा [[भेद्यता (कंप्यूटिंग)|(कंप्यूटिंग)]] का उपयोग कर सकते हैं। | |||

निम्नलिखित ज्ञात लिनक्स मैलवेयर की आंशिक सूची है। | |||

===बॉटनेट्स=== | ===बॉटनेट्स=== | ||

* | * मेहेम - 32/64-बिट लिनक्स/फ्रीबीएसडी मल्टीफ़ंक्शनल बॉटनेट<ref>Kovalev et al (17 July 2014), [https://www.virusbtn.com/virusbulletin/archive/2014/07/vb201407-Mayhem Mayhem – a hidden threat for *nix web servers] {{Webarchive|url=https://web.archive.org/web/20160106041213/https://www.virusbtn.com/virusbulletin/archive/2014/07/vb201407-Mayhem |date=2016-01-06 }}, Virus Bulletin</ref> | ||

* | *शेष या लिनक्स.शेष - [[चीजों की इंटरनेट]] को लक्ष्य करने वाला खतरा।<ref>{{cite web|url=http://www.welivesecurity.com/2016/03/30/meet-remaiten-a-linux-bot-on-steroids-targeting-routers-and-potentially-other-iot-devices/|title=मीट रेमिटेन - राउटर्स और संभावित रूप से अन्य IoT उपकरणों को लक्षित करने वाले स्टेरॉयड पर एक लिनक्स बॉट|work=WeLiveSecurity|author1=Michal Malík|author2=Marc-Etienne M.Léveillé|date=30 March 2016 |access-date=4 November 2018|archive-date=5 November 2018|archive-url=https://web.archive.org/web/20181105160418/https://www.welivesecurity.com/2016/03/30/meet-remaiten-a-linux-bot-on-steroids-targeting-routers-and-potentially-other-iot-devices/|url-status=live}}</ref><ref>{{cite web|url=http://www.virusradar.com/en/Linux_Remaiten/detail|title=ख़तरे का विवरण - ईएसईटी वायरसराडार|work=virusradar.com|access-date=3 April 2016|archive-date=15 April 2016|archive-url=https://web.archive.org/web/20160415161342/http://www.virusradar.com/en/Linux_Remaiten/detail|url-status=live}}</ref><ref>{{cite web|url=http://thehackernews.com/2016/03/internet-of-thing-malware.html|title=उन्नत मैलवेयर इंटरनेट ऑफ द थिंग्स और राउटर्स को लक्षित कर रहा है|author=Mohit Kumar|date=31 March 2016|work=The Hacker News|access-date=3 April 2016|archive-date=3 April 2016|archive-url=https://web.archive.org/web/20160403030652/http://thehackernews.com/2016/03/internet-of-thing-malware.html|url-status=live}}</ref> | ||

*[[मिराई (मैलवेयर)]] - | *[[मिराई (मैलवेयर)]] - डीडीओएस बॉटनेट टेलनेट सेवा के माध्यम से फैलता है और इंटरनेट ऑफ थिंग्स (आईओटी) को संक्रमित करने के लिए डिज़ाइन किया गया है।<ref>{{cite web | url=https://www.cyber.nj.gov/threat-profiles/botnet-variants/mirai-botnet | title=मिराई बॉटनेट| publisher=The New Jersey Cybersecurity and Communications Integration Cell (NJCCIC) | date=December 28, 2016 | access-date=28 December 2016 | author=njccic | archive-date=12 December 2016 | archive-url=https://web.archive.org/web/20161212084605/https://www.cyber.nj.gov/threat-profiles/botnet-variants/mirai-botnet | url-status=live }}</ref><ref>{{cite web | url=https://krebsonsecurity.com/2016/09/krebsonsecurity-hit-with-record-ddos/ | title=क्रेब्सऑनसिक्योरिटी रिकॉर्ड DDoS से प्रभावित| publisher=[[Brian Krebs]] | date=September 21, 2016 | access-date=17 November 2016 | author=Krebs, Brian | archive-date=15 November 2016 | archive-url=https://web.archive.org/web/20161115112659/https://krebsonsecurity.com/2016/09/krebsonsecurity-hit-with-record-ddos/ | url-status=live }}</ref><ref>{{cite web | url=http://fortune.com/2016/10/03/botnet-code-ddos-hacker/ | title=क्यों एक हैकर ने विशाल वेबसाइट-ट्रम्पलिंग बॉटनेट के पीछे कोड डंप किया| publisher=[[Fortune (magazine)|Fortune.com]] | date=October 3, 2016 | access-date=19 October 2016 | author=Hackett, Robert | archive-date=22 October 2016 | archive-url=https://web.archive.org/web/20161022172232/http://fortune.com/2016/10/03/botnet-code-ddos-hacker/ | url-status=live }}</ref><ref name="wired">{{Cite news|url=https://www.wired.com/2016/10/internet-outage-ddos-dns-dyn/|title=हम शुक्रवार के बड़े पैमाने पर पूर्वी तट इंटरनेट आउटेज के बारे में क्या जानते हैं|last=Newman|first=Lily Hay|newspaper=WIRED|language=en-US|access-date=2016-10-21|archive-date=2016-10-22|archive-url=https://web.archive.org/web/20161022013504/https://www.wired.com/2016/10/internet-outage-ddos-dns-dyn/|url-status=live}}</ref> | ||

* | * गैफगाइट/बैशलाइट/क्यूबॉट - डीडीओएस बॉटनेट एसएसएच और टेलनेट सेवा के अशक्त पासवर्ड के माध्यम से फैलता है, जिसे सबसे पहले बैश शेलशॉक असुरक्षा के समय खोजा गया था।<ref>{{cite web | url=http://www.zdnet.com/article/first-attacks-using-shellshock-bash-bug-discovered/ | title=शेलशॉक बैश बग का उपयोग करके पहले हमलों की खोज की गई| publisher=[[ZDNet]] | date=September 25, 2014 | access-date=25 September 2014 | author=Liam Tung | archive-date=21 December 2014 | archive-url=https://web.archive.org/web/20141221092301/http://www.zdnet.com/article/first-attacks-using-shellshock-bash-bug-discovered/ | url-status=live }}</ref> | ||

* लुआबॉट | * लुआबॉट लुआ प्रोग्रामिंग भाषा में मॉड्यूल घटक के साथ कोडित बॉटनेट, लिबसी के साथ सी रैपर में क्रॉस-संकलित, इसका लक्ष्य एआरएम, एमआईपीएस और पीपीसी आर्किटेक्चर में इंटरनेट ऑफ थिंग्स के लिए, डीडीओएस के उपयोग के साथ, मिराई (मैलवेयर) फैलाना या बेचना है। साइबर अपराध तक प्रॉक्सी पहुंच का उपयोग किया जाता है।<ref>{{cite web | url=http://news.softpedia.com/news/luabot-is-the-first-botnet-malware-coded-in-lua-targeting-linux-platforms-507978.shtml | title=LuaBot, Lua टारगेटिंग Linux प्लेटफ़ॉर्म में कोड किया गया पहला DDoS मैलवेयर है| publisher=[[Softpedia]] | date=September 5, 2016 | access-date=5 September 2016 | author=Catalin Cimpanu | archive-date=6 September 2016 | archive-url=https://web.archive.org/web/20160906111647/http://news.softpedia.com/news/luabot-is-the-first-botnet-malware-coded-in-lua-targeting-linux-platforms-507978.shtml | url-status=live }}</ref><ref>{{cite web | url=http://news.softpedia.com/news/luabot-author-says-his-malware-is-not-harmful-508397.shtml | title=लुआबोट लेखक का कहना है कि उसका मैलवेयर "हानिकारक नहीं" है| publisher=[[Softpedia]] | date=September 17, 2016 | access-date=17 September 2016 | author=Catalin Cimpanu | archive-date=18 September 2016 | archive-url=https://web.archive.org/web/20160918004939/http://news.softpedia.com/news/luabot-author-says-his-malware-is-not-harmful-508397.shtml | url-status=live }}</ref> | ||

* हाइड्रा,<ref>{{cite web | url=http://insecurety.net/?p=90 | title=Hydra IRC bot, the 25 minute overview of the kit | publisher=[[Insecurety Research]] | date=June 12, 2012 | access-date=12 June 2012 | author=Infodox | archive-date=7 February 2014 | archive-url=https://web.archive.org/web/20140207115028/http://insecurety.net/?p=90 | url-status=live }}</ref> ऐड्रा,<ref>{{cite web | url=https://arstechnica.com/security/2013/03/guerilla-researcher-created-epic-botnet-to-scan-billions-of-ip-addresses/ | title=गुरिल्ला शोधकर्ता ने अरबों आईपी पतों को स्कैन करने के लिए एपिक बॉटनेट बनाया| publisher=[[Ars Technica]] | date=March 21, 2013 | access-date=21 March 2013 | author=Dan Goodin | archive-date=20 March 2013 | archive-url=https://web.archive.org/web/20130320210708/http://arstechnica.com/security/2013/03/guerilla-researcher-created-epic-botnet-to-scan-billions-of-ip-addresses/ | url-status=live }}</ref> लिट्रा<ref>{{cite web | url=https://www.theregister.co.uk/2014/09/09/linux_modem_bot/ | title=Use home networking kit? DDoS bot is BACK... and it has EVOLVED | publisher=[[The Register]] | date=September 9, 2014 | access-date=9 September 2014 | author=John Leyden | archive-date=12 September 2014 | archive-url=https://web.archive.org/web/20140912064209/http://www.theregister.co.uk/2014/09/09/linux_modem_bot/ | url-status=live }}</ref> और न्यूएड्रा<ref>{{cite web | url=https://www.theregister.co.uk/2016/10/31/iot_botnet_wannabe/ | title=A successor to Mirai? Newly discovered malware aims to create fresh IoT botnet | publisher=[[The Register]] | date=October 31, 2016 | access-date=31 October 2016 | author=John Leyden | archive-date=1 November 2016 | archive-url=https://web.archive.org/web/20161101124851/http://www.theregister.co.uk/2016/10/31/iot_botnet_wannabe/ | url-status=live }}</ref> | * हाइड्रा,<ref>{{cite web | url=http://insecurety.net/?p=90 | title=Hydra IRC bot, the 25 minute overview of the kit | publisher=[[Insecurety Research]] | date=June 12, 2012 | access-date=12 June 2012 | author=Infodox | archive-date=7 February 2014 | archive-url=https://web.archive.org/web/20140207115028/http://insecurety.net/?p=90 | url-status=live }}</ref> ऐड्रा,<ref>{{cite web | url=https://arstechnica.com/security/2013/03/guerilla-researcher-created-epic-botnet-to-scan-billions-of-ip-addresses/ | title=गुरिल्ला शोधकर्ता ने अरबों आईपी पतों को स्कैन करने के लिए एपिक बॉटनेट बनाया| publisher=[[Ars Technica]] | date=March 21, 2013 | access-date=21 March 2013 | author=Dan Goodin | archive-date=20 March 2013 | archive-url=https://web.archive.org/web/20130320210708/http://arstechnica.com/security/2013/03/guerilla-researcher-created-epic-botnet-to-scan-billions-of-ip-addresses/ | url-status=live }}</ref> लिट्रा<ref>{{cite web | url=https://www.theregister.co.uk/2014/09/09/linux_modem_bot/ | title=Use home networking kit? DDoS bot is BACK... and it has EVOLVED | publisher=[[The Register]] | date=September 9, 2014 | access-date=9 September 2014 | author=John Leyden | archive-date=12 September 2014 | archive-url=https://web.archive.org/web/20140912064209/http://www.theregister.co.uk/2014/09/09/linux_modem_bot/ | url-status=live }}</ref> और न्यूएड्रा <ref>{{cite web | url=https://www.theregister.co.uk/2016/10/31/iot_botnet_wannabe/ | title=A successor to Mirai? Newly discovered malware aims to create fresh IoT botnet | publisher=[[The Register]] | date=October 31, 2016 | access-date=31 October 2016 | author=John Leyden | archive-date=1 November 2016 | archive-url=https://web.archive.org/web/20161101124851/http://www.theregister.co.uk/2016/10/31/iot_botnet_wannabe/ | url-status=live }}</ref> शक्तिशाली आईआरसी बॉटनेट का दूसरा रूप जो लिनक्स बॉक्स को संक्रमित करता है। | ||

* एनर्जीमेक 2.8 ओवरकिल मॉड (लिनक्स/ओवरकिल) - लंबे समय तक चलने वाला बॉटनेट जो अपने बॉट के साथ सर्वर को संक्रमित करने के लिए डिज़ाइन किया गया है और डीडीओएस और प्रसार उद्देश्य के लिए आईआरसी प्रोटोकॉल के माध्यम से संचालित होता है।<ref>{{cite web | url=http://blog.malwaremustdie.org/2016/11/mmd-0061-2016-emech-for-ddos.html | title=MMD-0061-2016 - EnergyMech 2.8 Overkill Mod | publisher=[[MalwareMustDie]] | date=November 28, 2016 | access-date=28 November 2016 | author=unixfreaxjp | archive-date=19 January 2017 | archive-url=https://web.archive.org/web/20170119084205/http://blog.malwaremustdie.org/2016/11/mmd-0061-2016-emech-for-ddos.html | url-status=live }}</ref> | * एनर्जीमेक 2.8 ओवरकिल मॉड (लिनक्स/ओवरकिल) - लंबे समय तक चलने वाला बॉटनेट जो अपने बॉट के साथ सर्वर को संक्रमित करने के लिए डिज़ाइन किया गया है और डीडीओएस और प्रसार उद्देश्य के लिए आईआरसी प्रोटोकॉल के माध्यम से संचालित होता है।<ref>{{cite web | url=http://blog.malwaremustdie.org/2016/11/mmd-0061-2016-emech-for-ddos.html | title=MMD-0061-2016 - EnergyMech 2.8 Overkill Mod | publisher=[[MalwareMustDie]] | date=November 28, 2016 | access-date=28 November 2016 | author=unixfreaxjp | archive-date=19 January 2017 | archive-url=https://web.archive.org/web/20170119084205/http://blog.malwaremustdie.org/2016/11/mmd-0061-2016-emech-for-ddos.html | url-status=live }}</ref> | ||

===रैनसमवेयर=== | ===रैनसमवेयर=== | ||

{{columns-list|colwidth=30em| | {{columns-list|colwidth=30em| | ||

* [[ | * [[लिनक्स.एनकोडर.1]]<ref>{{cite web|url=https://vms.drweb.com/virus/?i=7703983&lng=en|title=Linux.Encoder.1|work=drweb.com|access-date=10 November 2015|archive-date=17 November 2015|archive-url=https://web.archive.org/web/20151117030616/https://vms.drweb.com/virus/?i=7703983&lng=en|url-status=live}}</ref><ref>{{cite web|url=http://www.computerworld.com/article/3003461/security/first-linux-ransomware-program-cracked-for-now.html|title=First Linux ransomware program cracked, for now|author=Lucian Constantin|date=10 November 2015|work=Computerworld|access-date=10 November 2015|archive-date=12 November 2015|archive-url=https://web.archive.org/web/20151112020950/http://www.computerworld.com/article/3003461/security/first-linux-ransomware-program-cracked-for-now.html|url-status=live}}</ref> | ||

* | * लिलॉक्ड<ref>{{cite web|url=https://www.bleepingcomputer.com/news/security/lilocked-ransomware-actively-targeting-servers-and-web-sites/|title=Lilocked|access-date=7 September 2019|archive-date=7 September 2019|archive-url=https://web.archive.org/web/20190907015826/https://www.bleepingcomputer.com/news/security/lilocked-ransomware-actively-targeting-servers-and-web-sites/|url-status=live}}</ref><ref>{{Cite web|url=https://www.cybersecurity-insiders.com/lilocked-ransomware-hits-linux-servers/|title=LiLocked Ransomware hits Linux Servers|first=Naveen|last=Goud|date=September 6, 2019|access-date=September 7, 2019|archive-date=February 21, 2021|archive-url=https://web.archive.org/web/20210221052902/https://www.cybersecurity-insiders.com/lilocked-ransomware-hits-linux-servers/|url-status=live}}</ref> | ||

}} | }} | ||

===[[रूटकिट]] | ===[[रूटकिट]]=== | ||

* स्नैको - 64-बिट लिनक्स वेबसर्वर रूटकिट<ref>Leyden, John ( 21 November 2012), [https://www.theregister.co.uk/2012/11/21/powerful_linux_rootkit/ Evildoers can now turn all sites on a Linux server into silent hell-pits] {{Webarchive|url=https://web.archive.org/web/20161116231228/http://www.theregister.co.uk/2012/11/21/powerful_linux_rootkit/ |date=2016-11-16 }}, [[The Register]], retrieved 21 November 2012</ref> | * स्नैको - 64-बिट लिनक्स वेबसर्वर रूटकिट <ref>Leyden, John ( 21 November 2012), [https://www.theregister.co.uk/2012/11/21/powerful_linux_rootkit/ Evildoers can now turn all sites on a Linux server into silent hell-pits] {{Webarchive|url=https://web.archive.org/web/20161116231228/http://www.theregister.co.uk/2012/11/21/powerful_linux_rootkit/ |date=2016-11-16 }}, [[The Register]], retrieved 21 November 2012</ref> | ||

===ट्रोजन=== | ===ट्रोजन=== | ||

{{columns-list|colwidth=30em| | {{columns-list|colwidth=30em| | ||

* | * इफ्यूजन - अपाचे/एनजीएनएक्स वेबसर्वर के लिए 32/64-बिट इंजेक्टर, (7 जनवरी 2014)<ref>Kovalev et al [https://www.virusbtn.com/virusbulletin/archive/2014/01/vb201401-Effusion Effusion – a new sophisticated injector for Nginx web servers] {{Webarchive|url=https://web.archive.org/web/20160106041213/https://www.virusbtn.com/virusbulletin/archive/2014/01/vb201401-Effusion |date=2016-01-06 }}, Virus Bulletin</ref> | ||

* | * थीफ हाथ - बैंकिंग ट्रोजन, 2013,<ref>{{cite web |author=rsa.com |url=https://blogs.rsa.com/thieves-reaching-for-linux-hand-of-thief-trojan-targets-linux-inth3wild/ |title=Thieves Reaching for Linux—"Hand of Thief" Trojan Targets Linux #INTH3WILD » Speaking of Security - The RSA Blog and Podcast |publisher=Blogs.rsa.com |access-date=2013-08-11 |url-status=dead |archive-url=https://web.archive.org/web/20130815040638/http://blogs.rsa.com/thieves-reaching-for-linux-hand-of-thief-trojan-targets-linux-inth3wild/ |archive-date=2013-08-15 }}</ref><ref>{{cite web |last=Vaughan |first=Steven J. |url=http://www.zdnet.com/linux-desktop-trojan-hand-of-thief-steals-in-7000019175/ |title=Linux desktop Trojan 'Hand of Thief' steals in |publisher=ZDNet |access-date=2013-08-11 |archive-date=2014-11-16 |archive-url=https://web.archive.org/web/20141116035400/http://www.zdnet.com/linux-desktop-trojan-hand-of-thief-steals-in-7000019175/ |url-status=live }}</ref> | ||

* | * कैटेन – लिनक्स.बैकडोर.कैटेन ट्रोजन हॉर्स<ref>{{cite web |url=http://www.symantec.com/security_response/writeup.jsp?docid=2006-021417-0144-99 |title=Linux.Backdoor.Kaiten |access-date=2008-03-08 |last=Florio |first=Elia |date=February 2006 |archive-date=2013-05-14 |archive-url=https://web.archive.org/web/20130514095914/http://www.symantec.com/security_response/writeup.jsp?docid=2006-021417-0144-99 |url-status=live }}</ref> | ||

* | * रेक्सोब – लिनक्स.बैकडोर.रेक्सोब ट्रोजन<ref>{{cite web |url=http://www.symantec.com/security_response/writeup.jsp?docid=2007-072612-1704-99 |title=Linux.Backdoor.Rexob |access-date=2008-03-08 |last=Florio |first=Elia |date=December 2007 |archive-date=2013-05-14 |archive-url=https://web.archive.org/web/20130514162255/http://www.symantec.com/security_response/writeup.jsp?docid=2007-072612-1704-99 |url-status=live }}</ref> | ||

* | * झरना स्क्रीनसेवर पिछला दरवाजा - gnome-look.org पर<ref>{{cite web |url=https://lwn.net/Articles/367874/ |title=Linux malware: an incident and some solutions |access-date=2010-09-16 |last=Vervloesem |first=Koen |date=December 2009 |archive-date=2016-11-18 |archive-url=https://web.archive.org/web/20161118033032/https://lwn.net/Articles/367874/ |url-status=live }}</ref> | ||

* | * सुनामी.जेन &डैश; बैकडोर.लिनक्स.सुनामी.जेन<ref>{{cite web|url=https://w.securelist.com/en/descriptions/backdoor.linux.tsunami.gen |archive-url=https://web.archive.org/web/20160106041216/https://w.securelist.com/en/descriptions/backdoor.linux.tsunami.gen |url-status=dead |archive-date=2016-01-06 |title=Backdoor.Linux.Tsunami.gen |publisher=Securelist |access-date=2014-05-09}}</ref> | ||

* [[ | * [[तुर्ला (मैलवेयर)|तुर्ला - ह्यूर:बैकडोर.लिनक्स.तुर्ला.जेन]]<ref>{{cite web|url=https://securelist.com/blog/research/67962/the-penquin-turla-2/|title=The 'Penquin' Turla - Securelist|work=securelist.com|access-date=10 November 2015|archive-date=20 November 2015|archive-url=https://web.archive.org/web/20151120092136/https://securelist.com/blog/research/67962/the-penquin-turla-2/|url-status=live}}</ref><ref>{{cite web|url=http://www.omgubuntu.co.uk/2014/12/government-spying-turla-linux-trojan-found|title=Yes, This Trojan Infects Linux. No, It's Not The Tuxpocalypse - OMG! Ubuntu!|author=Joey-Elijah Sneddon|work=OMG! Ubuntu!|date=9 December 2014 |access-date=10 November 2015|archive-date=1 October 2015|archive-url=https://web.archive.org/web/20151001195532/http://www.omgubuntu.co.uk/2014/12/government-spying-turla-linux-trojan-found|url-status=live}}</ref> | ||

* [[ | * [[एक्सओआर डीडीओएस]]<ref>{{cite web | url=http://blog.malwaremustdie.org/2014/09/mmd-0028-2014-fuzzy-reversing-new-china.html | title=Linux/XOR.DDoS : Fuzzy reversing a new China ELF | publisher=[[MalwareMustDie]] | date=September 29, 2014 | access-date=29 September 2014 | author=unixfreaxjp.wirehack7,shibumi | archive-date=2 October 2014 | archive-url=https://web.archive.org/web/20141002120011/http://blog.malwaremustdie.org/2014/09/mmd-0028-2014-fuzzy-reversing-new-china.html | url-status=live }}</ref> – एक ट्रोजन मैलवेयर जो [[लिनक्स]] सिस्टम को हाईजैक करता है और उनका उपयोग डीडीओएस आक्रमणों को लॉन्च करने के लिए करता है जो 150+ जीबीपीएस तक पहुंच गए हैं.<ref name="Xor">{{cite web|url = https://www.akamai.com/us/en/about/news/press/2015-press/xor-ddos-botnet-attacking-linux-machines.jsp|title = OR DDoS Botnet Launching 20 Attacks a Day From Compromised Linux Machines, Says Akamai|access-date = 18 March 2016|author = [[Akamai Technologies]]|date = 29 September 2015|archive-date = 18 March 2016|archive-url = https://web.archive.org/web/20160318142304/https://www.akamai.com/us/en/about/news/press/2015-press/xor-ddos-botnet-attacking-linux-machines.jsp|url-status = live}}</ref> | ||

* [[ | * [[हमिंगबैड]] - 10 मिलियन से अधिक [[एंड्रॉइड (ऑपरेटिंग सिस्टम)|एंड्रॉइड]] ऑपरेटिंग सिस्टम को संक्रमित कर चुका है। उपयोगकर्ता के विवरण बेचे जाते हैं और उपयोगकर्ता की जानकारी के बिना विज्ञापनों पर टैप किया जाता है, जिससे फर्जी विज्ञापन राजस्व उत्पन्न होता है.<ref name="HummingBad">{{cite web|url = https://www.theguardian.com/technology/2016/jul/06/hummingbad-malware-infects-10m-android-devices-information-apps-ads|title = HummingBad malware infects 10m Android devices|access-date = 2016-07-06|author = Samuel Gibbs|website = [[TheGuardian.com]]| date=6 July 2016 |archive-date = 2019-06-19|archive-url = https://web.archive.org/web/20190619155649/https://www.theguardian.com/technology/2016/jul/06/hummingbad-malware-infects-10m-android-devices-information-apps-ads|url-status = live}}</ref> | ||

* | * न्याड्रॉप - लिनक्स शेलकोड से संकलित एक छोटा लिनक्स बैकडोर जिसका उपयोग बड़े आकार के लिनक्स मैलवेयर के साथ लिनक्स बॉक्स को संक्रमित करने के लिए किया जाता है.<ref>{{cite web | url=https://www.grahamcluley.com/nyadrop-exploiting-iot-insecurity-infect-devices-malware/ | title=NyaDrop exploiting Internet of Things insecurity to infect Linux devices with malware | publisher=[[Graham Cluley]] | date=October 17, 2016 | access-date=4 November 2018 | author=David Bisson | archive-date=5 November 2018 | archive-url=https://web.archive.org/web/20181105012521/https://www.grahamcluley.com/nyadrop-exploiting-iot-insecurity-infect-devices-malware/ | url-status=live }}</ref> | ||

* | * पीएनएसस्कैन - लिनक्स ट्रोजन को राउटर्स को लक्षित करने और वर्म-जैसे रूप में एक विशिष्ट लक्षित नेटवर्क सेगमेंट में स्वयं-संक्रमित करने के लिए डिज़ाइन किया गया है<ref>{{cite web | url=http://news.softpedia.com/news/pnscan-linux-trojan-resurfaces-with-new-attacks-targeting-routers-in-india-507617.shtml | title=PNScan Linux Trojan Resurfaces with New Attacks Targeting Routers in India | publisher=[[Softpedia]] | date=August 25, 2016 | access-date=25 August 2016 | author=Catalin Cimpanu | archive-date=26 August 2016 | archive-url=https://web.archive.org/web/20160826234411/http://news.softpedia.com/news/pnscan-linux-trojan-resurfaces-with-new-attacks-targeting-routers-in-india-507617.shtml | url-status=live }}</ref> | ||

* | * स्पीकअप - एक बैकडोर ट्रोजन जो छह अलग-अलग लिनक्स वितरण और मैकओएस उपकरणों को संक्रमित करता है.<ref>{{cite web | url=https://threatpost.com/speakup-linux-backdoor/141431/ | title=SpeakUp Linux Backdoor Sets Up for Major Attack | date=February 4, 2019 | author=Tara Seals | access-date=February 4, 2019 | archive-date=November 29, 2019 | archive-url=https://web.archive.org/web/20191129044127/https://threatpost.com/speakup-linux-backdoor/141431/ | url-status=live }}</ref><ref>{{cite web | url=https://cybersguards.com/speakup-new-linux-backdoor-trojan-discovered-by-security-experts/ | title=SpeakUp – New Linux Backdoor Trojan Discovered By Security Experts | date=February 4, 2019 | author=William Moseley | access-date=February 4, 2019 | archive-date=April 25, 2019 | archive-url=https://web.archive.org/web/20190425061540/https://cybersguards.com/speakup-new-linux-backdoor-trojan-discovered-by-security-experts/ | url-status=live }}</ref> | ||

}} | }} | ||

| Line 139: | Line 124: | ||

{{columns-list|colwidth=30em| | {{columns-list|colwidth=30em| | ||

* 42<ref>{{cite web|url=http://vx.eof-project.net/viewtopic.php?pid=1049|title=Linux.42: Using CRC32B (SSE4.2) instruction in polymorphic decryptor|last=herm1t|date=August 2008|url-status=dead|archive-url=https://archive.today/20110107125751/http://vx.eof-project.net/viewtopic.php?pid=1049|archive-date=2011-01-07}}</ref><ref>{{cite web|url=http://blogs.technet.com/mmpc/archive/2008/09/10/life-the-universe-and-everything.aspx|title=Life, the Universe, and Everything|last=Ferrie|first=Peter|date=September 2008|access-date=2010-01-17|archive-url=https://web.archive.org/web/20120813084706/http://blogs.technet.com/b/mmpc/archive/2008/09/10/life-the-universe-and-everything.aspx|archive-date=2012-08-13|url-status=dead}}</ref> | * 42<ref>{{cite web|url=http://vx.eof-project.net/viewtopic.php?pid=1049|title=Linux.42: Using CRC32B (SSE4.2) instruction in polymorphic decryptor|last=herm1t|date=August 2008|url-status=dead|archive-url=https://archive.today/20110107125751/http://vx.eof-project.net/viewtopic.php?pid=1049|archive-date=2011-01-07}}</ref><ref>{{cite web|url=http://blogs.technet.com/mmpc/archive/2008/09/10/life-the-universe-and-everything.aspx|title=Life, the Universe, and Everything|last=Ferrie|first=Peter|date=September 2008|access-date=2010-01-17|archive-url=https://web.archive.org/web/20120813084706/http://blogs.technet.com/b/mmpc/archive/2008/09/10/life-the-universe-and-everything.aspx|archive-date=2012-08-13|url-status=dead}}</ref> | ||

* | * आरशेज़<ref>{{cite web|url=http://vx.netlux.org/lib/vhe00.html | title=Infecting ELF-files using function padding for Linux |last=herm1t|date=August 2006|archive-url = https://web.archive.org/web/20120122161950/http://vx.netlux.org/lib/vhe00.html |archive-date = 22 January 2012}}</ref> | ||

* | * अल्मेडा - वायरस.लिनक्स.अल्मेडा<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=21703 |title=Virus.Linux.Alaeda |access-date=2008-03-08 |last=Kaspersky Lab |date=May 2007 |archive-url = https://web.archive.org/web/20090713010454/http://www.viruslist.com/en/viruses/encyclopedia?virusid=21703 |archive-date =13 July 2009}}</ref> | ||

* | *बिनोम - लिनक्स/बिनोम<ref>{{cite web |url=http://vil.nai.com/vil/content/v_130506.htm |archive-url=https://web.archive.org/web/20050124142040/http://vil.nai.com/vil/content/v_130506.htm |url-status=dead |archive-date=2005-01-24 |title=Linux/Binom |access-date=2008-03-08 |last=McAfee |date=December 2004 }}</ref> | ||

* [[ | * [[ब्लिस (वायरस)|ब्लिस]] - रूट विशेषाधिकारों की आवश्यकता है | ||

* | * ब्रंडल<ref>{{cite web|url=http://www.roqe.org/brundle-fly/ |title=Brundle Fly 0.0.1 - A Good-Natured Linux ELF Virus |access-date=2008-03-08 |last=Rieck |first=Konrad and Konrad Kretschmer |date=August 2001 |url-status=dead |archive-url=https://web.archive.org/web/20080514013935/http://www.roqe.org/brundle-fly/ |archive-date=May 14, 2008 }}</ref> | ||

* | * बुकोव्स्की<ref>{{cite web |url=http://sourceforge.net/projects/bukowski/ |title=Project Bukowski |access-date=2008-03-08 |last=de Almeida Lopes |first=Anthony |date=July 2007 |archive-date=2013-05-14 |archive-url=https://web.archive.org/web/20130514093707/http://sourceforge.net/projects/bukowski/ |url-status=live }}</ref> | ||

* | * कैवेट <ref>{{cite web|url=http://www.vxheavens.com/lib/vhe06.html|title=Caveat virus|last=herm1t|date=February 2008|access-date=2010-01-17|archive-date=2018-12-23|archive-url=https://web.archive.org/web/20181223030443/http://www.vxheavens.com/lib/vhe06.html|url-status=live}}</ref><ref>{{cite web|url=http://vx.netlux.org/lib/apf29.html |last=Ferrie |first=Peter |title=Can you spare a seg? |date=July 2009 |url-status=dead |archive-url=https://web.archive.org/web/20120117122655/http://vx.netlux.org/lib/apf29.html |archive-date=2012-01-17 }}</ref> | ||

* | * सेफेई - लिनक्स.सेफेई.ए (और वेरिएंट)<ref>{{cite web |url=http://www.virusradar.com/en/Linux_Cephei.A/description |title=Linux.Cephei - ESET Virusradar |date=January 2019 |last=TMZ|archive-url = https://web.archive.org/web/20180705173356/http://www.virusradar.com/en/Linux_Cephei.A/description|archive-date =5 July 2018}}</ref> | ||

* | * कॉइन <ref>{{cite web|url=http://www.vxheavens.com/lib/vhe04.html|title=Reverse of a coin: A short note on segment alignment|last=herm1t|date=October 2007|access-date=2010-01-17|archive-date=2012-03-03|archive-url=https://web.archive.org/web/20120303032927/http://www.vxheavens.com/lib/vhe04.html|url-status=live}}</ref><ref>{{cite web|url=http://vx.netlux.org/lib/apf31.html |title=Heads or tails? |last=Ferrie |first=Peter |date=September 2009 |url-status=dead |archive-url=https://web.archive.org/web/20120117122247/http://vx.netlux.org/lib/apf31.html |archive-date=2012-01-17 }}</ref> | ||

* | * हैशर <ref>{{cite web|url=http://www.vxheavens.com/lib/vhe02.html|title=Hashin' the elves|last=herm1t|date=October 2007|access-date=2010-01-17|archive-date=2014-10-10|archive-url=https://web.archive.org/web/20141010015830/http://vxheavens.com/lib/vhe02.html|url-status=live}}</ref><ref>{{cite web|url=http://vx.netlux.org/lib/apf30.html |title=Making a hash of things |last=Ferrie |first=Peter |date=August 2009 |url-status=dead |archive-url=https://web.archive.org/web/20120117121406/http://vx.netlux.org/lib/apf30.html |archive-date=2012-01-17 }}</ref> | ||

* | * लैक्रिमा (उर्फ क्रीमिया) <ref>{{cite web|url=http://vx.netlux.org/herm1t/Lacrimae_EN.txt |title=README |last=herm1t |date=June 2008 |url-status=dead |archive-url=https://web.archive.org/web/20120206235015/http://vx.netlux.org/herm1t/Lacrimae_EN.txt |archive-date=2012-02-06 }}</ref><ref>{{cite web|url=http://vx.netlux.org/lib/apf12.html |title=Crimea river |last=Ferrie |first=Peter |date=February 2008 |url-status=dead |archive-url=https://web.archive.org/web/20120117122703/http://vx.netlux.org/lib/apf12.html |archive-date=2012-01-17 }}</ref> | ||

* [[ | * [[सिमाइल (कंप्यूटर वायरस)|मेटाफोर]] ([[सिमाइल (कंप्यूटर वायरस)|सिमाइल]] के रूप में भी जाना जाता है)<ref>{{cite web|url=http://vx.netlux.org/lib/vmd01.html |title=Metamorphism in practice or "How I made MetaPHOR and what I've learnt" |access-date=2008-03-08 |last=The Mental Driller |date=February 2002 |url-status=dead |archive-url=https://web.archive.org/web/20070602061547/http://vx.netlux.org/lib/vmd01.html |archive-date=2007-06-02 }}</ref> | ||

* | * नक्सबी – वायरस.लिनक्स.नक्सबी.1403<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=21725 |title=Virus.Linux.Nuxbee.1403 |access-date=2008-03-08 |last=Kaspersky Lab |date=December 2001|archive-url = https://web.archive.org/web/20120302072354/http://www.securelist.com/en/descriptions/old21725 |archive-date =2 March 2012}}</ref> | ||

* [[ | * [[ओएसएफ.8759]] | ||

* | * पायलट<ref>{{cite web|url=http://www.vxheavens.com/lib/vhe05.html|title=INT 0x80? No, thank you!|last=herm1t|date=November 2007|access-date=2010-01-17|archive-date=2018-12-23|archive-url=https://web.archive.org/web/20181223030442/http://www.vxheavens.com/lib/vhe05.html|url-status=live}}</ref><ref>{{cite web|url=http://vx.netlux.org/lib/apf37.html |title=Flying solo |last=Ferrie |first=Peter |date=September 2009 |url-status=dead |archive-url=https://web.archive.org/web/20120117122359/http://vx.netlux.org/lib/apf37.html |archive-date=2012-01-17 }}</ref> | ||

* | * पोडलोसो - लिनक्स.पोडलोसो ([[आइपॉड]] वायरस)<ref>{{cite web |url=http://www.symantec.com/business/security_response/writeup.jsp?docid=2007-040516-4947-99 |title=Linux.Podloso |access-date=2008-03-08 |last=Ferrie |first=Peter |date=April 2007 |archive-date=2013-05-30 |archive-url=https://web.archive.org/web/20130530040114/http://www.symantec.com/security_response/writeup.jsp?docid=2007-040516-4947-99 |url-status=live }}</ref><ref>{{cite web |url=http://www.symantec.com/enterprise/security_response/weblog/2007/04/the_ipod_virus.html |title=The iPod virus |access-date=2008-03-08 |last=Ferrie |first=Peter |date=April 2007 |url-status=dead |archive-url=https://web.archive.org/web/20080302053542/http://www.symantec.com/enterprise/security_response/weblog/2007/04/the_ipod_virus.html |archive-date=2008-03-02 }}</ref> | ||

* | * आरईएलएक्स <ref>{{cite web|url=http://www.vxheavens.com/lib/vhe08.html|title=From position-independent to self-relocatable viral code|last=herm1t|date=December 2009|access-date=2010-05-07|archive-date=2019-05-24|archive-url=https://web.archive.org/web/20190524004609/http://www.vxheavens.com/lib/vhe08.html|url-status=live}}</ref> | ||

* | * राईक – वायरस.लिनक्स.राइक.1627<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=21733 |title=Virus.Linux.Rike.1627 |access-date=2008-03-08 |last=Kaspersky Lab |date=August 2003|archive-url = https://web.archive.org/web/20120302072359/http://www.securelist.com/en/descriptions/old21733 |archive-date =2 March 2012}}</ref> | ||

* | * आरएसटी - वायरस.लिनक्स.आरएसटी.ए<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=21734 |title=Virus.Linux.RST.a |access-date=2008-03-08 |last=Kaspersky Lab |date=January 2002 |url-status=dead |archive-url=https://web.archive.org/web/20071107040802/http://www.viruslist.com/en/viruses/encyclopedia?virusid=21734 |archive-date=2007-11-07 }}</ref> (known for infecting Korean release of [[Mozilla Suite]] 1.7.6 and [[Mozilla Thunderbird|Thunderbird]] 1.0.2 in September 2005<ref>{{cite web|url =http://www.linux-magazine.com/w3/issue/62/Viruses_in_Linux.pdf|archive-url=https://web.archive.org/web/20140517132434/http://www.linux-magazine.com/w3/issue/62/Viruses_in_Linux.pdf|archive-date=2014-05-17|title=The ways of viruses in Linux HOW SAFE? |access-date=2009-08-21}}</ref>) | ||

* [[ | * [[स्टॉग]] | ||

* | * विट - वायरस.लिनक्स.विट.4096<ref>{{cite web|url=http://www.viruslist.com/en/viruslist.html?id=3135&key=00001000050000200003 |title=Virus.Linux.Vit.4096 |access-date=2008-03-08 |last=Kaspersky Lab |date=March 2000 |url-status=dead |archive-url=https://web.archive.org/web/20071107040844/http://www.viruslist.com/en/viruslist.html?id=3135&key=00001000050000200003 |archive-date=November 7, 2007 }}</ref> | ||

* | * विंटर - वायरस.लिनक्स.विंटर.341<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=21756 |title=Virus.Linux.Winter.341 |access-date=2008-03-08 |last=Kaspersky Lab |date=October 2000 |url-status=dead |archive-url=https://web.archive.org/web/20071110002308/http://www.viruslist.com/en/viruses/encyclopedia?virusid=21756 |archive-date=2007-11-10 }}</ref> | ||

* | * विनक्स (लिंडोज़ और पील्फ़ के नाम से भी जाना जाता है)<ref>{{cite web|url=http://www.f-secure.com/v-descs/lindose.shtml |title=F-Secure Virus Descriptions: Lindose |access-date=2008-03-08 |last=Rautiainen |first=Sami |date=March 2001 |display-authors=etal |url-status=dead |archive-url=https://web.archive.org/web/20080621115415/http://www.f-secure.com/v-descs/lindose.shtml |archive-date=June 21, 2008 }}</ref> | ||

* | * विट वायरस<ref>{{cite web |url=http://members.hellug.gr/nmav/papers/other/wit-virus.pdf |title=The Wit Virus: A virus built on the ViT ELF virus |access-date=2008-12-31 |archive-date=2016-03-03 |archive-url=https://web.archive.org/web/20160303214605/http://members.hellug.gr/nmav/papers/other/wit-virus.pdf |url-status=live }}</ref> | ||

* | * ज़ारिच - लिनक्स.ज़ारिचे.ए (और वेरिएंट)<ref>{{cite web |url=http://www.virusradar.com/en/Linux_Zariche.A/description |title=Linux.Zariche - ESET Virusradar |date=January 2015 |last=TMZ |access-date=2015-01-23 |archive-date=2018-11-30 |archive-url=https://web.archive.org/web/20181130114656/https://www.virusradar.com/en/Linux_Zariche.A/description |url-status=live }}</ref> | ||

* | * ज़िपवर्म - वायरस.लिनक्स.ज़िपवर्म<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=21759 |title=Virus.Linux.ZipWorm |access-date=2008-03-08 |last=Kaspersky Lab |date=January 2001|archive-url = https://web.archive.org/web/20090713011043/http://www.viruslist.com/en/viruses/encyclopedia?virusid=21759 |archive-date =13 July 2009}}</ref> | ||

}} | }} | ||

===कीड़े=== | ===कीड़े=== | ||

{{columns-list|colwidth=30em| | {{columns-list|colwidth=30em| | ||

* | * एडमिन – नेट-वॉर्म.लिनक्स.एड.एम<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=23854 |title=Net-Worm.Linux.Adm |access-date=2008-03-08 |last=Kaspersky Lab |date=May 2001 |url-status=dead |archive-url=https://web.archive.org/web/20071030074550/http://www.viruslist.com/en/viruses/encyclopedia?virusid=23854 |archive-date=2007-10-30 }}</ref> | ||

* | * एडोरे<ref>{{cite web |url=http://www.f-secure.com/v-descs/adore.shtml |title=F-Secure Virus Descriptions: Adore |access-date=2008-03-08 |last=Rautiainen |first=Sami |date=April 2001 |archive-date=2013-05-12 |archive-url=https://web.archive.org/web/20130512223246/http://www.f-secure.com/v-descs/adore.shtml |url-status=live }}</ref> | ||

* [[ | * [[बैडबनी (कंप्यूटर वर्म)|बैड बन्नी]] - पर्ल.बैडबनी<ref name="Smith"/><ref>{{cite web |url=http://www.symantec.com/security_response/writeup.jsp?docid=2007-052400-3656-99 |title=Perl.Badbunny |access-date=2008-03-08 |last=Smith |first=Stuart |date=May 2007 |archive-date=2013-05-14 |archive-url=https://web.archive.org/web/20130514095927/http://www.symantec.com/security_response/writeup.jsp?docid=2007-052400-3656-99 |url-status=live }}</ref> | ||

* | * चीज - नेट-वॉर्म.लिनक्स.पनीर<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=23856 |title=Net-Worm.Linux.Cheese |access-date=2008-03-08 |last=Kaspersky Lab |date=May 2001 |url-status=dead |archive-url=https://web.archive.org/web/20071028171038/http://www.viruslist.com/en/viruses/encyclopedia?virusid=23856 |archive-date=2007-10-28 }}</ref> | ||

* [[ | * [[डेवनुल]] | ||

* | * कॉर्क<ref>{{cite web |url=http://www.f-secure.com/v-descs/kork.shtml |title=F-Secure Virus Descriptions: Kork |access-date=2008-03-08 |last=Rautiainen |first=Sami |date=April 2001 |archive-date=2013-05-12 |archive-url=https://web.archive.org/web/20130512215728/http://www.f-secure.com/v-descs/kork.shtml |url-status=live }}</ref> | ||

* | * लिनक्स/लायन | ||

* [[ | * [[लिनक्स.डार्लोज़]] - घरेलू राउटर, सेट-टॉप बॉक्स, सुरक्षा कैमरे और औद्योगिक नियंत्रण प्रणालियों को लक्षित करता है.<ref>{{cite web |author=Mohit Kumar |url=http://thehackernews.com/2013/11/Linux-ELF-malware-php-cgi-vulnerability.html |title=Linux worm targeting Routers, Set-top boxes and Security Cameras with PHP-CGI Vulnerability |publisher=The Hacker News |date=2013-11-30 |access-date=2013-12-04 |archive-date=2018-11-30 |archive-url=https://web.archive.org/web/20181130121935/https://thehackernews.com/2013/11/Linux-ELF-malware-php-cgi-vulnerability.html |url-status=live }}</ref><ref>{{cite web |author=Joe Casad |url=http://www.linux-magazine.com/Online/News/New-Worm-Attacks-Linux-Devices |title=New Worm Attacks Linux Devices |publisher=Linux Magazine |date=3 December 2013 |access-date=4 December 2013 |archive-date=6 December 2013 |archive-url=https://web.archive.org/web/20131206035656/http://www.linux-magazine.com/Online/News/New-Worm-Attacks-Linux-Devices |url-status=live }}</ref> | ||

* | * लिनक्स/लूपर.वॉर्म<ref>{{cite web |url=http://vil.nai.com/vil/content/v_136821.htm |archive-url=https://web.archive.org/web/20051124010516/http://vil.nai.com/vil/content/v_136821.htm |url-status=dead |archive-date=2005-11-24 |title=Linux/Lupper.worm Description |access-date=2010-10-10 |last=McAfee |date=June 2005 }}</ref> | ||

* | * माइटी - नेट-वर्म.लिनक्स.माइटी<ref>{{cite web |url=http://www.viruslist.com/en/viruses/encyclopedia?virusid=23864 |title=Net-Worm.Linux.Mighty |access-date=2008-03-08 |last=Kaspersky Lab |date=October 2002 |url-status=dead |archive-url=https://web.archive.org/web/20071107040820/http://www.viruslist.com/en/viruses/encyclopedia?virusid=23864 |archive-date=2007-11-07 }}</ref> | ||

* | * मिलन - लिनक्स.मिलन.वर्म<ref>{{cite web |url=http://www.symantec.com/security_response/writeup.jsp?docid=2002-121114-1432-99 |title=Linux.Millen.Worm |access-date=2008-03-08 |last=Perriot |first=Frederic |date=February 2007 |archive-date=2013-05-16 |archive-url=https://web.archive.org/web/20130516120612/http://www.symantec.com/security_response/writeup.jsp?docid=2002-121114-1432-99 |url-status=live }}</ref> | ||

* | * रेमन वर्म - केवल [[रेड हैट लिनक्स]] वितरण संस्करण 6.2 और 7.0 को लक्षित करता है | ||

* | * स्लाप्पर<ref>{{cite web |url=http://www.f-secure.com/v-descs/slapper.shtml |title=F-Secure Virus Descriptions: Slapper |access-date=2008-03-08 |last=Rautiainen |first=Sami |date=September 2002 |display-authors=etal |archive-date=2012-06-27 |archive-url=https://web.archive.org/web/20120627032132/http://www.f-secure.com/v-descs/slapper.shtml |url-status=live }}</ref> | ||

* | * एसएसएच ब्रूटफोर्स<ref>{{cite web |url=https://www.altsci.com/concepts/virus/ |title=SSH Bruteforce Virus by AltSci Concepts |access-date=2008-03-13 |last=Voss |first=Joel |date=December 2007 }}{{Dead link|date=September 2019 |bot=InternetArchiveBot |fix-attempted=yes }}</ref> | ||

}} | }} | ||

| Line 198: | Line 183: | ||

== संदर्भ == | == संदर्भ == | ||

{{Reflist|30em}} | {{Reflist|30em}} | ||

== बाहरी संबंध == | == बाहरी संबंध == | ||

*[https://help.ubuntu.com/community/Linuxvirus | *[https://help.ubuntu.com/community/Linuxvirus लिनक्सvirus] on the Official Ubuntu Documentation | ||

{{DEFAULTSORT:Linux Malware}} | |||

[[Category: | [[Category:All articles with dead external links|Linux Malware]] | ||

[[Category:Created On 08/07/2023]] | [[Category:Articles with dead external links from September 2019|Linux Malware]] | ||

[[Category:Articles with permanently dead external links|Linux Malware]] | |||

[[Category:CS1 English-language sources (en)|Linux Malware]] | |||

[[Category:Created On 08/07/2023|Linux Malware]] | |||

[[Category:Lua-based templates|Linux Malware]] | |||

[[Category:Machine Translated Page|Linux Malware]] | |||

[[Category:Multi-column templates|Linux Malware]] | |||

[[Category:Pages using div col with small parameter|Linux Malware]] | |||

[[Category:Pages with script errors|Linux Malware]] | |||

[[Category:Templates Vigyan Ready|Linux Malware]] | |||

[[Category:Templates that add a tracking category|Linux Malware]] | |||

[[Category:Templates that generate short descriptions|Linux Malware]] | |||

[[Category:Templates using TemplateData|Linux Malware]] | |||

[[Category:Templates using under-protected Lua modules|Linux Malware]] | |||

[[Category:Webarchive template other archives|Linux Malware]] | |||

[[Category:Webarchive template wayback links|Linux Malware]] | |||

[[Category:Wikipedia fully protected templates|Div col]] | |||

[[Category:प्लेटफ़ॉर्म द्वारा मैलवेयर|Linux Malware]] | |||

[[Category:लिनक्स|Linux Malware]] | |||

[[Category:लिनक्स मैलवेयर| लिनक्स मैलवेयर]] | |||

Latest revision as of 14:15, 6 September 2023

लिनक्स मैलवेयर में कंप्यूटर वायरस, ट्रोजन हॉर्स (कंप्यूटिंग), कंप्यूटर वर्म और अन्य प्रकार के मैलवेयर सम्मिलित हैं इस प्रकार जो ऑपरेटिंग सिस्टम के लिनक्स वर्ग को प्रभावित करते हैं। लिनक्स, यूनिक्स और अन्य यूनिक्स जैसे कंप्यूटर ऑपरेटिंग सिस्टम को सामान्यतः कंप्यूटर वायरस के विरुद्ध बहुत अच्छी तरह से संरक्षित माना जाता है, किन्तु प्रतिरक्षा नहीं होती है।[1][2]

लिनक्स आसुरक्षा

यूनिक्स सिस्टम की तरह, लिनक्स बहु-उपयोगकर्ता सॉफ़्टवेयर या बहु-उपयोगकर्ता वातावरण प्रयुक्त करता है जहां उपयोगकर्ताओं को विशिष्ट विशेषाधिकार (कंप्यूटिंग) प्रदान किया जाता है और कुछ प्रकार का एक्सेस नियंत्रण प्रयुक्त किया जाता है। लिनक्स सिस्टम पर नियंत्रण पाने के लिए या सिस्टम पर कोई गंभीर परिणाम उत्पन्न करने के लिए, मैलवेयर को सिस्टम तक रूट पहुंच प्राप्त करनी होती है।[2]

अतीत में, यह सुझाव दिया गया था कि लिनक्स में बहुत कम मैलवेयर थे क्योंकि इसकी कम बाजार भागीदारी ने इसे कम लाभदायक लक्ष्य बना दिया था। रिक मोएन, अनुभवी लिनक्स सिस्टम प्रशासक, इसका प्रतिवाद करते हैं:

[वह तर्क] वेब सर्वर और वैज्ञानिक वर्कस्टेशन सहित कई गैर-डेस्कटॉप विशिष्टताओं में यूनिक्स के प्रभुत्व को नजरअंदाज करता है। एक वायरस/ट्रोजन/वॉर्म लेखक जिसने विशेष रूप से अपाचे httpd Linux/x86 वेब सर्वर को सफलतापूर्वक लक्षित किया है, उसके पास अत्यधिक लक्ष्य-समृद्ध वातावरण होगा और वह तुरंत स्थायी प्रसिद्धि प्राप्त करेगा, और फिर भी ऐसा नहीं होता है.[3]

2008 में लिनक्स को लक्षित करने वाले मैलवेयर की मात्रा में वृद्धि देखी गई। कास्परस्की लैब के वरिष्ठ तकनीकी सलाहकार शेन कौरसन ने उस समय कहा था, इस प्रकार लिनक्स मैलवेयर में वृद्धि केवल इसकी बढ़ती लोकप्रियता के कारण है, विशेष रूप से डेस्कटॉप ऑपरेटिंग सिस्टम के रूप में... ऑपरेटिंग सिस्टम का उपयोग स्पष्टतः रुचि से संबंधित है मैलवेयर लेखकों द्वारा उस ओएस के लिए मैलवेयर विकसित करता है।[4]

सुरक्षा प्रोटोकॉल के शोधकर्ता टॉम फेरिस ने कैस्परस्की की रिपोर्ट पर टिप्पणी करते हुए कहा, लोगों के दिमाग में, यदि यह गैर-विंडोज़ है, जिससे यह सुरक्षित है, और ऐसा नहीं है। उन्हें लगता है कि कोई भी लिनक्स या मैक ओएस एक्स के लिए मैलवेयर नहीं लिखता है। किन्तु यह आवश्यक नहीं कि सही होता है।[4]

कुछ लिनक्स उपयोगकर्ता असुरक्षित दस्तावेज़ों और ईमेल को स्कैन करने के लिए लिनक्स-आधारित एंटी-वायरस सॉफ़्टवेयर चलाते हैं जो विंडोज़ उपयोगकर्ताओं से आते हैं या जा रहे हैं। इस प्रकार सिक्योरिटीफोकस के स्कॉट ग्रैनमैन ने कहा:

...कुछ लिनक्स मशीनों को निश्चित रूप से एंटीवायरस सॉफ़्टवेयर की आवश्यकता होती है। उदाहरण के लिए, सांबा या एनएफएस सर्वर दस्तावेज़ों को वर्ड और एक्सेल जैसे गैर-दस्तावेजी, अशक्त माइक्रोसॉफ्ट प्रारूपों में संग्रहीत कर सकते हैं, जिनमें वायरस होते हैं और फैलते हैं। आउटलुक और आउटलुक एक्सप्रेस उपयोगकर्ताओं के मेलबॉक्स में दिखाई देने से पहले वायरस को बेअसर करने के लिए लिनक्स मेल सर्वर को एवी सॉफ़्टवेयर चलाना चाहिए.[1]

क्योंकि वे मुख्य रूप से मेल सर्वर पर उपयोग किए जाते हैं जो अन्य ऑपरेटिंग सिस्टम चलाने वाले कंप्यूटरों को मेल भेज सकते हैं, लिनक्स वायरस स्कैनर सामान्यतः सभी कंप्यूटर प्लेटफार्मों के लिए सभी ज्ञात वायरस के लिए परिभाषाओं का उपयोग करते हैं और स्कैन करते हैं। उदाहरण के लिए, ओपन सोर्स क्लैम एंटीवायरस वायरस, वॉर्म और ट्रोजन का पता लगाता है, जिसमें माइक्रोसॉफ्ट ऑफिस मैक्रो वायरस, मोबाइल मैलवेयर और अन्य खतरे सम्मिलित हैं।[5]

वायरस और ट्रोजन हॉर्स

नीचे सूचीबद्ध वायरस लिनक्स सिस्टम के लिए न्यूनतम खतरा होते हुए भी संभावित खतरा उत्पन्न करते हैं। इस प्रकार यदि वायरस युक्त संक्रमित बाइनरी चलाया जाता है, जिससे सिस्टम अस्थायी रूप से संक्रमित हो जाता है, क्योंकि लिनक्स कर्नेल मेमोरी रेजिडेंट और रीड-ओनली है। कोई भी संक्रमण स्तर इस बात पर निर्भर करेगा कि कौन सा उपयोगकर्ता किन विशेषाधिकारों के साथ बाइनरी चलाता है। इस प्रकार रूट खाते के अंतर्गत बाइनरी रन पूरे सिस्टम को संक्रमित करने में सक्षम होता है। विशेषाधिकार वृद्धि की अशक्त सीमित खाते के अनुसार चलने वाले मैलवेयर को पूरे सिस्टम को संक्रमित करने की अनुमति दे सकती हैं।

यह ध्यान देने योग्य है कि यह किसी भी दुर्भावनापूर्ण प्रोग्राम के लिए सही है जो अपने विशेषाधिकारों को सीमित करने के लिए विशेष कदम उठाए बिना चलाया जाता है। उपयोगकर्ता द्वारा डाउनलोड किए जा सकने वाले किसी भी प्रोग्राम में कोड स्निपेट जोड़ना सामान्य बात है और इस अतिरिक्त कोड को संशोधित लॉगिन सर्वर, मेल रिले खोलें , या इसी तरह के प्रोग्राम को डाउनलोड करने दें, और इस प्रकार उपयोगकर्ता द्वारा लॉग इन करने पर किसी भी समय इस अतिरिक्त घटक को चलाने दें। इसके लिए विशेष मैलवेयर लेखन कौशल की आवश्यकता है। सबसे पहले (ट्रोजन हॉर्स (कंप्यूटिंग)) प्रोग्राम को चलाने के लिए उपयोगकर्ता को धोखा देने के लिए विशेष कौशल की आवश्यकता हो सकती है।

सॉफ्टवेयर संग्रहण का उपयोग मैलवेयर की स्थापना के किसी भी खतरे को अधिक कम कर देता है, क्योंकि सॉफ़्टवेयर रिपॉजिटरी की जाँच अनुरक्षकों द्वारा की जाती है, जो यह सुनिश्चित करने का प्रयास करते हैं कि उनकी रिपॉजिटरी मैलवेयर-मुक्त है। इसके बाद, सॉफ़्टवेयर का सुरक्षित वितरण सुनिश्चित करने के लिए, अंततः, उपलब्ध कराए जाते हैं। इस प्रकार इनसे उन संशोधित संस्करणों को प्रकट करना संभव हो जाता है जिन्हें उदाहरण के लिए प्रस्तुत किया गया हो सकता है। मैन-इन-द-मिडिल आक्रमण का उपयोग करके या एआरपी विषाक्तता या डीएनएस विषाक्तता जैसे पुनर्निर्देशन आक्रमण के माध्यम से संचार का अपहरण इन डिजिटल हस्ताक्षरों का सावधानीपूर्वक उपयोग रक्षा की अतिरिक्त पंक्ति प्रदान करता है, जो आक्रमणों के सीमा को केवल मूल लेखकों, पैकेज और रिलीज अनुरक्षकों और संभवतः उपयुक्त प्रशासनिक पहुंच वाले अन्य लोगों को सम्मिलित करने तक सीमित करता है, यह इस बात पर निर्भर करता है कि चाबियाँ और चेकसम कैसे संभाले जाते हैं। इस प्रकार प्रतिलिपि प्रस्तुत करने योग्य बिल्ड यह सुनिश्चित कर सकते हैं कि डिजिटल रूप से हस्ताक्षरित सोर्स कोड को विश्वसनीय रूप से बाइनरी एप्लिकेशन में बदल दिया गया है।

कीड़े और लक्षित आक्रमण

यूनिक्स जैसी प्रणालियों के लिए मौलिक खतरा एसएसएच और वेब सर्वर जैसे नेटवर्क डेमॉन (कंप्यूटर सॉफ्टवेयर) में अशक्त हैं। इनका उपयोग कंप्यूटर वर्म द्वारा या विशिष्ट लक्ष्यों के विरुद्ध आक्रमणों के लिए किया जा सकता है। चूँकि कोई असुरक्षा पाए जाने पर सर्वरों को बहुत जल्दी ठीक कर दिया जाता है, इस प्रकार के केवल कुछ ही व्यापक कीड़े पाए गए हैं। इस प्रकार चूंकि विशिष्ट लक्ष्यों पर असुरक्षा के माध्यम से आक्रमण किया जा सकता है जो कि शून्य-दिन का आक्रमण है, इसलिए कोई गारंटी नहीं है कि निश्चित स्थापना सुरक्षित है। इसके अतिरिक्त ऐसी अशक्त के बिना सर्वर पर पासवर्ड की बल के माध्यम से सफलतापूर्वक आक्रमण किया जा सकता है।

वेब स्क्रिप्ट

लिनक्स सर्वर का उपयोग मैलवेयर द्वारा सिस्टम पर बिना किसी आक्रमण के भी किया जा सकता है, उदाहरण के लिए वेब कंटेंट और स्क्रिप्ट को अपर्याप्त रूप से प्रतिबंधित या जांचा जाता है और आगंतुकों पर आक्रमण करने के लिए मैलवेयर द्वारा उपयोग किया जाता है। कुछ आक्रमण लिनक्स सर्वर पर आक्रमण करने के लिए जटिल मैलवेयर का उपयोग करते हैं, किन्तु जब अधिकांश को पूर्ण रूट एक्सेस मिल जाता है तो हैकर्स आक्रमण करने में सक्षम होते हैं [6] बाइनरीज़ को बदलने या मॉड्यूल इंजेक्ट करने जैसी किसी भी चीज़ को संशोधित करता है। यह उपयोगकर्ताओं को वेब पर विभिन्न कंटेंट पर पुनर्निर्देशन की अनुमति दे सकता है।[7] सामान्यतः, टिप्पणियाँ छोड़ने के लिए बनाई गई कॉमन गेटवे इंटरफ़ेस स्क्रिप्ट, गलती से, वेब ब्राउज़र में अशक्त का लाभ उठाने वाले कोड को सम्मिलित करने की अनुमति दे सकती है।

बफ़र ओवररन

पुराने लिनक्स वितरण बफ़र अधिकता आक्रमणों के प्रति अपेक्षाकृत संवेदनशील थे: यदि प्रोग्राम बफ़र के आकार की परवाह नहीं करता था, तो कर्नेल केवल सीमित सुरक्षा प्रदान करता था, जिससे आक्रमण को आक्रमण के अनुसार अशक्त एप्लिकेशन के अधिकारों के अनुसार इच्छानुसार कोड निष्पादित करने की अनुमति मिलती थी। इस प्रकार ऐसे प्रोग्राम जो गैर-रूट उपयोगकर्ता (निर्धारित समय बिट के माध्यम से) द्वारा लॉन्च किए जाने पर भी रूट एक्सेस प्राप्त करते हैं, आक्रमण करने के लिए विशेष रूप से आकर्षक थे। चूँकि, 2009 तक अधिकांश कर्नेल में पता स्थान लेआउट यादृच्छिकीकरण (एएसएलआर), उन्नत मेमोरी सुरक्षा और अन्य एक्सटेंशन सम्मिलित हैं, जिससे ऐसे आक्रमणों को व्यवस्थित करना अधिक कठिन हो जाता है।

क्रॉस-प्लेटफॉर्म वायरस

2007 में पहचानी गई चिंता का क्षेत्र क्रॉस-प्लेटफ़ॉर्म वायरस है, जो क्रॉस-प्लेटफ़ॉर्म अनुप्रयोगों की लोकप्रियता से प्रेरित है। इसे बैडबनी नामक ओपनऑफिस.ओआरजी वायरस के वितरण द्वारा मैलवेयर जागरूकता के स्थिति में सबसे आगे लाया गया था।

नॉर्टनलाइफलॉक के स्टुअर्ट स्मिथ ने निम्नलिखित लिखा:

इस वायरस को जो बात ध्यान देने योग्य बनाती है वह यह है कि यह दर्शाता है कि स्क्रिप्टिंग प्लेटफॉर्म, एक्स्टेंसिबिलिटी, प्लग-इन, एक्टिवएक्स इत्यादि का कितनी सरलता से दुरुपयोग किया जा सकता है। इस प्रकार अधिकांशतः, किसी अन्य विक्रेता के साथ सुविधाओं का मिलान करने के प्रयास में इसे भुला दिया जाता है... मैलवेयर की क्रॉस-प्लेटफ़ॉर्म, क्रॉस-एप्लिकेशन वातावरण में जीवित रहने की क्षमता की विशेष प्रासंगिकता होती है क्योंकि अधिक से अधिक मैलवेयर वेब साइटों के माध्यम से बाहर धकेल दिए जाते हैं। प्लेटफ़ॉर्म की परवाह किए बिना, किसी वेब सर्वर पर जावास्क्रिप्ट इन्फ़ेक्टर को छोड़ने के लिए कोई इस तरह का उपयोग कब तक करता है?[8]

सोशल इंजीनियरिंग

जैसा कि किसी भी ऑपरेटिंग सिस्टम के स्थिति में होता है, लिनक्स मैलवेयर के प्रति संवेदनशील है जो उपयोगकर्ता को सोशल इंजीनियरिंग (सुरक्षा) के माध्यम से इसे इंस्टॉल करने के लिए प्रेरित करता है। इस प्रकार दिसंबर 2009 में दुर्भावनापूर्ण वॉटरफॉल स्क्रीनसेवर की खोज की गई जिसमें स्क्रिप्ट थी जो सेवा से इनकार करने वाले आक्रमणों में संक्रमित लिनक्स पीसी का उपयोग करती थी।[9]

गो-लिखित मैलवेयर

आईबीएम सुरक्षा रिपोर्ट: सीओवीआईडी-19 प्रतिक्रिया प्रयासों का समर्थन करने वाले उद्योगों पर आक्रमण डबल में प्रमुख बिंदु था कि साइबर अपराधी लिनक्स मैलवेयर के उपयोग में तेजी लाते हैं पिछले वर्ष में लिनक्स से संबंधित मैलवेयर वर्गों में 40% की वृद्धि हुई है, और 500% की वृद्धि हुई है 2020 के पहले छह महीनों में गो-लिखित मैलवेयर, आक्रमण लिनक्स मैलवेयर में माइग्रेशन को तेज कर रहे हैं, इस प्रकार जो क्लाउड वातावरण सहित विभिन्न प्लेटफार्मों पर अधिक सरलता से चल सकता है। ये साइबर अपराधी अस्पतालों और संबद्ध उद्योगों (जो इन प्रणालियों और क्लाउड नेटवर्क पर निर्भर हैं) को लक्षित करने के लिए तेजी से लिनक्स और यूनिक्स का उपयोग कर रहे हैं, क्योंकि रेड क्रॉस साइबर आक्रमण आक्रमण जैसे कोविड-19 संकट के समय वे तेजी से असुरक्षित हो गए हैं।[10]

एंटी-वायरस अनुप्रयोग

ऐसे कई एंटी-वायरस एप्लिकेशन उपलब्ध हैं जो लिनक्स ऑपरेटिंग सिस्टम के अनुसार चलते है। इनमें से अधिकांश एप्लिकेशन ऐसे कार्यो की खोज में हैं जो माइक्रोसॉफ्ट विंडोज के उपयोगकर्ताओं को प्रभावित कर सकते हैं।

माइक्रोसॉफ़्ट विंडोज़ -विशिष्ट खतरों के लिए