कंप्यूटर नेटवर्क: Difference between revisions

No edit summary |

|||

| Line 15: | Line 15: | ||

== इतिहास == | == इतिहास == | ||

कम्प्यूटर नेटवर्किंग को [[कंप्यूटर विज्ञान]], [[कंप्यूटर इंजीनियरिंग]] और दूरसंचार की शाखा माना जा सकता है क्योंकि यह संबंधित विषयों के सैद्धांतिक और व्यावहारिक अनुप्रयोग पर निर्भर करता है। कंप्यूटर नेटवर्किंग तकनीकी प्रगति और ऐतिहासिक मील के पत्थर की विस्तृत श्रृंखला से प्रभावित थी। | कम्प्यूटर नेटवर्किंग को [[कंप्यूटर विज्ञान]], [[कंप्यूटर इंजीनियरिंग|कंप्यूटर अभियांत्रिकी]] और दूरसंचार की शाखा माना जा सकता है क्योंकि यह संबंधित विषयों के सैद्धांतिक और व्यावहारिक अनुप्रयोग पर निर्भर करता है। कंप्यूटर नेटवर्किंग तकनीकी प्रगति और ऐतिहासिक मील के पत्थर की विस्तृत श्रृंखला से प्रभावित थी। | ||

* 1950 के दशक के अंत में, बेल 101 [[मोडम]] का उपयोग करके अमेरिकी सेना के सेमी-ऑटोमैटिक ग्राउंड एनवायरनमेंट (एसएजीई) रडार सिस्टम के लिए कंप्यूटर का नेटवर्क बनाया गया था। यह 1958 में एटी एंड टी कॉर्पोरेशन द्वारा जारी कंप्यूटर के लिए पहला व्यावसायिक मॉडेम था। मॉडेम ने डिजिटल डेटा को 110 बिट प्रति सेकंड (बिट/एस) की गति से नियमित बिना शर्त वाली टेलीफोन लाइनों पर प्रसारित करने की अनुमति दी। | * 1950 के दशक के अंत में, बेल 101 [[मोडम]] का उपयोग करके अमेरिकी सेना के सेमी-ऑटोमैटिक ग्राउंड एनवायरनमेंट (एसएजीई) रडार सिस्टम के लिए कंप्यूटर का नेटवर्क बनाया गया था। यह 1958 में एटी एंड टी कॉर्पोरेशन द्वारा जारी कंप्यूटर के लिए पहला व्यावसायिक मॉडेम था। मॉडेम ने डिजिटल डेटा को 110 बिट प्रति सेकंड (बिट/एस) की गति से नियमित बिना शर्त वाली टेलीफोन लाइनों पर प्रसारित करने की अनुमति दी। | ||

* 1959 में, [[क्रिस्टोफर स्ट्रेची]] ने टाइम-शेयरिंग के लिए पेटेंट आवेदन दायर किया और [[जॉन मैकार्थी (कंप्यूटर वैज्ञानिक)]] ने एमआईटी में उपयोगकर्ता कार्यक्रमों के टाइम-शेयरिंग को लागू करने के लिए पहली परियोजना शुरू की।<ref name="ctsspg3">{{cite book|first=F. J.|last=Corbató|author-link=Fernando J. Corbató|display-authors=et al.|url=http://www.bitsavers.org/pdf/mit/ctss/CTSS_ProgrammersGuide.pdf|title=संगत टाइम-शेयरिंग सिस्टम एक प्रोग्रामर गाइड]|publisher=MIT Press|year=1963|isbn=978-0-262-03008-3|quote=जून 1959 में यूनेस्को सूचना प्रसंस्करण सम्मेलन में सी. स्ट्रैची द्वारा टाइम-शेयर्ड कंप्यूटर पर पहले पेपर के तुरंत बाद, एमआईटी में एच.एम. टीगर और जे. मैक्कार्थी ने अगस्त 1959 एसीएम बैठक में एक अप्रकाशित पेपर "टाइम-शेयर्ड प्रोग्राम टेस्टिंग" दिया।} }</संदर्भ><ref>{{Cite web|title=कंप्यूटर पायनियर्स - क्रिस्टोफर स्ट्रैची|url=https://history.computer.org/pioneers/strachey.html|access-date=2020-01-23|website=history.computer.org}}</ref><ref>{{Cite web|title=समय-साझाकरण के सिद्धांत पर स्मरण|url=https://jmc.stanford.edu/computing-science/timesharing.html|access-date=2020-01-23|website=jmc.stanford.edu}}</ref><ref>{{Cite web|title=कंप्यूटर - टाइम-शेयरिंग और मिनीकंप्यूटर|url=https://www.britannica.com/technology/computer|access-date=2020-01-23|website=Encyclopedia Britannica|language=en}}</ref> स्ट्रैची ने उस वर्ष पेरिस में इंटरनेशनल फेडरेशन फॉर इंफॉर्मेशन प्रोसेसिंग # हिस्ट्री के उद्घाटन समारोह में जे. सी. आर. लिक्लाइडर को अवधारणा पारित की।<ref>{{Cite book|last1=Gillies|first1=James M.|url=https://archive.org/details/howwebwasbornsto00gill|title=वेब का जन्म कैसे हुआ: वर्ल्ड वाइड वेब की कहानी|last2=Gillies|first2=James|last3=Gillies|first3=James and Cailliau Robert|last4=Cailliau|first4=R.|date=2000|publisher=Oxford University Press|isbn=978-0-19-286207-5|pages=[https://archive.org/details/howwebwasbornsto00gill/page/13 13]|language=en|url-access=registration}}</ref> मैक्कार्थी ने तीन शुरुआती टाइम-शेयरिंग सिस्टम (1961 में संगत टाइम-शेयरिंग सिस्टम, 1962 में बीबीएन टाइम-शेयरिंग सिस्टम और 1963 में डार्टमाउथ टाइम शेयरिंग सिस्टम) के निर्माण में महत्वपूर्ण भूमिका निभाई थी। | * 1959 में, [[क्रिस्टोफर स्ट्रेची]] ने टाइम-शेयरिंग के लिए पेटेंट आवेदन दायर किया और [[जॉन मैकार्थी (कंप्यूटर वैज्ञानिक)]] ने एमआईटी में उपयोगकर्ता कार्यक्रमों के टाइम-शेयरिंग को लागू करने के लिए पहली परियोजना शुरू की।<ref name="ctsspg3">{{cite book|first=F. J.|last=Corbató|author-link=Fernando J. Corbató|display-authors=et al.|url=http://www.bitsavers.org/pdf/mit/ctss/CTSS_ProgrammersGuide.pdf|title=संगत टाइम-शेयरिंग सिस्टम एक प्रोग्रामर गाइड]|publisher=MIT Press|year=1963|isbn=978-0-262-03008-3|quote=जून 1959 में यूनेस्को सूचना प्रसंस्करण सम्मेलन में सी. स्ट्रैची द्वारा टाइम-शेयर्ड कंप्यूटर पर पहले पेपर के तुरंत बाद, एमआईटी में एच.एम. टीगर और जे. मैक्कार्थी ने अगस्त 1959 एसीएम बैठक में एक अप्रकाशित पेपर "टाइम-शेयर्ड प्रोग्राम टेस्टिंग" दिया।} }</संदर्भ><ref>{{Cite web|title=कंप्यूटर पायनियर्स - क्रिस्टोफर स्ट्रैची|url=https://history.computer.org/pioneers/strachey.html|access-date=2020-01-23|website=history.computer.org}}</ref><ref>{{Cite web|title=समय-साझाकरण के सिद्धांत पर स्मरण|url=https://jmc.stanford.edu/computing-science/timesharing.html|access-date=2020-01-23|website=jmc.stanford.edu}}</ref><ref>{{Cite web|title=कंप्यूटर - टाइम-शेयरिंग और मिनीकंप्यूटर|url=https://www.britannica.com/technology/computer|access-date=2020-01-23|website=Encyclopedia Britannica|language=en}}</ref> स्ट्रैची ने उस वर्ष पेरिस में इंटरनेशनल फेडरेशन फॉर इंफॉर्मेशन प्रोसेसिंग # हिस्ट्री के उद्घाटन समारोह में जे. सी. आर. लिक्लाइडर को अवधारणा पारित की।<ref>{{Cite book|last1=Gillies|first1=James M.|url=https://archive.org/details/howwebwasbornsto00gill|title=वेब का जन्म कैसे हुआ: वर्ल्ड वाइड वेब की कहानी|last2=Gillies|first2=James|last3=Gillies|first3=James and Cailliau Robert|last4=Cailliau|first4=R.|date=2000|publisher=Oxford University Press|isbn=978-0-19-286207-5|pages=[https://archive.org/details/howwebwasbornsto00gill/page/13 13]|language=en|url-access=registration}}</ref> मैक्कार्थी ने तीन शुरुआती टाइम-शेयरिंग सिस्टम (1961 में संगत टाइम-शेयरिंग सिस्टम, 1962 में बीबीएन टाइम-शेयरिंग सिस्टम और 1963 में डार्टमाउथ टाइम शेयरिंग सिस्टम) के निर्माण में महत्वपूर्ण भूमिका निभाई थी। | ||

| Line 210: | Line 210: | ||

=== वाइड एरिया नेटवर्क === | === वाइड एरिया नेटवर्क === | ||

वाइड एरिया नेटवर्क (वैन) एक कंप्यूटर नेटवर्क है जो | वाइड एरिया नेटवर्क (वैन) एक कंप्यूटर नेटवर्क है जो बड़े भौगोलिक क्षेत्र जैसे शहर, या देश को कवर करता है, या यहां तक कि अंतरमहाद्वीपीय दूरी तक फैला हुआ है। वैन संचार चैनल का उपयोग करता है जो कई प्रकार के मीडिया जैसे टेलीफोन लाइन, केबल और एयरवेव को जोड़ता है। वैन अक्सर टेलीफ़ोन कंपनियों जैसे सामान्य वाहकों द्वारा प्रदान की जाने वाली संचारण सुविधाओं का उपयोग करता है। वैन प्रौद्योगिकियां आमतौर पर ओएसआई मॉडल की निचली तीन परतों पर काम करती हैं: भौतिक परत, डेटा लिंक परत और [[नेटवर्क परत|नेटवर्क]] लेयर है। | ||

=== [[उद्यम निजी नेटवर्क|एंटरप्राइज़ प्राइवेट नेटवर्क]] === | === [[उद्यम निजी नेटवर्क|एंटरप्राइज़ प्राइवेट नेटवर्क]] === | ||

एंटरप्राइज़ प्राइवेट नेटवर्क ऐसा नेटवर्क है जिसे | एंटरप्राइज़ प्राइवेट नेटवर्क ऐसा नेटवर्क है जिसे एकल संगठन अपने कार्यालय स्थानों (जैसे, उत्पादन स्थलों, प्रधान कार्यालयों, दूरस्थ कार्यालयों, दुकानों) को आपस में जोड़ने के लिए बनाता है ताकि वे कंप्यूटर संसाधनों को साझा कर सकें। | ||

=== वर्चुअल प्राइवेट नेटवर्क === | === वर्चुअल प्राइवेट नेटवर्क === | ||

वर्चुअल प्राइवेट नेटवर्क (वीपीएन) एक ओवरले नेटवर्क है जिसमें नोड्स के बीच कुछ लिंक भौतिक तारों के बजाय कुछ बड़े नेटवर्क (जैसे, इंटरनेट) में खुले कनेक्शन या वर्चुअल सर्किट द्वारा ले जाए जाते हैं। ऐसा कहा जाता है कि वर्चुअल नेटवर्क के डेटा लिंक लेयर प्रोटोकॉल को बड़े नेटवर्क के माध्यम से टनल किया जाता है। सामान्य एप्लिकेशन सार्वजनिक इंटरनेट के माध्यम से सुरक्षित संचार है, लेकिन वीपीएन के लिए प्रमाणीकरण या सामग्री एन्क्रिप्शन जैसी स्पष्ट सुरक्षा सुविधाओं की आवश्यकता नहीं है। वीपीएन, उदाहरण के लिए, अंतर्निहित नेटवर्क पर मजबूत सुरक्षा सुविधाओं के साथ विभिन्न उपयोगकर्ता समुदायों के ट्रैफ़िक को अलग करने के लिए उपयोग किया जा सकता है। | |||

वीपीएन का सर्वोत्तम प्रयास प्रदर्शन हो सकता है या वीपीएन ग्राहक और वीपीएन सेवा प्रदाता के बीच एक परिभाषित सेवा स्तर समझौता (एसएलए) हो सकता है। समान्तयः, | वीपीएन का सर्वोत्तम प्रयास प्रदर्शन हो सकता है या वीपीएन ग्राहक और वीपीएन सेवा प्रदाता के बीच एक परिभाषित सेवा स्तर समझौता (एसएलए) हो सकता है। समान्तयः, वीपीएन में पॉइंट-टू-पॉइंट की तुलना में अधिक जटिल टोपोलॉजी होती है। | ||

=== ग्लोबल एरिया नेटवर्क === | === ग्लोबल एरिया नेटवर्क === | ||

ग्लोबल एरिया नेटवर्क (जैन) | ग्लोबल एरिया नेटवर्क (जैन) ऐसा नेटवर्क है जिसका उपयोग मनमानी संख्या में वायरलेस लैन , उपग्रह कवरेज क्षेत्रों आदि में मोबाइल का समर्थन करने के लिए किया जाता है। मोबाइल संचार में प्रमुख चुनौती एक स्थानीय कवरेज क्षेत्र से दूसरे तक उपयोगकर्ता संचार को सौंपना है। आईईईई प्रोजेक्ट 802 में, इसमें टेरेस्ट्रियल वायरलेस लैन का क्रम सम्मिलित है।<ref>{{cite web |url=https://grouper.ieee.org/groups/802/20/ |website=IEEE 802.20 — Mobile Broadband Wireless Access (MBWA) |title=IEEE 802.20 मिशन और प्रोजेक्ट स्कोप|access-date=2011-11-12}}</ref> | ||

== संगठनात्मक कार्यक्षेत्र == | == संगठनात्मक कार्यक्षेत्र == | ||

नेटवर्क आमतौर पर उन संगठनों द्वारा प्रबंधित किए जाते हैं जो उनके मालिक हैं। निजी एंटरप्राइज़ नेटवर्क इंट्रानेट और एक्स्ट्रानेट के संयोजन का उपयोग कर सकते हैं। वे इंटरनेट तक नेटवर्क पहुंच भी प्रदान कर सकते हैं, जिसका कोई एकल स्वामी नहीं है और वस्तुतः असीमित ग्लोबल कनेक्टिविटी की अनुमति देता है। | नेटवर्क आमतौर पर उन संगठनों द्वारा प्रबंधित किए जाते हैं जो उनके मालिक हैं। निजी एंटरप्राइज़ नेटवर्क इंट्रानेट और एक्स्ट्रानेट के संयोजन का उपयोग कर सकते हैं। वे इंटरनेट तक नेटवर्क पहुंच भी प्रदान कर सकते हैं, जिसका कोई एकल स्वामी नहीं है और वस्तुतः असीमित ग्लोबल कनेक्टिविटी की अनुमति देता है। | ||

=== [[इंट्रानेट]] === | === [[इंट्रानेट]] === | ||

इंट्रानेट नेटवर्क का एक सेट है जो प्रशासनिक इकाई के नियंत्रण में है। इंट्रानेट [[आईपी पता|आईपी]] प्रोटोकॉल और आईपी आधारित टूल्स जैसे वेब ब्राउजर और फाइल ट्रांसफर एप्लिकेशन का उपयोग करता है। प्रशासनिक संस्था इंट्रानेट के उपयोग को अपने अधिकृत उपयोगकर्ताओं तक सीमित करती है। आमतौर पर, इंट्रानेट संगठन का आंतरिक लैन होता है। बड़े इंट्रानेट में आमतौर पर कम से कम वेब सर्वर होता है जो उपयोगकर्ताओं को संगठनात्मक जानकारी प्रदान करता है। लोकल एरिया नेटवर्क पर राउटर के पीछे एक इंट्रानेट भी कुछ है। | |||

=== [[एक्स्ट्रानेट]] === | === [[एक्स्ट्रानेट]] === | ||

एक्स्ट्रानेट एक ऐसा नेटवर्क है जो | एक्स्ट्रानेट एक ऐसा नेटवर्क है जो संगठन के प्रशासनिक नियंत्रण में भी है लेकिन एक विशिष्ट बाहरी नेटवर्क के लिए सीमित कनेक्शन का समर्थन करता है। उदाहरण के लिए, संगठन अपने व्यापार भागीदारों या ग्राहकों के साथ डेटा साझा करने के लिए अपने इंट्रानेट के कुछ पहलुओं तक पहुंच प्रदान कर सकता है। सुरक्षा के दृष्टिकोण से इन अन्य संस्थाओं पर भरोसा करना जरूरी नहीं है। एक्स्ट्रानेट से नेटवर्क कनेक्शन अक्सर होता है, लेकिन हमेशा नहीं, वैन तकनीक के माध्यम से कार्यान्वित किया जाता है। | ||

=== इंटरनेट === | === इंटरनेट === | ||

| Line 235: | Line 235: | ||

इंटरनेट इंटरनेटवर्क का सबसे बड़ा उदाहरण है। यह आपस में जुड़े सरकारी, शैक्षणिक, कॉर्पोरेट, सार्वजनिक और निजी कंप्यूटर नेटवर्क की एक वैश्विक प्रणाली है। यह इंटरनेट प्रोटोकॉल सूट की नेटवर्किंग तकनीकों पर आधारित है। यह संयुक्त राज्य अमेरिका के रक्षा विभाग के डीएआरपीए द्वारा विकसित उन्नत अनुसंधान परियोजना एजेंसी नेटवर्क अरपानेट (ARPANET) का उत्तराधिकारी है। वर्ल्ड वाइड वेब (डब्ल्यूडब्ल्यूडब्ल्यू), इंटरनेट ऑफ थिंग्स, वीडियो ट्रांसफर और सूचना सेवाओं की एक विस्तृत श्रृंखला को सक्षम करने के लिए इंटरनेट कॉपर संचार और ऑप्टिकल नेटवर्किंग रीढ़ का उपयोग करता है। | इंटरनेट इंटरनेटवर्क का सबसे बड़ा उदाहरण है। यह आपस में जुड़े सरकारी, शैक्षणिक, कॉर्पोरेट, सार्वजनिक और निजी कंप्यूटर नेटवर्क की एक वैश्विक प्रणाली है। यह इंटरनेट प्रोटोकॉल सूट की नेटवर्किंग तकनीकों पर आधारित है। यह संयुक्त राज्य अमेरिका के रक्षा विभाग के डीएआरपीए द्वारा विकसित उन्नत अनुसंधान परियोजना एजेंसी नेटवर्क अरपानेट (ARPANET) का उत्तराधिकारी है। वर्ल्ड वाइड वेब (डब्ल्यूडब्ल्यूडब्ल्यू), इंटरनेट ऑफ थिंग्स, वीडियो ट्रांसफर और सूचना सेवाओं की एक विस्तृत श्रृंखला को सक्षम करने के लिए इंटरनेट कॉपर संचार और ऑप्टिकल नेटवर्किंग रीढ़ का उपयोग करता है। | ||

इंटरनेट पर प्रतिभागियों ने कई सौ प्रलेखित, और अक्सर मानकीकृत, इंटरनेट प्रोटोकॉल सूट के साथ संगत प्रोटोकॉल और एक एड्रेसिंग सिस्टम (आईपी पते) के तरीकों की | इंटरनेट पर प्रतिभागियों ने कई सौ प्रलेखित, और अक्सर मानकीकृत, इंटरनेट प्रोटोकॉल सूट के साथ संगत प्रोटोकॉल और एक एड्रेसिंग सिस्टम (आईपी पते) के तरीकों की विविध सरणी का उपयोग किया है, जो इंटरनेट असाइन किए गए नंबर प्राधिकरण और एड्रेस रजिस्ट्रियों द्वारा प्रशासित है। सेवा प्रदाता और बड़े उद्यम बॉर्डर गेटवे प्रोटोकॉल (बीजीपी) के माध्यम से अपने एड्रेस स्पेस की पहुंच के बारे में सूचनाओं का आदान-प्रदान करते हैं, जिससे ट्रांसमिशन पथों का अनावश्यक विश्वव्यापी जाल बनता है।[[File:Internet map 1024.jpg|thumb|right|[https://www.opte.org/maps/opte.org] पर मिले 15 जनवरी, 2005 के डेटा पर आधारित इंटरनेट का आंशिक नक्शा {{Webarchive|url=https://web.archive.org/web/20050115092114/https://www.opte.org/maps/ |date=2005-01-15}}. प्रत्येक पंक्ति दो आईपी पतों का प्रतिनिधित्व करने वाले दो नोड्स के बीच खींची जाती है। लाइनों की लंबाई उन दो नोड्स के बीच देरी का संकेत है। यह ग्राफ़ पहुंच योग्य [[क्लासफुल नेटवर्क]] नेटवर्क के 30% से कम का प्रतिनिधित्व करता है।]] | ||

=== [[डार्कनेट]] === | === [[डार्कनेट]] === | ||

डार्कनेट एक ओवरले नेटवर्क है, जो आमतौर पर इंटरनेट पर चल रहा है, जो केवल विशेष सॉफ्टवेयर के माध्यम से ही एक्सेस किया जा सकता है। डार्कनेट एक अज्ञात नेटवर्क है जहां गैर-मानक प्रोटोकॉल और पोर्ट का उपयोग करके केवल विश्वसनीय साथियों के बीच कनेक्शन बनाए जाते हैं - कभी-कभी "मित्र" (F2F)<ref>{{Cite journal | डार्कनेट एक ओवरले नेटवर्क है, जो आमतौर पर इंटरनेट पर चल रहा है, जो केवल विशेष सॉफ्टवेयर के माध्यम से ही एक्सेस किया जा सकता है। डार्कनेट एक अज्ञात नेटवर्क है जहां गैर-मानक प्रोटोकॉल और पोर्ट का उपयोग करके केवल विश्वसनीय साथियों के बीच कनेक्शन बनाए जाते हैं - कभी-कभी "मित्र" (F2F)<ref>{{Cite journal | ||

| Line 260: | Line 260: | ||

=== बैंडविड्थ === | === बैंडविड्थ === | ||

{{main|Bandwidth (computing)}} | {{main|Bandwidth (computing)}} | ||

बिट/एस में बैंडविड्थ खपत बैंडविड्थ को संदर्भित कर सकता है, जो प्राप्त थ्रूपुट या [[गुडपुट]] के अनुरूप है, यानी संचार पथ के माध्यम से सफल डेटा ट्रांसफर की औसत दर। बैंडविड्थ आकार देने, [[बैंडविड्थ प्रबंधन]], [[बैंडविड्थ थ्रॉटलिंग]], [[बैंडविड्थ कैप]], [[बैंडविड्थ आवंटन]] (उदाहरण के लिए [[बैंडविड्थ आवंटन प्रोटोकॉल]] और [[गतिशील बैंडविड्थ आवंटन]]) आदि जैसी तकनीकों से थ्रूपुट प्रभावित होता है। | बिट/एस में बैंडविड्थ खपत बैंडविड्थ को संदर्भित कर सकता है, जो प्राप्त थ्रूपुट या [[गुडपुट]] के अनुरूप है, यानी संचार पथ के माध्यम से सफल डेटा ट्रांसफर की औसत दर। बैंडविड्थ आकार देने, [[बैंडविड्थ प्रबंधन]], [[बैंडविड्थ थ्रॉटलिंग]], [[बैंडविड्थ कैप]], [[बैंडविड्थ आवंटन]] (उदाहरण के लिए [[बैंडविड्थ आवंटन प्रोटोकॉल]] और [[गतिशील बैंडविड्थ आवंटन]]) आदि जैसी तकनीकों से थ्रूपुट प्रभावित होता है। बिट स्ट्रीम की बैंडविड्थ हर्ट्ज़ में औसत खपत सिग्नल [[बैंडविड्थ को आकार देना]] समानुपाती होती है। (बिट स्ट्रीम का प्रतिनिधित्व करने वाले एनालॉग सिग्नल की औसत वर्णक्रमीय बैंडविड्थ) अध्ययन किए गए समय अंतराल के दौरान। | ||

=== नेटवर्क विलंब === | === नेटवर्क विलंब === | ||

{{main|नेटवर्क डिले }} | {{main|नेटवर्क डिले }} | ||

नेटवर्क डिले एक दूरसंचार नेटवर्क की | नेटवर्क डिले एक दूरसंचार नेटवर्क की डिजाइन और प्रदर्शन विशेषता है। यह [[संचार समापन बिंदु]] से दूसरे तक नेटवर्क में यात्रा करने के लिए कुछ डेटा के लिए विलंबता (अभियांत्रिकी) निर्दिष्ट करता है। यह आमतौर पर एक सेकंड के गुणकों या अंशों में मापा जाता है। संचार समापन बिंदुओं की विशिष्ट जोड़ी के स्थान के आधार पर विलंब थोड़ा भिन्न हो सकता है। इंजीनियर आमतौर पर अधिकतम और औसत देरी दोनों की रिपोर्ट करते हैं, और वे देरी को कई भागों में विभाजित करते हैं: | ||

* प्रोसेसिंग डिले{{snd}} पैकेट हेडर को प्रोसेस करने में राउटर को लगने वाला समय। | * प्रोसेसिंग डिले{{snd}} पैकेट हेडर को प्रोसेस करने में राउटर को लगने वाला समय। | ||

* क्यूइंग डिले{{snd}} समय पैकेट रूटिंग कतारों में खर्च करता है। | * क्यूइंग डिले{{snd}} समय पैकेट रूटिंग कतारों में खर्च करता है। | ||

| Line 271: | Line 271: | ||

* प्रोपगेशन डिले{{snd}} मीडिया के माध्यम से प्रचार करने के लिए एक संकेत के लिए समय। | * प्रोपगेशन डिले{{snd}} मीडिया के माध्यम से प्रचार करने के लिए एक संकेत के लिए समय। | ||

डेटा लिंक के माध्यम से क्रमिक रूप से एक पैकेट को [[डेटा ट्रांसमिशन]] में लगने वाले समय के कारण सिग्नल द्वारा | डेटा लिंक के माध्यम से क्रमिक रूप से एक पैकेट को [[डेटा ट्रांसमिशन]] में लगने वाले समय के कारण सिग्नल द्वारा निश्चित न्यूनतम स्तर की देरी का अनुभव होता है। यह विलंब नेटवर्क संकुलन के कारण देरी के अधिक चर स्तरों द्वारा बढ़ाया जाता है। [[आईपी नेटवर्क]] देरी कुछ मिलीसेकंड से लेकर कई सौ मिलीसेकंड तक हो सकती है। | ||

=== सेवा की गुणवत्ता === | === सेवा की गुणवत्ता === | ||

| Line 282: | Line 282: | ||

नेटवर्क के प्रदर्शन को मापने के कई तरीके हैं, क्योंकि प्रत्येक नेटवर्क प्रकृति और डिज़ाइन में भिन्न होता है। प्रदर्शन को मापने के बजाय मॉडल भी बनाया जा सकता है। उदाहरण के लिए, स्टेट डायग्राम का उपयोग अक्सर सर्किट-स्विच्ड नेटवर्क में कतारबद्ध प्रदर्शन को मॉडल करने के लिए किया जाता है। नेटवर्क योजनाकार इन आरेखों का उपयोग यह विश्लेषण करने के लिए करता है कि नेटवर्क प्रत्येक राज्य में कैसा प्रदर्शन करता है, यह सुनिश्चित करता है कि नेटवर्क को इष्टतम रूप से डिज़ाइन किया गया है।<ref>{{cite web |url=https://cne.gmu.edu/modules/os_perf/std.t.html |title=राज्य संक्रमण आरेख|access-date=2003-07-13 |url-status=dead |archive-url=https://web.archive.org/web/20031015010139/https://cne.gmu.edu/modules/os_perf/std.t.html |archive-date=2003-10-15 }}</ref> | नेटवर्क के प्रदर्शन को मापने के कई तरीके हैं, क्योंकि प्रत्येक नेटवर्क प्रकृति और डिज़ाइन में भिन्न होता है। प्रदर्शन को मापने के बजाय मॉडल भी बनाया जा सकता है। उदाहरण के लिए, स्टेट डायग्राम का उपयोग अक्सर सर्किट-स्विच्ड नेटवर्क में कतारबद्ध प्रदर्शन को मॉडल करने के लिए किया जाता है। नेटवर्क योजनाकार इन आरेखों का उपयोग यह विश्लेषण करने के लिए करता है कि नेटवर्क प्रत्येक राज्य में कैसा प्रदर्शन करता है, यह सुनिश्चित करता है कि नेटवर्क को इष्टतम रूप से डिज़ाइन किया गया है।<ref>{{cite web |url=https://cne.gmu.edu/modules/os_perf/std.t.html |title=राज्य संक्रमण आरेख|access-date=2003-07-13 |url-status=dead |archive-url=https://web.archive.org/web/20031015010139/https://cne.gmu.edu/modules/os_perf/std.t.html |archive-date=2003-10-15 }}</ref> | ||

=== नेटवर्क कंजेशन === | === नेटवर्क कंजेशन === | ||

नेटवर्क कंजेशन तब होता है जब एक लिंक या नोड को इसके लिए रेट किए जाने से अधिक डेटा लोड के अधीन किया जाता है, जिसके परिणामस्वरूप इसकी सेवा की गुणवत्ता में गिरावट आती है। जब नेटवर्क भीड़भाड़ वाले होते हैं और कतारें बहुत अधिक भर जाती हैं, तो पैकेटों को छोड़ना पड़ता है, और इसलिए नेटवर्क पुन: प्रसारण पर निर्भर होते हैं। भीड़ के विशिष्ट प्रभावों में कतार में देरी, पैकेट हानि या नए कनेक्शनों की अवरुद्ध संभावना सम्मिलित है। इन बाद के दो का | नेटवर्क कंजेशन तब होता है जब एक लिंक या नोड को इसके लिए रेट किए जाने से अधिक डेटा लोड के अधीन किया जाता है, जिसके परिणामस्वरूप इसकी सेवा की गुणवत्ता में गिरावट आती है। जब नेटवर्क भीड़भाड़ वाले होते हैं और कतारें बहुत अधिक भर जाती हैं, तो पैकेटों को छोड़ना पड़ता है, और इसलिए नेटवर्क पुन: प्रसारण पर निर्भर होते हैं। भीड़ के विशिष्ट प्रभावों में कतार में देरी, पैकेट हानि या नए कनेक्शनों की अवरुद्ध संभावना सम्मिलित है। इन बाद के दो का परिणाम यह है कि प्रस्तावित भार में वृद्धिशील वृद्धि या तो नेटवर्क थ्रूपुट में केवल छोटी वृद्धि या नेटवर्क थ्रूपुट में कमी की ओर ले जाती है। | ||

[[नेटवर्क प्रोटोकॉल]] जो पैकेट नुकसान की भरपाई के लिए आक्रामक रीट्रांसमिशन (डेटा नेटवर्क) का उपयोग करते हैं, वे सिस्टम को नेटवर्क कंजेशन की स्थिति में रखते हैं - प्रारंभिक लोड के | [[नेटवर्क प्रोटोकॉल]] जो पैकेट नुकसान की भरपाई के लिए आक्रामक रीट्रांसमिशन (डेटा नेटवर्क) का उपयोग करते हैं, वे सिस्टम को नेटवर्क कंजेशन की स्थिति में रखते हैं - प्रारंभिक लोड के स्तर तक कम होने के बाद भी जो सामान्य रूप से नेटवर्क [[भीड़ नियंत्रण]] प्रेरित नहीं करेगा। इस प्रकार, इन प्रोटोकॉल का उपयोग करने वाले नेटवर्क लोड के समान स्तर के तहत दो स्थिर अवस्थाओं को प्रदर्शित कर सकते हैं। कम थ्रूपुट वाली स्थिर अवस्था को कंजेस्टिव पतन के रूप में जाना जाता है। | ||

आधुनिक नेटवर्क संकुलन नियंत्रण, संकुलन परिहार और संकुलन पतन से बचने के लिए नेटवर्क यातायात नियंत्रण तकनीकों का उपयोग करते हैं (अर्थात् अंत बिंदु समान्तयः धीमे हो जाते हैं या कभी-कभी नेटवर्क के भीड़भाड़ होने पर पूरी तरह से प्रसारण बंद कर देते हैं)। इन तकनीकों में सम्मिलित हैं: प्रोटोकॉल में [[घातीय बैकऑफ़]] जैसे 802.11 के कैरियर सेंस मल्टीपल एक्सेस विथ कोलिशन अवॉइडेंस|सीएसएमए/सीए और ओरिजिनल इथरनेट, टीसीपी में स्लाइडिंग विंडो रिडक्शन, और राउटर जैसे उपकरणों में [[उचित कतार]]। नेटवर्क कंजेशन के नकारात्मक प्रभावों से बचने का | आधुनिक नेटवर्क संकुलन नियंत्रण, संकुलन परिहार और संकुलन पतन से बचने के लिए नेटवर्क यातायात नियंत्रण तकनीकों का उपयोग करते हैं (अर्थात् अंत बिंदु समान्तयः धीमे हो जाते हैं या कभी-कभी नेटवर्क के भीड़भाड़ होने पर पूरी तरह से प्रसारण बंद कर देते हैं)। इन तकनीकों में सम्मिलित हैं: प्रोटोकॉल में [[घातीय बैकऑफ़]] जैसे 802.11 के कैरियर सेंस मल्टीपल एक्सेस विथ कोलिशन अवॉइडेंस|सीएसएमए/सीए और ओरिजिनल इथरनेट, टीसीपी में स्लाइडिंग विंडो रिडक्शन, और राउटर जैसे उपकरणों में [[उचित कतार]]। नेटवर्क कंजेशन के नकारात्मक प्रभावों से बचने का अन्य तरीका प्राथमिकता योजनाओं को लागू करना है ताकि कुछ पैकेट दूसरों की तुलना में उच्च प्राथमिकता के साथ प्रसारित हों। प्राथमिकता योजनाएँ स्वयं नेटवर्क संकुलन का समाधान नहीं करती हैं, लेकिन वे कुछ सेवाओं के लिए संकुलन के प्रभाव को कम करने में मदद करती हैं। इसका उदाहरण 802.1p है। नेटवर्क की भीड़ से बचने का तीसरा तरीका विशिष्ट प्रवाह के लिए नेटवर्क संसाधनों का स्पष्ट आवंटन है। इसका उदाहरण ITU-T G.hn मानक में कंटेशन-फ्री ट्रांसमिशन ऑपर्च्युनिटीज सीएफटी एक्सपी (CFTXOPs) का उपयोग है, जो मौजूदा घरेलू तारों (बिजली लाइनों, बिजली लाइनों, फोन लाइन और कोएक्सियल केबल)। | ||

इंटरनेट के लिए, {{IETF RFC|2914}} कंजेशन नियंत्रण के विषय को विस्तार से संबोधित करता है। | इंटरनेट के लिए, {{IETF RFC|2914}} कंजेशन नियंत्रण के विषय को विस्तार से संबोधित करता है। | ||

| Line 297: | Line 297: | ||

=== [[नेटवर्क सुरक्षा]] === | === [[नेटवर्क सुरक्षा]] === | ||

नेटवर्क सुरक्षा में [[नेटवर्क व्यवस्थापक]] द्वारा अनधिकृत पहुंच, दुरुपयोग, संशोधन, या कंप्यूटर नेटवर्क और इसके नेटवर्क-सुलभ संसाधनों को अस्वीकार करने से रोकने और निगरानी करने के लिए अपनाए गए प्रावधान और नीतियां सम्मिलित हैं।<ref>{{cite book | doi = 10.1007/978-3-540-30176-9_41 | last = Simmonds | first = A |author2=Sandilands, P |author3=van Ekert, L| s2cid = 2204780 |title = नेटवर्क सुरक्षा हमले के लिए एक सत्तामीमांसा| volume = 3285 | pages = 317–323 | year = 2004 | series = Lecture Notes in Computer Science | isbn = 978-3-540-23659-7 }}</ref> नेटवर्क सुरक्षा | नेटवर्क सुरक्षा में [[नेटवर्क व्यवस्थापक]] द्वारा अनधिकृत पहुंच, दुरुपयोग, संशोधन, या कंप्यूटर नेटवर्क और इसके नेटवर्क-सुलभ संसाधनों को अस्वीकार करने से रोकने और निगरानी करने के लिए अपनाए गए प्रावधान और नीतियां सम्मिलित हैं।<ref>{{cite book | doi = 10.1007/978-3-540-30176-9_41 | last = Simmonds | first = A |author2=Sandilands, P |author3=van Ekert, L| s2cid = 2204780 |title = नेटवर्क सुरक्षा हमले के लिए एक सत्तामीमांसा| volume = 3285 | pages = 317–323 | year = 2004 | series = Lecture Notes in Computer Science | isbn = 978-3-540-23659-7 }}</ref> नेटवर्क सुरक्षा नेटवर्क में डेटा तक पहुंच का प्राधिकरण है, जिसे नेटवर्क व्यवस्थापक द्वारा नियंत्रित किया जाता है। उपयोगकर्ताओं को आईडी और पासवर्ड सौंपा जाता है जो उन्हें उनके अधिकार के भीतर सूचना और कार्यक्रमों तक पहुंचने की अनुमति देता है। नेटवर्क सुरक्षा का उपयोग व्यवसायों, सरकारी एजेंसियों और व्यक्तियों के बीच दैनिक लेनदेन और संचार को सुरक्षित करने के लिए, सार्वजनिक और निजी दोनों तरह के कंप्यूटर नेटवर्क पर किया जाता है। | ||

=== [[नेटवर्क निगरानी|नेटवर्क पर्यवेक्षण (सर्विलांस)]] === | === [[नेटवर्क निगरानी|नेटवर्क पर्यवेक्षण (सर्विलांस)]] === | ||

| Line 308: | Line 308: | ||

हालाँकि, कई नागरिक अधिकार और गोपनीयता समूह - जैसे कि रिपोर्टर्स विदाउट बॉर्डर्स, [[इलेक्ट्रॉनिक फ्रंटियर फाउंडेशन]], और [[अमेरिकन सिविल लिबर्टीज यूनियन]] - ने चिंता व्यक्त की है कि नागरिकों की बढ़ती निगरानी से सीमित राजनीतिक और व्यक्तिगत स्वतंत्रता के साथ एक व्यापक निगरानी समाज बन सकता है। इस तरह की आशंकाओं ने हेप्टिंग बनाम एटी एंड टी जैसे कई मुकदमों को जन्म दिया है।<ref name="us-surveillance-soc" /><ref name="bigger-monster">{{cite web |author1=Jay Stanley |author2=Barry Steinhardt |url=https://www.aclu.org/FilesPDFs/aclu_report_bigger_monster_weaker_chains.pdf |title=बिगर मॉन्स्टर, वीकर चेन्स: द ग्रोथ ऑफ़ एन अमेरिकन सर्विलांस सोसाइटी|date=January 2003 |publisher=American Civil Liberties Union|access-date=2009-03-13}}</ref> [[hacktivist|हैकटीविस्ट]] ग्रुप एनॉनिमस ने सरकारी वेबसाइटों को हैक कर लिया है, जिसके विरोध में इसे "सख्त निगरानी" माना जाता है।<ref>{{cite web |url=https://www.zdnet.com/blog/security/anonymous-hacks-uk-government-sites-over-draconian-surveillance/11412 |title='कठोर निगरानी' को लेकर अज्ञात ने ब्रिटेन सरकार की साइटों को हैक किया|author=Emil Protalinski |website=ZDNet |date=2012-04-07 |access-date=12 March 2013}}</ref><ref>{{cite web |url=https://www.theguardian.com/technology/2012/apr/20/hacktivists-battle-internet |title=इंटरनेट के लिए अग्रिम पंक्ति की लड़ाई में हैक्टिविस्ट|author=James Ball |work=The Guardian |date=2012-04-20 |access-date=2012-06-17|author-link=James Ball (journalist) }}</ref> | हालाँकि, कई नागरिक अधिकार और गोपनीयता समूह - जैसे कि रिपोर्टर्स विदाउट बॉर्डर्स, [[इलेक्ट्रॉनिक फ्रंटियर फाउंडेशन]], और [[अमेरिकन सिविल लिबर्टीज यूनियन]] - ने चिंता व्यक्त की है कि नागरिकों की बढ़ती निगरानी से सीमित राजनीतिक और व्यक्तिगत स्वतंत्रता के साथ एक व्यापक निगरानी समाज बन सकता है। इस तरह की आशंकाओं ने हेप्टिंग बनाम एटी एंड टी जैसे कई मुकदमों को जन्म दिया है।<ref name="us-surveillance-soc" /><ref name="bigger-monster">{{cite web |author1=Jay Stanley |author2=Barry Steinhardt |url=https://www.aclu.org/FilesPDFs/aclu_report_bigger_monster_weaker_chains.pdf |title=बिगर मॉन्स्टर, वीकर चेन्स: द ग्रोथ ऑफ़ एन अमेरिकन सर्विलांस सोसाइटी|date=January 2003 |publisher=American Civil Liberties Union|access-date=2009-03-13}}</ref> [[hacktivist|हैकटीविस्ट]] ग्रुप एनॉनिमस ने सरकारी वेबसाइटों को हैक कर लिया है, जिसके विरोध में इसे "सख्त निगरानी" माना जाता है।<ref>{{cite web |url=https://www.zdnet.com/blog/security/anonymous-hacks-uk-government-sites-over-draconian-surveillance/11412 |title='कठोर निगरानी' को लेकर अज्ञात ने ब्रिटेन सरकार की साइटों को हैक किया|author=Emil Protalinski |website=ZDNet |date=2012-04-07 |access-date=12 March 2013}}</ref><ref>{{cite web |url=https://www.theguardian.com/technology/2012/apr/20/hacktivists-battle-internet |title=इंटरनेट के लिए अग्रिम पंक्ति की लड़ाई में हैक्टिविस्ट|author=James Ball |work=The Guardian |date=2012-04-20 |access-date=2012-06-17|author-link=James Ball (journalist) }}</ref> | ||

=== एंड टू एंड एन्क्रिप्शन === | === एंड टू एंड एन्क्रिप्शन === | ||

[[एंड-टू-एंड एन्क्रिप्शन]] (ई2ईई) दो संचार पक्षों के बीच यात्रा करने वाले डेटा की निर्बाध सुरक्षा का | [[एंड-टू-एंड एन्क्रिप्शन]] (ई2ईई) दो संचार पक्षों के बीच यात्रा करने वाले डेटा की निर्बाध सुरक्षा का [[डिजिटल संचार]] प्रतिमान है। इसमें डेटा को एन्क्रिप्ट करने वाली मूल पार्टी सम्मिलित है, इसलिए केवल इच्छित प्राप्तकर्ता इसे डिक्रिप्ट कर सकता है, तीसरे पक्ष पर कोई निर्भरता नहीं है। एंड-टू-एंड एन्क्रिप्शन बिचौलियों, जैसे इंटरनेट प्रदाताओं या एप्लिकेशन सेवा प्रदाताओं को संचार की खोज या छेड़छाड़ करने से रोकता है। एंड-टू-एंड एन्क्रिप्शन समान्तयः [[गोपनीयता]] और [[डेटा अखंडता|अखंडता]] दोनों की रक्षा करता है। | ||

एंड-टू-एंड एन्क्रिप्शन के उदाहरणों में वेब ट्रैफ़िक के लिए एचटीटीपीएस, [[ईमेल]] के लिए पीजीपी, त्वरित संदेश के लिए ओटीआर, टेलीफ़ोनी के लिए जेडआरटीपी और रेडियो के लिए टेट्रा सम्मिलित हैं। | एंड-टू-एंड एन्क्रिप्शन के उदाहरणों में वेब ट्रैफ़िक के लिए एचटीटीपीएस, [[ईमेल]] के लिए पीजीपी, त्वरित संदेश के लिए ओटीआर, टेलीफ़ोनी के लिए जेडआरटीपी और रेडियो के लिए टेट्रा सम्मिलित हैं। | ||

| Line 318: | Line 318: | ||

=== एसएसएल/टीएलएस === | === एसएसएल/टीएलएस === | ||

{{Main|ट्रांसपोर्ट लेयर सिक्योरिटी}} | {{Main|ट्रांसपोर्ट लेयर सिक्योरिटी}} | ||

1990 के दशक के मध्य में वर्ल्ड वाइड वेब पर ई-कॉमर्स की शुरूआत और तीव्र वृद्धि ने यह स्पष्ट कर दिया कि किसी प्रकार के प्रमाणीकरण और एन्क्रिप्शन की आवश्यकता थी। [[नेटस्केप कॉर्पोरेशन|नेटस्केप]] ने | 1990 के दशक के मध्य में वर्ल्ड वाइड वेब पर ई-कॉमर्स की शुरूआत और तीव्र वृद्धि ने यह स्पष्ट कर दिया कि किसी प्रकार के प्रमाणीकरण और एन्क्रिप्शन की आवश्यकता थी। [[नेटस्केप कॉर्पोरेशन|नेटस्केप]] ने नए मानक पर पहला शॉट लिया। उस समय, [[नेटस्केप नेविगेटर]] प्रमुख वेब ब्राउज़र था। नेटस्केप ने सिक्योर सॉकेट लेयर (एसएसएल) नामक मानक बनाया। एसएसएल को प्रमाणपत्र के साथ एक सर्वर की आवश्यकता होती है। जब क्लाइंट एसएसएल-सुरक्षित सर्वर तक पहुंच का अनुरोध करता है, तो सर्वर क्लाइंट को प्रमाणपत्र की एक प्रति भेजता है। एसएसएल क्लाइंट इस प्रमाणपत्र की जांच करता है (सभी वेब ब्राउज़र पहले से लोड किए गए सीए रूट प्रमाणपत्रों की विस्तृत सूची के साथ आते हैं), और यदि प्रमाणपत्र चेक आउट हो जाता है, तो सर्वर प्रमाणित होता है और क्लाइंट सत्र में उपयोग के लिए सममित-कुंजी सिफर पर बातचीत करता है। सत्र अब एसएसएल सर्वर और एसएसएल क्लाइंट के बीच एक बहुत सुरक्षित एन्क्रिप्टेड टनल में है।<ref name="1961- 2012"/> | ||

== नेटवर्क के विचार == | == नेटवर्क के विचार == | ||

उपयोगकर्ताओं और नेटवर्क प्रशासकों के पास आमतौर पर उनके नेटवर्क के बारे में अलग-अलग विचार होते हैं। उपयोगकर्ता कार्यसमूह से प्रिंटर और कुछ सर्वर साझा कर सकते हैं, जिसका आमतौर पर मतलब है कि वे एक ही भौगोलिक स्थान पर हैं और एक ही लैन पर हैं, जबकि एक नेटवर्क प्रशासक उस नेटवर्क को चालू रखने के लिए जिम्मेदार है। रुचि के एक समुदाय का स्थानीय क्षेत्र में होने से कम संबंध है और इसे मनमाने ढंग से स्थित उपयोगकर्ताओं के | उपयोगकर्ताओं और नेटवर्क प्रशासकों के पास आमतौर पर उनके नेटवर्क के बारे में अलग-अलग विचार होते हैं। उपयोगकर्ता कार्यसमूह से प्रिंटर और कुछ सर्वर साझा कर सकते हैं, जिसका आमतौर पर मतलब है कि वे एक ही भौगोलिक स्थान पर हैं और एक ही लैन पर हैं, जबकि एक नेटवर्क प्रशासक उस नेटवर्क को चालू रखने के लिए जिम्मेदार है। रुचि के एक समुदाय का स्थानीय क्षेत्र में होने से कम संबंध है और इसे मनमाने ढंग से स्थित उपयोगकर्ताओं के समूह के रूप में सोचा जाना चाहिए जो सर्वर का एक सेट साझा करते हैं, और संभवतः पीयर-टू-पीयर तकनीकों के माध्यम से भी संवाद करते हैं। | ||

नेटवर्क एडमिनिस्ट्रेटर भौतिक और तार्किक दोनों दृष्टिकोणों से नेटवर्क को देख सकते हैं। भौतिक परिप्रेक्ष्य में भौगोलिक स्थान, भौतिक केबलिंग, और नेटवर्क तत्व (जैसे, राउटर, ब्रिज और एप्लिकेशन लेयर गेटवे) सम्मिलित होते हैं जो ट्रांसमिशन मीडिया के माध्यम से आपस में जुड़ते हैं। लॉजिकल नेटवर्क, जिसे टीसीपी/आईपी आर्किटेक्चर, सबनेट कहा जाता है, एक या एक से अधिक ट्रांसमिशन मीडिया पर मैप करता है। उदाहरण के लिए, इमारतों के | नेटवर्क एडमिनिस्ट्रेटर भौतिक और तार्किक दोनों दृष्टिकोणों से नेटवर्क को देख सकते हैं। भौतिक परिप्रेक्ष्य में भौगोलिक स्थान, भौतिक केबलिंग, और नेटवर्क तत्व (जैसे, राउटर, ब्रिज और एप्लिकेशन लेयर गेटवे) सम्मिलित होते हैं जो ट्रांसमिशन मीडिया के माध्यम से आपस में जुड़ते हैं। लॉजिकल नेटवर्क, जिसे टीसीपी/आईपी आर्किटेक्चर, सबनेट कहा जाता है, एक या एक से अधिक ट्रांसमिशन मीडिया पर मैप करता है। उदाहरण के लिए, इमारतों के परिसर में एक सामान्य अभ्यास यह है कि वीएलएएन तकनीक का उपयोग करके प्रत्येक इमारत में लैन केबलों का एक सेट एक सामान्य सबनेट के रूप में प्रदर्शित किया जाए। | ||

एक नेटवर्क के भरोसे और दायरे की विशेषताओं के बारे में, अलग-अलग विस्तार के लिए, उपयोगकर्ता और प्रशासक दोनों जागरूक हैं। फिर से टीसीपी/आईपी वास्तुशिल्प शब्दावली का उपयोग करते हुए, | एक नेटवर्क के भरोसे और दायरे की विशेषताओं के बारे में, अलग-अलग विस्तार के लिए, उपयोगकर्ता और प्रशासक दोनों जागरूक हैं। फिर से टीसीपी/आईपी वास्तुशिल्प शब्दावली का उपयोग करते हुए, इंट्रानेट निजी प्रशासन के तहत समान्तयः उद्यम द्वारा रुचि का समुदाय है और केवल अधिकृत उपयोगकर्ताओं (जैसे कर्मचारियों) द्वारा ही पहुँचा जा सकता है।<ref name="RFC2547">{{cite ietf|rfc=2547|title=बीजीपी/एमपीएलएस वीपीएन|first1=E.|last1=Rosen|first2=Y.|last2=Rekhter|date=March 1999}}</ref> इंट्रानेट को इंटरनेट से कनेक्ट करने की आवश्यकता नहीं है, लेकिन समान्तयः एक सीमित कनेक्शन होता है। एक्स्ट्रानेट इंट्रानेट का एक विस्तार है जो इंट्रानेट के बाहर के उपयोगकर्ताओं (जैसे व्यापार भागीदारों और ग्राहकों) के लिए सुरक्षित संचार की अनुमति देता है।<ref name="RFC2547" /> | ||

अनौपचारिक रूप से, इंटरनेट उपयोगकर्ताओं, उद्यमों और सामग्री प्रदाताओं का समूह है जो इंटरनेट सेवा प्रदाताओं (आईएसपी) द्वारा परस्पर जुड़े हुए हैं। | अनौपचारिक रूप से, इंटरनेट उपयोगकर्ताओं, उद्यमों और सामग्री प्रदाताओं का समूह है जो इंटरनेट सेवा प्रदाताओं (आईएसपी) द्वारा परस्पर जुड़े हुए हैं। अभियांत्रिकी दृष्टिकोण से, इंटरनेट सबनेट का सेट है, और सबनेट का समुच्चय है, जो पंजीकृत आईपी एड्रेस स्पेस को साझा करता है और बॉर्डर गेटवे प्रोटोकॉल का उपयोग करके उन आईपी एड्रेस की रीचैबिलिटी के बारे में जानकारी का आदान-प्रदान करता है। आमतौर पर, सर्वरों के मानव-पठनीय नामों को डोमेन नेम सिस्टम (डीएनएस) के डायरेक्टरी फंक्शन के माध्यम से उपयोगकर्ताओं के लिए पारदर्शी रूप से आईपी एड्रेस में अनुवादित किया जाता है। | ||

इंटरनेट पर, व्यापार-से-व्यवसाय (बी2बी), व्यापार-से-उपभोक्ता (बी2सी) और उपभोक्ता-से-उपभोक्ता (सी2सी) संचार हो सकते हैं। जब पैसे या संवेदनशील जानकारी का आदान-प्रदान किया जाता है, तो संचार किसी प्रकार के संचार सुरक्षा तंत्र द्वारा संरक्षित होने के लिए उपयुक्त होते हैं। सुरक्षित वर्चुअल प्राइवेट नेटवर्क (वीपीएन) तकनीक का उपयोग करके, सामान्य इंटरनेट उपयोगकर्ताओं और प्रशासकों द्वारा किसी भी पहुंच के बिना इंट्रानेट और एक्स्ट्रानेट को इंटरनेट पर सुरक्षित रूप से लगाया जा सकता है। | इंटरनेट पर, व्यापार-से-व्यवसाय (बी2बी), व्यापार-से-उपभोक्ता (बी2सी) और उपभोक्ता-से-उपभोक्ता (सी2सी) संचार हो सकते हैं। जब पैसे या संवेदनशील जानकारी का आदान-प्रदान किया जाता है, तो संचार किसी प्रकार के संचार सुरक्षा तंत्र द्वारा संरक्षित होने के लिए उपयुक्त होते हैं। सुरक्षित वर्चुअल प्राइवेट नेटवर्क (वीपीएन) तकनीक का उपयोग करके, सामान्य इंटरनेट उपयोगकर्ताओं और प्रशासकों द्वारा किसी भी पहुंच के बिना इंट्रानेट और एक्स्ट्रानेट को इंटरनेट पर सुरक्षित रूप से लगाया जा सकता है। | ||

Revision as of 14:58, 3 January 2023

| a series का हिस्सा चालू | ||||

| नेटवर्क विज्ञान | ||||

|---|---|---|---|---|

| नेटवर्क प्रकार | ||||

| ग्राफ | ||||

|

||||

| मॉडल | ||||

|

||||

| ||||

| Operating systems |

|---|

| Common features |

कंप्यूटर नेटवर्क एक कंप्यूटर शेयरिंग संसाधन है जो नेटवर्क नोड्स द्वारा प्रदान किया जाता है। कंप्यूटर एक दूसरे के साथ संचार करने के लिए डिजिटल इंटरकनेक्शन पर आम संचार प्रोटोकॉल का उपयोग करते हैं। ये इंटरकनेक्शन भौतिक रूप से वायर्ड, ऑप्टिकल और वायरलेस रेडियो-आवृत्ति विधियों के आधार पर दूरसंचार नेटवर्क प्रौद्योगिकियों से बने होते हैं जिन्हें विभिन्न नेटवर्क टोपोलॉजी में व्यवस्थित किया जा सकता है।

कंप्यूटर नेटवर्क के नोड्स में पर्सनल कंप्यूटर, सर्वर, नेटवर्किंग हार्डवेयर, या अन्य विशिष्ट या सामान्य प्रयोजन के होस्ट सम्मिलित हो सकते हैं। उन्हें नेटवर्क एड्रेस द्वारा पहचाना जाता है और उनके पास होस्टनेम हो सकते हैं। होस्टनाम नोड्स के लिए यादगार लेबल के रूप में काम करते हैं, प्रारंभिक असाइनमेंट के बाद शायद ही कभी बदले जाते हैं। नेटवर्क एड्रेस इंटरनेट प्रोटोकॉल जैसे संचार प्रोटोकॉल द्वारा नोड्स का पता लगाने और पहचानने के लिए काम करता है।

कंप्यूटर नेटवर्क को कई मानदंडों द्वारा वर्गीकृत किया जा सकता है, जिसमें सिग्नल, बैंडविड्थ, नेटवर्क ट्रैफ़िक को व्यवस्थित करने के लिए संचार प्रोटोकॉल, नेटवर्क आकार, टोपोलॉजी, ट्रैफ़िक नियंत्रण तंत्र और संगठनात्मक मंशा के लिए उपयोग किए जाने वाले ट्रांसमिशन माध्यम सम्मिलित हैं।

कंप्यूटर नेटवर्क कई अनुप्रयोगों और सेवाओं का समर्थन करते हैं, जैसे कि वर्ल्ड वाइड वेब तक पहुंच, डिजिटल वीडियो, डिजिटल ऑडियो, एप्लिकेशन और स्टोरेज सर्वर का साझा उपयोग, प्रिंटर और फैक्स मशीन, और ईमेल और त्वरित संदेश अनुप्रयोगों का उपयोग।

इतिहास

कम्प्यूटर नेटवर्किंग को कंप्यूटर विज्ञान, कंप्यूटर अभियांत्रिकी और दूरसंचार की शाखा माना जा सकता है क्योंकि यह संबंधित विषयों के सैद्धांतिक और व्यावहारिक अनुप्रयोग पर निर्भर करता है। कंप्यूटर नेटवर्किंग तकनीकी प्रगति और ऐतिहासिक मील के पत्थर की विस्तृत श्रृंखला से प्रभावित थी।

- 1950 के दशक के अंत में, बेल 101 मोडम का उपयोग करके अमेरिकी सेना के सेमी-ऑटोमैटिक ग्राउंड एनवायरनमेंट (एसएजीई) रडार सिस्टम के लिए कंप्यूटर का नेटवर्क बनाया गया था। यह 1958 में एटी एंड टी कॉर्पोरेशन द्वारा जारी कंप्यूटर के लिए पहला व्यावसायिक मॉडेम था। मॉडेम ने डिजिटल डेटा को 110 बिट प्रति सेकंड (बिट/एस) की गति से नियमित बिना शर्त वाली टेलीफोन लाइनों पर प्रसारित करने की अनुमति दी।

- 1959 में, क्रिस्टोफर स्ट्रेची ने टाइम-शेयरिंग के लिए पेटेंट आवेदन दायर किया और जॉन मैकार्थी (कंप्यूटर वैज्ञानिक) ने एमआईटी में उपयोगकर्ता कार्यक्रमों के टाइम-शेयरिंग को लागू करने के लिए पहली परियोजना शुरू की।Cite error: Closing

</ref>missing for<ref>tag[1][2] स्ट्रैची ने उस वर्ष पेरिस में इंटरनेशनल फेडरेशन फॉर इंफॉर्मेशन प्रोसेसिंग # हिस्ट्री के उद्घाटन समारोह में जे. सी. आर. लिक्लाइडर को अवधारणा पारित की।[3] मैक्कार्थी ने तीन शुरुआती टाइम-शेयरिंग सिस्टम (1961 में संगत टाइम-शेयरिंग सिस्टम, 1962 में बीबीएन टाइम-शेयरिंग सिस्टम और 1963 में डार्टमाउथ टाइम शेयरिंग सिस्टम) के निर्माण में महत्वपूर्ण भूमिका निभाई थी। - 1959 में, अनातोली किटोव ने सोवियत संघ की कम्युनिस्ट पार्टी की केंद्रीय समिति को कंप्यूटिंग केंद्रों के नेटवर्क के आधार पर सोवियत सशस्त्र बलों और सोवियत अर्थव्यवस्था के नियंत्रण के पुनर्गठन के लिए विस्तृत योजना का प्रस्ताव दिया।[4] किटोव के प्रस्ताव को अस्वीकार कर दिया गया था, क्योंकि बाद में 1962 की ओजीएएस अर्थव्यवस्था प्रबंधन नेटवर्क परियोजना थी।[5]

- 1960 में, वाणिज्यिक एयरलाइन आरक्षण प्रणाली सेमी-ऑटोमैटिक बिजनेस रिसर्च एनवायरनमेंट (एसएबीआरई) दो कनेक्टेड मेनफ़्रेम कंप्यूटर के साथ ऑनलाइन हो गई।

- 1963 में, जे. सी. आर. लिक्लाइडर ने कार्यालय के सहयोगियों को इंटरगैलेक्टिक कंप्यूटर नेटवर्क की अवधारणा पर चर्चा करते हुए ज्ञापन भेजा, कंप्यूटर नेटवर्क जिसका उद्देश्य कंप्यूटर उपयोगकर्ताओं के बीच सामान्य संचार की अनुमति देना है।

- 1960 के दशक के दौरान, पॉल बारन और डोनाल्ड डेविस ने नेटवर्क पर कंप्यूटरों के बीच सूचनाओं को स्थानांतरित करने के लिए पैकेट स्विचिंग की अवधारणा को स्वतंत्र रूप से विकसित किया।[6][7][8] डेविस ने अवधारणा के कार्यान्वयन का बीड़ा उठाया। NPL नेटवर्क, राष्ट्रीय भौतिक प्रयोगशाला (यूनाइटेड किंगडम) में एक स्थानीय क्षेत्र नेटवर्क ने 768 केबीटी/एस की लाइन गति और बाद में उच्च-गति T-वाहक लिंक (1.544 एमबीटी/सेकंड लाइन दर) का उपयोग किया।[9][10][11]

- 1965 में, वेस्टर्न इलेक्ट्रिक ने पहला व्यापक रूप से इस्तेमाल किया जाने वाला टेलीफोन स्विच पेश किया जिसने स्विचिंग फैब्रिक में कंप्यूटर नियंत्रण लागू किया।

- 1969 में,अर्पानेट (ARPANET) के पहले चार नोड लॉस एंजिल्स में कैलिफोर्निया विश्वविद्यालय, स्टैनफोर्ड रिसर्च इंस्टीट्यूट, सांता बारबरा में कैलिफोर्निया विश्वविद्यालय और यूटा विश्वविद्यालय के बीच 50 केबीटी/एस सर्किट का उपयोग करके जुड़े थे।[12] 1970 के दशक की शुरुआत में, लियोनार्ड क्लेरॉक ने पैकेट-स्विच्ड नेटवर्क के प्रदर्शन को मॉडल करने के लिए गणितीय कार्य किया, जिसने अर्पानेट के विकास को रेखांकित किया।[13][14] 1970 के दशक के उत्तरार्ध में छात्र फारूक कामून के साथ पदानुक्रमिक रूटिंग पर उनका सैद्धांतिक कार्य आज भी इंटरनेट के संचालन के लिए महत्वपूर्ण बना हुआ है।

- 1972 में, वाणिज्यिक सेवाओं को पहली बार यूरोप में सार्वजनिक डेटा नेटवर्क पर तैनात किया गया था,[15][16][17] जिसने 1970 के दशक के अंत में X.25 का उपयोग करना शुरू किया और दुनिया भर में फैल गया।[9]अंतर्निहित बुनियादी ढांचे का उपयोग 1980 के दशक में टीसीपी/आईपी नेटवर्क के विस्तार के लिए किया गया था।[18]

- 1973 में, फ्रांसीसी साइक्लेड्स नेटवर्क ने सबसे पहले मेजबानों को डेटा की विश्वसनीय डिलीवरी के लिए जिम्मेदार बनाया था, बजाय इसके कि यह स्वयं नेटवर्क की केंद्रीकृत सेवा थी।[19]

- 1973 में, रॉबर्ट मेटकाफ ने ज़ेरॉक्स पीएआरसी में ईथरनेट का वर्णन करते हुए औपचारिक मेमो लिखा, नेटवर्किंग सिस्टम जो अलोहानेट (ALOHAnet) पर आधारित था, जिसे 1960 के दशक में नॉर्मन अब्रामसन और हवाई विश्वविद्यालय के सहयोगियों द्वारा विकसित किया गया था। जुलाई 1976 में, रॉबर्ट मेटकाफ और डेविड बोग्स ने अपना पेपर ईथरनेट: डिस्ट्रीब्यूटेड पैकेट स्विचिंग फॉर लोकल कंप्यूटर नेटवर्क प्रकाशित किया।[20] और 1977 और 1978 में प्राप्त कई पेटेंटों पर सहयोग किया।

- 1974 में, विंट सर्फ, योगेन दलाल और कार्ल सनशाइन ने ट्रांसमिशन कंट्रोल प्रोटोकॉल (टीसीपी) विनिर्देश प्रकाशित किया, RFC 675, इंटरनेट शब्द को इंटरनेटवर्किंग के लिए शॉर्टहैंड के रूप में गढ़ा।[21]

- 1976 में, डाटापॉइंट कॉर्पोरेशन के जॉन मर्फी ने आर्कनेट (ARCNET) बनाया, टोकन-पासिंग नेटवर्क जिसे पहले स्टोरेज डिवाइस साझा करने के लिए उपयोग किया जाता था।

- 1977 में, कैलिफोर्निया के लॉन्ग बीच में जीटीई द्वारा पहला लंबी दूरी का फाइबर नेटवर्क तैनात किया गया था।

- 1977 में, ज़ेरॉक्स में रॉबर्ट मेटकाफ़ और योगेन दलाल द्वारा ज़ेरॉक्स नेटवर्क सिस्टम (एक्सएनएस) विकसित किया गया था।[22]

- 1979 में, रॉबर्ट मेटकाफ ने ईथरनेट को एक खुला मानक बनाने का प्रयास किया।[23]

- 1980 में, ईथरनेट को मूल 2.94 एमबीटी/एस प्रोटोकॉल से 10 एमबीटी/एस प्रोटोकॉल में अपग्रेड किया गया था, जिसे रॉन क्रेन (इंजीनियर), बॉब गार्नर, रॉय ऑगस, द्वारा विकसित किया गया था।[24] और योगेन दलाल।[25]

- 1995 में, ईथरनेट के लिए संचरण गति क्षमता 10 एमबीटी/एस से बढ़कर 100 एमबीटी/एस हो गई। 1998 तक, ईथरनेट ने 1 जीबीटी/एस की संचरण गति का समर्थन किया। बाद में, 400 जीबीटी/एस तक की उच्च गति जोड़ी गई (2018 तक) ईथरनेट का स्केलिंग इसके निरंतर उपयोग के लिए एक योगदान कारक रहा है।[23]

उपयोग

कंप्यूटर नेटवर्क विभिन्न तकनीकों, जैसे ईमेल, इंस्टेंट मैसेजिंग, ऑनलाइन चैट, वॉयस और वीडियो टेलीफोन कॉल और वीडियो कॉन्फ्रेंसिंग के साथ इलेक्ट्रॉनिक माध्यमों से पारस्परिक संचार का विस्तार करता है। नेटवर्क नेटवर्क और कंप्यूटिंग संसाधनों के साझाकरण की अनुमति देता है। उपयोगकर्ता नेटवर्क पर उपकरणों द्वारा प्रदान किए गए संसाधनों का उपयोग और उपयोग कर सकते हैं, जैसे साझा नेटवर्क प्रिंटर पर दस्तावेज़ प्रिंट करना या साझा स्टोरेज डिवाइस का उपयोग करना। नेटवर्क फ़ाइलों, डेटा और अन्य प्रकार की सूचनाओं को साझा करने की अनुमति देता है, जिससे अधिकृत उपयोगकर्ताओं को नेटवर्क पर अन्य कंप्यूटरों पर संग्रहीत जानकारी तक पहुँचने की क्षमता मिलती है। वितरित कंप्यूटिंग कार्यों को पूरा करने के लिए पूरे नेटवर्क में कंप्यूटिंग संसाधनों का उपयोग करती है।

नेटवर्क पैकेट

अधिकांश आधुनिक कंप्यूटर नेटवर्क पैकेट मोड ट्रांसमिशन के आधार पर प्रोटोकॉल का उपयोग करते हैं। नेटवर्क पैकेट एक पैकेट-स्विच्ड नेटवर्क द्वारा किए गए डेटा की स्वरूपित इकाई है।

पैकेट में दो प्रकार के डेटा होते हैं: सूचना और उपयोगकर्ता डेटा (पेलोड) को नियंत्रित करें। नियंत्रण जानकारी वह डेटा प्रदान करती है जिसकी नेटवर्क को उपयोगकर्ता डेटा देने के लिए आवश्यकता होती है, उदाहरण के लिए, स्रोत और गंतव्य नेटवर्क पते, त्रुटि पहचान कोड, और अनुक्रमण जानकारी। आमतौर पर, पैकेट हेडर और ट्रेलरों के बीच में पेलोड डेटा के साथ नियंत्रण जानकारी पाई जाती है।

पैकेट के साथ, ट्रांसमिशन माध्यम की बैंडविड्थ को उपयोगकर्ताओं के बीच बेहतर तरीके से साझा किया जा सकता है, यदि नेटवर्क सर्किट-स्विच किया गया हो। जब एक उपयोगकर्ता पैकेट नहीं भेज रहा है, तो लिंक को अन्य उपयोगकर्ताओं के पैकेट से भरा जा सकता है, और इसलिए लागत को अपेक्षाकृत कम हस्तक्षेप के साथ साझा किया जा सकता है, बशर्ते कि लिंक का अत्यधिक उपयोग न किया जाए। प्राय: किसी पैकेट को नेटवर्क के माध्यम से जिस मार्ग की आवश्यकता होती है वह तुरंत उपलब्ध नहीं होता है। उस स्थिति में, पैकेट कतारबद्ध होता है और लिंक के मुक्त होने तक प्रतीक्षा करता है।

पैकेट नेटवर्क की भौतिक लिंक प्रौद्योगिकियां आमतौर पर पैकेट के आकार को निश्चित अधिकतम ट्रांसमिशन यूनिट (एमटीयू) तक सीमित करती हैं। लंबा संदेश स्थानांतरित होने से पहले खंडित हो सकता है और एक बार पैकेट आने के बाद, मूल संदेश बनाने के लिए उन्हें फिर से जोड़ा जाता है।

नेटवर्क टोपोलॉजी

नेटवर्क नोड्स और लिंक के भौतिक या भौगोलिक स्थान आमतौर पर नेटवर्क पर अपेक्षाकृत कम प्रभाव डालते हैं, लेकिन नेटवर्क के इंटरकनेक्शन की टोपोलॉजी इसके थ्रूपुट और विश्वसनीयता को काफी प्रभावित कर सकती है। कई तकनीकों के साथ, जैसे कि बस या स्टार नेटवर्क, एक भी विफलता नेटवर्क को पूरी तरह विफल कर सकती है। सामान्य तौर पर, जितने अधिक इंटरकनेक्शन होते हैं, उतना ही मजबूत नेटवर्क होता है; लेकिन यह स्थापित करने के लिए और अधिक महंगा है। इसलिए, अधिकांश नेटवर्क आरेखों को उनके नेटवर्क टोपोलॉजी द्वारा व्यवस्थित किया जाता है जो कि नेटवर्क होस्ट के तार्किक इंटरकनेक्शन का मानचित्र है।

सामान्य लेआउट इस प्रकार हैं:

- बस नेटवर्क: इस माध्यम के साथ सभी नोड सामान्य माध्यम से जुड़े हुए हैं। यह मूल ईथरनेट में उपयोग किया जाने वाला लेआउट था, जिसे 10BASE5 और 10BASE2 कहा जाता था। यह अभी भी डेटा लिंक परत पर सामान्य टोपोलॉजी है, हालांकि आधुनिक भौतिक परत वेरिएंट पॉइंट-टू-पॉइंट लिंक का उपयोग करते हैं, इसके बजाय स्टार या ट्री बनाते हैं।

- स्टार नेटवर्क: सभी नोड विशेष सेंट्रल नोड से जुड़े होते हैं। यह छोटे से स्विच किए गए ईथरनेट लैन (LAN)में पाया जाने वाला विशिष्ट लेआउट है, जहाँ प्रत्येक क्लाइंट केंद्रीय नेटवर्क स्विच से जुड़ता है, और तार्किक रूप से वायरलेस LAN में, जहाँ प्रत्येक वायरलेस क्लाइंट केंद्रीय वायरलेस एक्सेस पॉइंट से जुड़ता है।

- रिंग नेटवर्क: प्रत्येक नोड अपने बाएँ और दाएँ पड़ोसी नोड से जुड़ा होता है, जैसे कि सभी नोड जुड़े होते हैं और प्रत्येक नोड बाईं या दाईं ओर नोड्स को पार करके एक दूसरे नोड तक पहुँच सकता है। टोकन रिंग नेटवर्क और फाइबर डिस्ट्रिब्यूटेड डेटा इंटरफेस (एफडीडीआई) ने इस तरह की टोपोलॉजी का इस्तेमाल किया।

- मैश नेटवर्क: प्रत्येक नोड पड़ोसियों की मनमानी संख्या से इस तरह जुड़ा होता है कि किसी भी नोड से किसी अन्य नोड में कम से कम ट्रैवर्सल होता है।

- पूरी तरह से जुड़ा नेटवर्क: प्रत्येक नोड नेटवर्क में हर दूसरे नोड से जुड़ा होता है।

- ट्री नेटवर्क: नोड्स को पदानुक्रम में व्यवस्थित किया जाता है। यह बड़े ईथरनेट नेटवर्क के लिए प्राकृतिक टोपोलॉजी है जिसमें कई स्विच होते हैं और अनावश्यक जाल के बिना।

नेटवर्क में नोड्स का भौतिक लेआउट आवश्यक रूप से नेटवर्क टोपोलॉजी को प्रतिबिंबित नहीं कर सकता है। उदाहरण के रूप में, एफडीडीआई के साथ, नेटवर्क टोपोलॉजी रिंग है, लेकिन भौतिक टोपोलॉजी अक्सर स्टार होती है, क्योंकि सभी पड़ोसी (नेबरहुड) कनेक्शन केंद्रीय भौतिक स्थान के माध्यम से रूट किए जा सकते हैं। भौतिक लेआउट पूरी तरह से अप्रासंगिक नहीं है, हालांकि, सामान्य डक्टिंग और उपकरण स्थान आग, बिजली की विफलता और बाढ़ जैसी समस्याओं के कारण विफलता के एकल बिंदु का प्रतिनिधित्व कर सकते हैं।

ओवरले नेटवर्क

ओवरले नेटवर्क एक वर्चुअल नेटवर्क है जो दूसरे नेटवर्क के ऊपर बनाया गया है। ओवरले नेटवर्क में नोड्स वर्चुअल या लॉजिकल लिंक्स से जुड़े होते हैं। अंतर्निहित नेटवर्क में प्रत्येक लिंक, शायद कई भौतिक लिंक के माध्यम से, पथ से मेल खाता है। ओवरले नेटवर्क की टोपोलॉजी अंतर्निहित नेटवर्क से भिन्न हो सकती है (और अक्सर होती है)। उदाहरण के लिए, कई पीयर-टू-पीयर नेटवर्क ओवरले नेटवर्क होते हैं। वे इंटरनेट के शीर्ष पर चलने वाले लिंक की आभासी प्रणाली के नोड के रूप में व्यवस्थित हैं।[26]

ओवरले नेटवर्क नेटवर्किंग के आविष्कार के बाद से मौजूद हैं जब किसी भी डेटा नेटवर्क के अस्तित्व में आने से पहले मोडेम का उपयोग करके कंप्यूटर सिस्टम को टेलीफोन लाइनों से जोड़ा जाता था।

ओवरले नेटवर्क का सबसे महत्वपूर्ण उदाहरण इंटरनेट ही है। इंटरनेट को शुरू में ही टेलीफोन नेटवर्क पर एक ओवरले के रूप में बनाया गया था।[26] आज भी, प्रत्येक इंटरनेट नोड बेतहाशा भिन्न टोपोलॉजी और प्रौद्योगिकियों के उप-नेटवर्क के अंतर्निहित जाल के माध्यम से वस्तुतः किसी अन्य के साथ संचार कर सकता है। पता रिज़ॉल्यूशन और रूटिंग ऐसे साधन हैं जो पूरी तरह से जुड़े आईपी ओवरले नेटवर्क को उसके अंतर्निहित नेटवर्क से मैप करने की अनुमति देते हैं।

ओवरले नेटवर्क का एक अन्य उदाहरण वितरित हैश टेबल है, जो नेटवर्क में नोड्स के लिए कुंजियों को मैप करता है। इस मामले में, अंतर्निहित नेटवर्क आईपी नेटवर्क है, और ओवरले नेटवर्क कुंजी द्वारा अनुक्रमित तालिका (वास्तव में मानचित्र) है।

ओवरले नेटवर्क को इंटरनेट रूटिंग में सुधार के एक तरीके के रूप में भी प्रस्तावित किया गया है, जैसे सेवा की गुणवत्ता के माध्यम से उच्च गुणवत्ता वाले स्ट्रीमिंग मीडिया को प्राप्त करना। इंटसर्व (IntServ), डिफसर्व (DiffServ), और आईपी मल्टीकास्ट जैसे पिछले प्रस्तावों को बड़े पैमाने पर व्यापक स्वीकृति नहीं मिली है क्योंकि उन्हें नेटवर्क में सभी राउटरों के संशोधन की आवश्यकता होती है।[citation needed] इंटरनेट सेवा प्रदाताओं के सहयोग के बिना ओवरले प्रोटोकॉल सॉफ़्टवेयर। ओवरले नेटवर्क का इस बात पर कोई नियंत्रण नहीं है कि दो ओवरले नोड्स के बीच अंतर्निहित नेटवर्क में पैकेट कैसे रूट किए जाते हैं, लेकिन यह नियंत्रित कर सकता है, उदाहरण के लिए, ओवरले नोड्स का अनुक्रम जो संदेश को उसके गंतव्य तक पहुंचने से पहले पार करता है।

उदाहरण के लिए, अकामाई टेक्नोलॉजीज ओवरले नेटवर्क का प्रबंधन करती है जो विश्वसनीय, कुशल सामग्री वितरण (मल्टीकास्ट का एक प्रकार) प्रदान करती है। शैक्षणिक शोध में अन्य के साथ-साथ एंड सिस्टम मल्टीकास्ट,[27]लचीला मार्ग और सेवा अध्ययन की गुणवत्ता सम्मिलित है।

नेटवर्क लिंक

कंप्यूटर नेटवर्क बनाने के लिए उपकरणों को जोड़ने के लिए उपयोग किए जाने वाले ट्रांसमिशन मीडिया (अक्सर साहित्य में भौतिक माध्यम के रूप में संदर्भित) में विद्युत केबल, ऑप्टिकल फाइबर और मुक्त स्थान सम्मिलित हैं। ओएसआई मॉडल में, मीडिया को संभालने के लिए सॉफ्टवेयर को परत 1 और 2 - भौतिक परत और डेटा लिंक परत में परिभाषित किया गया है।

स्थानीय क्षेत्र नेटवर्क (लैन) तकनीक में तांबे और फाइबर मीडिया का उपयोग करने वाले व्यापक रूप से अपनाए गए परिवार को सामूहिक रूप से ईथरनेट के रूप में जाना जाता है। मीडिया और प्रोटोकॉल मानक जो ईथरनेट पर नेटवर्क उपकरणों के बीच संचार को सक्षम करते हैं, आईईईई 802.3 द्वारा परिभाषित किए गए हैं। वायरलेस लैन मानक रेडियो तरंगों का उपयोग करते हैं, अन्य इन्फ्रारेड सिग्नल को ट्रांसमिशन माध्यम के रूप में उपयोग करते हैं। पावर लाइन कम्युनिकेशन डेटा संचारित करने के लिए बिल्डिंग की पावर केबलिंग का उपयोग करता है।

वायर्ड

कंप्यूटर नेटवर्किंग में निम्न वर्गों की वायर्ड तकनीकों का उपयोग किया जाता है।

- कोएक्सियल केबल का व्यापक रूप से केबल टेलीविजन सिस्टम, कार्यालय भवनों और स्थानीय क्षेत्र नेटवर्क के लिए अन्य कार्य स्थलों के लिए उपयोग किया जाता है। संचरण की गति 200 मिलियन बिट्स प्रति सेकंड से 500 मिलियन बिट्स प्रति सेकंड से अधिक होती है।[citation needed]

- आईटीयू-टी जीएचएन तकनीक हाई-स्पीड लोकल एरिया नेटवर्क बनाने के लिए मौजूदा होम वायरिंग (कोएक्सियल केबल, फोन लाइन और पावर लाइन) का उपयोग करती है।

- ट्विस्टेड पेयर केबलिंग का उपयोग वायर्ड ईथरनेट और अन्य मानकों के लिए किया जाता है। इसमें आमतौर पर 4 जोड़े कॉपर केबल होते हैं जिनका उपयोग वॉयस और डेटा ट्रांसमिशन दोनों के लिए किया जा सकता है। एक साथ मुड़ी हुई दो तारों का उपयोग क्रॉसस्टॉक और इलेक्ट्रोमैग्नेटिक इंडक्शन को कम करने में मदद करता है। संचरण की गति 2 Mbit/s से लेकर 10 Gbit/s तक होती है। ट्विस्टेड पेयर केबलिंग दो रूपों में आती है: अनहील्डेड ट्विस्टेड पेयर (यूटीपी) और शील्डेड ट्विस्टेड पेयर (एसटीपी)। प्रत्येक प्रपत्र कई श्रेणी की रेटिंग में आता है, जिसे विभिन्न परिदृश्यों में उपयोग के लिए डिज़ाइन किया गया है।

ऑप्टिकल फाइबर एक ग्लास फाइबर है। इसमें प्रकाश के स्पंदन होते हैं जो लेजर और ऑप्टिकल एम्पलीफायरों के माध्यम से डेटा का प्रतिनिधित्व करते हैं। धातु के तारों पर ऑप्टिकल फाइबर के कुछ फायदे बहुत कम संचरण हानि और विद्युत हस्तक्षेप के प्रति प्रतिरोधकता हैं। डेंस वेव डिवीजन मल्टीप्लेक्सिंग का उपयोग करते हुए, ऑप्टिकल फाइबर एक साथ प्रकाश की विभिन्न तरंग दैर्ध्य पर डेटा की कई धाराओं को ले जा सकते हैं, जो उस डेटा की दर को बहुत बढ़ा देता है जिसे प्रति सेकंड खरबों बिट्स तक भेजा जा सकता है। ऑप्टिक फाइबर का उपयोग बहुत अधिक डेटा दरों वाले केबल के लंबे रन के लिए किया जा सकता है, और महाद्वीपों को आपस में जोड़ने के लिए अंडरसीट संचार केबल के लिए उपयोग किया जाता है। फाइबर ऑप्टिक्स के दो मूल प्रकार हैं, सिंगल-मोड ऑप्टिकल फाइबर (एसएमएफ) और मल्टी-मोड ऑप्टिकल फाइबर (एमएमएफ)। सिंगल-मोड फाइबर में दर्जनों या सौ किलोमीटर तक सुसंगत संकेत को बनाए रखने में सक्षम होने का लाभ है। मल्टीमोड फाइबर समाप्त करने के लिए सस्ता है, लेकिन डेटा दर और केबल ग्रेड के आधार पर कुछ सौ या केवल कुछ दर्जन मीटर तक सीमित है।[28]

वायरलेस

रेडियो या संचार के अन्य विद्युत चुम्बकीय माध्यमों का उपयोग करके वायरलेस तरीके से नेटवर्क कनेक्शन स्थापित किया जा सकता है।

- टेरेस्ट्रियल माइक्रोवेव – टेरेस्ट्रियल माइक्रोवेव संचार पृथ्वी-आधारित ट्रांसमीटर और सैटेलाइट डिश के समान रिसीवर का उपयोग करता है। स्थलीय माइक्रोवेव कम गीगाहर्ट्ज़ रेंज में हैं, जो सभी संचारों को लाइन-ऑफ़-विज़न तक सीमित करता है। रिले स्टेशनों के बीच लगभग 40 मील (64 किमी) की दूरी होती है।

- संचार उपग्रह – उपग्रह माइक्रोवेव के माध्यम से भी संचार करते हैं। उपग्रह अंतरिक्ष में स्थित हैं, आमतौर पर भूमध्य रेखा के ऊपर 35,400 किमी (22,000 मील) भू-समकालिक कक्षा में। ये पृथ्वी-परिक्रमा प्रणाली वॉइस, डेटा और टीवी सिग्नल प्राप्त करने और रिले करने में सक्षम हैं।

- सेल्युलर नेटवर्क कई रेडियो संचार प्रौद्योगिकियों का उपयोग करते हैं। सिस्टम कई भौगोलिक क्षेत्रों में कवर किए गए क्षेत्र को विभाजित करता है। प्रत्येक क्षेत्र को एक लो पावर ट्रांसीवर द्वारा सेवा प्रदान की जाती है।

- रेडियो और स्प्रेड स्पेक्ट्रम प्रौद्योगिकियां - वायरलेस लैन डिजिटल सेलुलर के समान उच्च-आवृत्ति रेडियो प्रौद्योगिकी का उपयोग करते हैं। वायरलेस लैन सीमित क्षेत्र में कई उपकरणों के बीच संचार को सक्षम करने के लिए स्प्रेड स्पेक्ट्रम प्रौद्योगिकी का उपयोग करते हैं। आईईईई 802.11 ओपन-स्टैंडर्ड वायरलेस रेडियो-वेव तकनीक के एक सामान्य स्वाद को परिभाषित करता है जिसे वाई-फाई के रूप में जाना जाता है।

- फ्री-स्पेस ऑप्टिकल कम्युनिकेशन संचार के लिए दृश्य या अदृश्य प्रकाश का उपयोग करता है। ज्यादातर मामलों में, लाइन-ऑफ़-विज़न प्रचार का उपयोग किया जाता है, जो संचार करने वाले उपकरणों की भौतिक स्थिति को सीमित करता है।

- रेडियो तरंगों और ऑप्टिकल माध्यमों के माध्यम से इंटरप्लेनेटरी आयामों तक इंटरनेट का विस्तार, इंटरप्लेनेटरी इंटरनेट।[29]

- एवियन कैरियर्स पर आईपी हास्यकर अप्रैल फूल का रिक्वेस्ट फॉर कमेंट्स था, जिसे RFC 1149 के रूप में जारी किया गया था। इसे वास्तविक जीवन में 2001 में लागू किया गया था।[30]

पिछले दो मामलों में बड़ी राउंड-ट्रिप देरी का समय है, जो धीमी गति से दो-तरफ़ा संचार देता है लेकिन बड़ी मात्रा में जानकारी भेजने से नहीं रोकता है (उनकी उच्च प्रवाह क्षमता हो सकती है)।

नेटवर्क नोड्स

किसी भी भौतिक संचरण मीडिया के अलावा, नेटवर्क अतिरिक्त बुनियादी सिस्टम बिल्डिंग ब्लॉक्स, जैसे नेटवर्क इंटरफ़ेस कंट्रोलर (एनआईसी), रिपीटर, हब, ब्रिज, स्विच, राउटर, मोडेम और फ़ायरवॉल से बनाए जाते हैं। किसी भी विशेष उपकरण में अक्सर कई बिल्डिंग ब्लॉक्स होते हैं और इसलिए कई कार्य कर सकते हैं।

नेटवर्क इंटरफेस

नेटवर्क इंटरफेस कंट्रोलर (एनआईसी) कंप्यूटर हार्डवेयर है जो कंप्यूटर को नेटवर्क मीडिया से जोड़ता है और निम्न-स्तरीय नेटवर्क जानकारी को संसाधित करने की क्षमता रखता है। उदाहरण के लिए, एनआईसी के पास केबल स्वीकार करने के लिए एक कनेक्टर हो सकता है, या वायरलेस ट्रांसमिशन और रिसेप्शन के लिए एरियल और संबंधित सर्किट्री हो सकती है।

ईथरनेट नेटवर्क में, प्रत्येक नेटवर्क इंटरफ़ेस कंट्रोलर के पास अद्वितीय मीडिया एक्सेस कंट्रोल (मैक) एड्रेस होता है - आमतौर पर कंट्रोलर की स्थायी मेमोरी में संग्रहीत होता है। नेटवर्क उपकरणों के बीच विवाद से बचने के लिए,इंस्टीट्यूट ऑफ़ इलेक्ट्रिकल एंड इलेक्ट्रॉनिक्स इंजीनियर्स (आईईईई) मैक पते की विशिष्टता का रखरखाव और प्रशासन करता है। ईथरनेट मैक एड्रेस का आकार छह ऑक्टेट है। एनआईसी निर्माताओं की पहचान के लिए तीन सबसे महत्वपूर्ण ओकटेट आरक्षित हैं। ये निर्माता, केवल उनके निर्दिष्ट उपसर्गों का उपयोग करते हुए, विशिष्ट रूप से उनके द्वारा उत्पादित प्रत्येक ईथरनेट इंटरफ़ेस के तीन सबसे कम महत्वपूर्ण ऑक्टेट प्रदान करते हैं।

रिपीटर और हब

रिपीटर एक इलेक्ट्रॉनिक उपकरण है जो नेटवर्क सिग्नल प्राप्त करता है, इसे अनावश्यक शोर से साफ करता है और इसे पुन: उत्पन्न करता है। सिग्नल को उच्च शक्ति स्तर पर, या बाधा के दूसरी तरफ फिर से भेजा जाता है ताकि सिग्नल बिना गिरावट के लंबी दूरी तय कर सके। अधिकांश मुड़-जोड़ी (ट्विस्टेड पेअर) ईथरनेट कॉन्फ़िगरेशन में, 100 मीटर से अधिक चलने वाली केबल के लिए पुनरावर्तक की आवश्यकता होती है। फाइबर ऑप्टिक्स के साथ, रिपीटर्स दसियों या सैकड़ों किलोमीटर दूर हो सकते हैं।

रिपीटर्स ओएसआई मॉडल की भौतिक परत पर काम करते हैं लेकिन फिर भी सिग्नल को पुन: उत्पन्न करने के लिए थोड़े समय की आवश्यकता होती है। यह प्रसार विलंब का कारण बन सकता है जो नेटवर्क प्रदर्शन को प्रभावित करता है और उचित कार्य को प्रभावित कर सकता है। नतीजतन, कई नेटवर्क आर्किटेक्चर नेटवर्क में उपयोग किए जाने वाले रिपीटर्स की संख्या को सीमित करते हैं, उदाहरण के लिए, ईथरनेट 5-4-3 नियम।

ईथरनेट रिपीटर जिसमें कई पोर्ट होते हैं, ईथरनेट हब के रूप में जाना जाता है। नेटवर्क सिग्नलों की मरम्मत और वितरण के अलावा, पुनरावर्तक हब नेटवर्क के लिए टकराव का पता लगाने और गलती को अलग करने में सहायता करता है। लैन में हब और रिपीटर्स आधुनिक नेटवर्क स्विच द्वारा काफी हद तक पुराने पड़ चुके हैं।

ब्रिज और स्विच

नेटवर्क ब्रिज और नेटवर्क स्विच हब से इस मायने में अलग हैं कि वे केवल संचार में सम्मिलित पोर्ट को फ्रेम फॉरवर्ड करते हैं जबकि हब सभी पोर्ट को फॉरवर्ड करता है।[31] ब्रिज में केवल दो पोर्ट होते हैं लेकिन स्विच को एक मल्टी-पोर्ट ब्रिज के रूप में माना जा सकता है। स्विच में सामान्य रूप से कई पोर्ट होते हैं, जो उपकरणों के लिए स्टार टोपोलॉजी की सुविधा प्रदान करते हैं और अतिरिक्त स्विच को कैस्केडिंग करते हैं।

ब्रिज और स्विच OSI मॉडल के डेटा लिंक लेयर (लेयर 2) पर काम करते हैं और सिंगल लोकल नेटवर्क बनाने के लिए दो या दो से अधिक नेटवर्क सेगमेंट के बीच ट्रैफिक को ब्रिज करते हैं। दोनों डिवाइस हैं जो प्रत्येक फ्रेम में गंतव्य मैक पते के आधार पर पोर्ट्स के बीच डेटा के फ़्रेम को अग्रेषित करते हैं।[32] वे प्राप्त फ्रेम के सोर्स एड्रेस की जांच करके और केवल आवश्यक होने पर फ्रेम को अग्रेषित करके मैक पते पर भौतिक पोर्ट्स के सहयोग को सीखते हैं। यदि कोई अज्ञात गंतव्य मैक लक्षित है, तो डिवाइस स्रोत को छोड़कर सभी पोर्ट्स के लिए अनुरोध प्रसारित करता है और उत्तर से स्थान खोजता है।

ब्रिज और स्विच नेटवर्क के कोलिज़न डोमेन को विभाजित करते हैं लेकिन ब्रॉडकास्ट डोमेन को बनाए रखते हैं। ब्रिजिंग और स्विचिंग के माध्यम से नेटवर्क विभाजन एक बड़े, भीड़भाड़ वाले नेटवर्क को छोटे, अधिक कुशल नेटवर्क के एकत्रीकरण में तोड़ने में मदद करता है।

राउटर

राउटर एक इंटरनेटवर्किंग डिवाइस है जो पैकेट में सम्मिलित एड्रेसिंग या रूटिंग जानकारी को प्रोसेस करके नेटवर्क के बीच पैकेट को फॉरवर्ड करता है। रूटिंग जानकारी को अक्सर रूटिंग टेबल के संयोजन में संसाधित किया जाता है। राउटर अपनी राउटिंग टेबल का उपयोग यह निर्धारित करने के लिए करता है कि पैकेट को कहां फॉरवर्ड करना है और इसके लिए ब्रॉडकास्टिंग पैकेट की आवश्यकता नहीं होती है जो बहुत बड़े नेटवर्क के लिए अक्षम है।

मोडेम्स

मोडेम (मॉड्यूलेटर-डीमोडुलेटर) का उपयोग नेटवर्क नोड्स को तार के माध्यम से जोड़ने के लिए किया जाता है जो मूल रूप से डिजिटल नेटवर्क ट्रैफ़िक या वायरलेस के लिए डिज़ाइन नहीं किया गया है। ऐसा करने के लिए एक या अधिक वाहक संकेतों को डिजिटल सिग्नल द्वारा एक एनालॉग सिग्नल उत्पन्न करने के लिए संशोधित किया जाता है जिसे ट्रांसमिशन के लिए आवश्यक गुण देने के लिए तैयार किया जा सकता है। प्रारंभिक मोडेम संशोधित ऑडियो सिग्नल मानक वॉयस टेलीफोन लाइन पर भेजे जाते थे। डिजिटल सब्सक्राइबर लाइन प्रौद्योगिकी और डॉक्सिस (DOCSIS) प्रौद्योगिकी का उपयोग कर केबल टेलीविजन सिस्टम का उपयोग करते हुए मोडेम का अभी भी आमतौर पर टेलीफोन लाइनों के लिए उपयोग किया जाता है।

फ़ायरवॉल

फ़ायरवॉल नेटवर्क सुरक्षा और एक्सेस नियमों को नियंत्रित करने के लिए एक नेटवर्क डिवाइस या सॉफ़्टवेयर है। फ़ायरवॉल को सुरक्षित आंतरिक नेटवर्क और इंटरनेट जैसे संभावित असुरक्षित बाहरी नेटवर्क के बीच कनेक्शन में डाला जाता है। फ़ायरवॉल आमतौर पर अपरिचित स्रोतों से पहुंच अनुरोधों को अस्वीकार करने के लिए कॉन्फ़िगर किए जाते हैं जबकि मान्यता प्राप्त लोगों से कार्रवाई की अनुमति देते हैं। नेटवर्क सुरक्षा में फायरवॉल की महत्वपूर्ण भूमिका साइबर हमलों में निरंतर वृद्धि के समानांतर बढ़ती है।

संचार (कम्युनिकेशन) प्रोटोकॉल

संचार प्रोटोकॉल एक नेटवर्क पर सूचनाओं के आदान-प्रदान के लिए नियमों का समूह है। संचार प्रोटोकॉल में विभिन्न विशेषताएं हैं। वे कनेक्शन-उन्मुख या कनेक्शन रहित हो सकते हैं, वे सर्किट मोड या पैकेट स्विचिंग का उपयोग कर सकते हैं, और वे पदानुक्रमिक एड्रेसिंग या फ्लैट एड्रेसिंग का उपयोग कर सकते हैं।

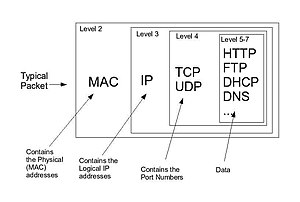

प्रोटोकॉल स्टैक में, जिसे अक्सर OSI मॉडल के अनुसार निर्मित किया जाता है, संचार कार्यों को प्रोटोकॉल परतों में विभाजित किया जाता है, जहाँ प्रत्येक परत अपने नीचे की परत की सेवाओं का लाभ उठाती है जब तक कि सबसे निचली परत मीडिया में सूचना भेजने वाले हार्डवेयर को नियंत्रित नहीं करती है। कंप्यूटर नेटवर्किंग के क्षेत्र में प्रोटोकॉल लेयरिंग का उपयोग सर्वव्यापी है। प्रोटोकॉल स्टैक का एक महत्वपूर्ण उदाहरण एचटीटीपी (HTTP) (वर्ल्ड वाइड वेब प्रोटोकॉल) है जो आईईईई 802.11 (वाई-फाई प्रोटोकॉल) पर आईपी (इंटरनेट प्रोटोकॉल) पर टीसीपी पर चल रहा है। इस स्टैक का उपयोग वायरलेस राउटर और घरेलू उपयोगकर्ता के निजी कंप्यूटर के बीच तब किया जाता है जब उपयोगकर्ता वेब पर सर्फिंग कर रहा होता है।

संचार के कई प्रोटोकॉल हैं, जिनमें से कुछ का वर्णन नीचे किया गया है।

सामान्य प्रोटोकॉल

इंटरनेट प्रोटोकॉल सूट

इंटरनेट प्रोटोकॉल सूट, जिसे टीसीपी/आईपी भी कहा जाता है, सभी आधुनिक नेटवर्किंग की नींव है। यह इंटरनेट प्रोटोकॉल (आईपी) का उपयोग करके डेटाग्राम ट्रांसमिशन द्वारा ट्रैवर्स किए गए एक अंतर्निहित अविश्वसनीय नेटवर्क पर कनेक्शन-रहित और कनेक्शन-उन्मुख सेवाएं प्रदान करता है। इसके मूल में, प्रोटोकॉल सूट IPv4 (IPv4) और IPv6 के लिए एड्रेसिंग, आइडेंटिफिकेशन और रूटिंग स्पेसिफिकेशंस को परिभाषित करता है, प्रोटोकॉल की अगली पीढ़ी बहुत अधिक एड्रेसिंग क्षमता के साथ। इंटरनेट प्रोटोकॉल सूट इंटरनेट के लिए प्रोटोकॉल का परिभाषित सेट है।[33]

आईईईई 802

आईईईई 802 आईईईई मानकों का एक परिवार है जो स्थानीय क्षेत्र नेटवर्क और महानगरीय क्षेत्र नेटवर्क से संबंधित है। संपूर्ण IEEE 802 प्रोटोकॉल सुइट नेटवर्किंग क्षमताओं का विविध सेट प्रदान करता है। प्रोटोकॉल में फ्लैट एड्रेसिंग स्कीम होती है। वे ज्यादातर OSI मॉडल के लेयर 1 और 2 पर काम करते हैं।

उदाहरण के लिए, MAC ब्रिजिंग (IEEE 802.1D) स्पैनिंग ट्री प्रोटोकॉल का उपयोग करके ईथरनेट पैकेट के रूटिंग से संबंधित है। IEEE 802.1Q VLANs का वर्णन करता है, और IEEE 802.1X पोर्ट-आधारित नेटवर्क एक्सेस कंट्रोल प्रोटोकॉल को परिभाषित करता है, जो VLANs[34] में उपयोग किए जाने वाले प्रमाणीकरण तंत्रों के लिए आधार बनाता है (लेकिन यह WLANs[35] में भी पाया जाता है) - यह क्या है घरेलू उपयोगकर्ता देखता है कि उपयोगकर्ता को "वायरलेस एक्सेस कीज़" कब दर्ज करनी है।

ईथरनेट

इथरनेट वायर्ड लैन में प्रयुक्त प्रौद्योगिकियों का एक परिवार है। इसे इंस्टीट्यूट ऑफ इलेक्ट्रिकल एंड इलेक्ट्रॉनिक्स इंजीनियर्स द्वारा प्रकाशित आईईईई 802.3 नामक मानकों के एक सेट द्वारा वर्णित किया गया है।

वायरलेस लैन

आईईईई 802.11 मानकों पर आधारित वायरलेस लैन, जिसे व्यापक रूप से डब्ल्यूलैन या वाई - फाई के रूप में भी जाना जाता है, आज घरेलू उपयोगकर्ताओं के लिए शायद आईईईई 802 प्रोटोकॉल परिवार का सबसे प्रसिद्ध सदस्य है। आईईईई 802.11 वायर्ड ईथरनेट के साथ कई गुणों को साझा करता है।

सोनेट/एसडीएच

सिंक्रोनस ऑप्टिकल नेटवर्किंग (सोनेट) और सिंक्रोनस डिजिटल पदानुक्रम (एसडीएच) मानकीकृत मल्टीप्लेक्सिंग प्रोटोकॉल हैं जो लेजर का उपयोग करके ऑप्टिकल फाइबर पर कई डिजिटल बिट स्ट्रीम स्थानांतरित करते हैं। वे मूल रूप से सर्किट-मोड संचार को विभिन्न स्रोतों से ट्रांसपोर्ट के लिए डिज़ाइन किए गए थे, मुख्य रूप से सर्किट-स्विच्ड डिजिटल टेलीफोनी का समर्थन करने के लिए। हालाँकि, इसकी प्रोटोकॉल तटस्थता और परिवहन-उन्मुख सुविधाओं के कारण, सोनेट/एसडीएच भी एसिंक्रोनस ट्रांसफर मोड (एटीएम) फ़्रेमों के ट्रांसपोर्टिंग के लिए स्पष्ट था।

एसिंक्रोनस ट्रांसफर मोड

एसिंक्रोनस ट्रांसफर मोड (एटीएम) दूरसंचार नेटवर्क के लिए स्विचिंग तकनीक है। यह एसिंक्रोनस टाइम-डिवीजन मल्टीप्लेक्सिंग का उपयोग करता है और डेटा को छोटे, निश्चित आकार के सेल में एन्कोड करता है। यह अन्य प्रोटोकॉल जैसे कि इंटरनेट प्रोटोकॉल सूट या ईथरनेट से भिन्न है जो चर-आकार के पैकेट या फ्रेम का उपयोग करते हैं। एटीएम में सर्किट और पैकेट-स्विच्ड नेटवर्किंग दोनों के साथ समानता है। यह इसे ऐसे नेटवर्क के लिए अच्छा विकल्प बनाता है जिसे पारंपरिक उच्च-थ्रूपुट डेटा ट्रैफ़िक और रीयल-टाइम, कम-विलंबता सामग्री जैसे आवाज़ और वीडियो दोनों को संभालना चाहिए। एटीएम कनेक्शन-उन्मुख मॉडल का उपयोग करता है जिसमें वास्तविक डेटा विनिमय शुरू होने से पहले दो समापन बिंदुओं के बीच वर्चुअल सर्किट स्थापित किया जाना चाहिए।

एटीएम अभी भी अंतिम मील (दूरसंचार) में भूमिका निभाता है, जो इंटरनेट सेवा प्रदाता और घरेलू उपयोगकर्ता के बीच का संबंध है।[36][needs update]

सेलुलर मानक

ग्लोबल सिस्टम फॉर मोबाइल कम्युनिकेशंस (जीएसएम), जनरल पैकेट रेडियो सर्विस (जीपीआरएस), सीडीएमएवन (cdmaOne), सीडीएमए2000, इवोल्यूशन-डेटा ऑप्टिमाइज्ड(ईवी-डीओ), जीएसएम इवोल्यूशन के लिए बढ़ी हुई डेटा दरें (एज) सहित कई अलग-अलग डिजिटल सेलुलर मानक हैं। ), यूनिवर्सल मोबाइल दूरसंचार प्रणाली (यूएमटीएस), डिजिटल वर्धित ताररहित दूरसंचार (डीईसीटी), डिजिटल एएमपीएस (आईएस-136/टीडीएमए), और एकीकृत डिजिटल वर्धित नेटवर्क (आईडीईएन)।[37]

रूटिंग

रूटिंग नेटवर्क ट्रैफ़िक ले जाने के लिए नेटवर्क पथों के चयन की प्रक्रिया है। सर्किट-स्विचिंग नेटवर्क और पैकेट-स्विच्ड नेटवर्क सहित कई प्रकार के नेटवर्क के लिए रूटिंग की जाती है।

रूटिंग नेटवर्क ट्रैफ़िक ले जाने के लिए नेटवर्क पथों के चयन की प्रक्रिया है। सर्किट-स्विचिंग नेटवर्क और पैकेट-स्विच्ड नेटवर्क सहित कई प्रकार के नेटवर्क के लिए रूटिंग की जाती है।

पैकेट-स्विच्ड नेटवर्क में, रूटिंग प्रोटोकॉल इंटरमीडिएट नोड्स के माध्यम से डायरेक्ट पैकेट फॉरवर्डिंग करते हैं। इंटरमीडिएट नोड्स आमतौर पर नेटवर्क किए गए हार्डवेयर डिवाइस होते हैं जैसे राउटर, ब्रिज, गेटवे, फायरवॉल या स्विच। सामान्य-उद्देश्य वाले कंप्यूटर भी पैकेट को अग्रेषित कर सकते हैं और रूटिंग कर सकते हैं, हालांकि विशेष हार्डवेयर की कमी के कारण वे सीमित प्रदर्शन दे सकते हैं। रूटिंग प्रक्रिया राउटिंग टेबल के आधार पर अग्रेषण को निर्देशित करती है, जो विभिन्न नेटवर्क गंतव्यों के मार्गों का रिकॉर्ड बनाए रखती है। अधिकांश रूटिंग एल्गोरिदम एक समय में केवल एक नेटवर्क पथ का उपयोग करते हैं। मल्टीपाथ रूटिंग तकनीक कई वैकल्पिक पथों के उपयोग को सक्षम करती है।

रूटिंग को इसकी धारणा में ब्रिजिंग से अलग किया जा सकता है कि नेटवर्क पते संरचित हैं और समान पते नेटवर्क के भीतर निकटता का संकेत देते हैं। संरचित पते उपकरणों के समूह के मार्ग का प्रतिनिधित्व करने के लिए एकल रूटिंग तालिका प्रविष्टि की अनुमति देते हैं। बड़े नेटवर्क में, राउटर द्वारा उपयोग किया जाने वाला स्ट्रक्चर्ड एड्रेसिंग ब्रिजिंग द्वारा उपयोग किए जाने वाले अनस्ट्रक्चर्ड एड्रेसिंग से बेहतर प्रदर्शन करता है। इंटरनेट पर स्ट्रक्चर्ड आईपी एड्रेस का इस्तेमाल होता है। असंरचित मैक पते ईथरनेट और समान स्थानीय क्षेत्र नेटवर्क पर ब्रिजिंग के लिए उपयोग किए जाते हैं।

भौगोलिक पैमाना (जियोग्राफिक स्केल)

| Computer network types by scale |

|---|

|

नेटवर्क को कई गुणों या सुविधाओं से पहचाना जा सकता है, जैसे कि भौतिक क्षमता, संगठनात्मक उद्देश्य, उपयोगकर्ता प्राधिकरण, एक्सेस अधिकार और अन्य विशिष्ट वर्गीकरण विधि भौतिक विस्तार या भौगोलिक पैमाने की है।

नैनोस्केल नेटवर्क

नैनोस्केल नेटवर्क में संदेश वाहक सहित नैनोस्केल पर लागू किए गए प्रमुख घटक होते हैं, और भौतिक सिद्धांतों का लाभ उठाते हैं जो मैक्रोस्केल संचार तंत्र से भिन्न होते हैं। नैनोस्केल संचार बहुत छोटे सेंसरों और एक्चुएटर्स जैसे कि जैविक प्रणालियों में पाए जाने वाले संचार का विस्तार करता है और ऐसे वातावरण में भी काम करता है जो अन्य संचार तकनीकों के लिए बहुत कठोर होगा।[38]

पर्सनल एरिया नेटवर्क

पर्सनल एरिया नेटवर्क (पैन) एक कंप्यूटर नेटवर्क है जिसका उपयोग कंप्यूटर और विभिन्न सूचना तकनीकी उपकरणों के बीच संचार के लिए व्यक्ति के पास किया जाता है। पैन में उपयोग किए जाने वाले उपकरणों के कुछ उदाहरण पर्सनल कंप्यूटर, प्रिंटर, फैक्स मशीन, टेलीफोन, पीडीए, स्कैनर और वीडियो गेम कंसोल हैं। पैन में वायर्ड और वायरलेस डिवाइस सम्मिलित हो सकते हैं। पैन की पहुंच आमतौर पर 10 मीटर तक होती है।[39] वायर्ड पैन आमतौर पर यूएसबी और फायरवायर कनेक्शन के साथ बनाया जाता है जबकि ब्लूटूथ और इन्फ्रारेड संचार जैसी तकनीकें आमतौर पर वायरलेस पैन बनाती हैं।

लोकल एरिया नेटवर्क

लोकल एरिया नेटवर्क (लैन) ऐसा नेटवर्क है जो कंप्यूटर और उपकरणों को एक सीमित भौगोलिक क्षेत्र जैसे कि घर, स्कूल, कार्यालय भवन, या इमारतों के निकट स्थित समूह में जोड़ता है। वायर्ड लैन आमतौर पर ईथरनेट तकनीक पर आधारित होते हैं। आईटीयू-टी जी.एच.एन जैसी अन्य नेटवर्किंग प्रौद्योगिकियां मौजूदा वायरिंग, जैसे समाक्षीय केबल, टेलीफोन लाइन और पावर लाइन का उपयोग करके वायर्ड लैनबनाने का एक तरीका भी प्रदान करती हैं।[40]

राउटर का उपयोग करके लैन को एक विस्तृत क्षेत्र नेटवर्क (वैन) से जोड़ा जा सकता है। वैन के विपरीत लैन की परिभाषित विशेषताओं में उच्च डेटा अंतरण दर, सीमित भौगोलिक सीमा और कनेक्टिविटी प्रदान करने के लिए लीज्ड लाइनों पर निर्भरता की कमी सम्मिलित है।[citation needed] वर्तमान ईथरनेट या अन्य आईईईई 802.3 लैन प्रौद्योगिकियां डेटा ट्रांसफर पर काम करती हैं। 2010 में आईईईई द्वारा मानकीकृत 100 जीबीपीएस [41] तक और उससे अधिक की दरें है।

होम एरिया नेटवर्क

होम एरिया नेटवर्क (एचएएन) आवासीय लैन है जिसका उपयोग समान्तयः घर में तैनात डिजिटल उपकरणों के बीच संचार के लिए किया जाता है, आमतौर पर कुछ व्यक्तिगत कंप्यूटर और सहायक उपकरण, जैसे प्रिंटर और मोबाइल कंप्यूटिंग डिवाइस आदि। एक महत्वपूर्ण कार्य इंटरनेट एक्सेस का साझाकरण है, अक्सर केबल इंटरनेट एक्सेस या डिजिटल सब्सक्राइबर लाइन (डीएसएल) प्रदाता के माध्यम से एक ब्रॉडबैंड सेवा है ।

स्टोरेज एरिया नेटवर्क

स्टोरेज एरिया नेटवर्क (सैन) समर्पित नेटवर्क है जो समेकित, ब्लॉक-स्तरीय डेटा स्टोरेज तक पहुंच प्रदान करता है। सैन का उपयोग मुख्य रूप से स्टोरेज डिवाइस बनाने के लिए किया जाता है, जैसे कि डिस्क एरेज़, टेप लाइब्रेरी और ऑप्टिकल ज्यूकबॉक्स, सर्वर के लिए सुलभ ताकि स्टोरेज ऑपरेटिंग सिस्टम से स्थानीय रूप से जुड़े डिवाइस के रूप में दिखाई दे। सैन के पास आमतौर पर भंडारण उपकरणों का अपना नेटवर्क होता है जो आमतौर पर अन्य उपकरणों द्वारा स्थानीय क्षेत्र नेटवर्क के माध्यम से उपलब्ध नहीं होता है। सैन की लागत और जटिलता 2000 के दशक की शुरुआत में उन स्तरों तक गिर गई, जो उद्यम और छोटे से मध्यम आकार के व्यावसायिक वातावरण दोनों में व्यापक अपनाने की अनुमति देते हैं।[citation needed]

कैम्पस एरिया नेटवर्क

एक कैंपस एरिया नेटवर्क (कैन) एक सीमित भौगोलिक क्षेत्र के भीतर लैन के इंटरकनेक्शन से बना है। नेटवर्किंग उपकरण (स्विच, राउटर) और ट्रांसमिशन मीडिया (ऑप्टिकल फाइबर, कैट5 केबलिंग, आदि) लगभग पूरी तरह से परिसर के किरायेदार या मालिक (उद्यम, विश्वविद्यालय, सरकार, आदि) के स्वामित्व में हैं।

उदाहरण के लिए, एक विश्वविद्यालय कैंपस नेटवर्क अकादमिक कॉलेजों या विभागों, पुस्तकालय और छात्र निवास हॉल को जोड़ने के लिए विभिन्न परिसर भवनों को जोड़ने की संभावना है।

बैकबोन नेटवर्क

बैकबोन नेटवर्क एक कंप्यूटर नेटवर्क इन्फ्रास्ट्रक्चर का हिस्सा है जो विभिन्न लैन या सबनेटवर्क के बीच सूचना के आदान-प्रदान के लिए मार्ग प्रदान करता है। बैकबोन ही इमारत के भीतर, विभिन्न इमारतों में, या विस्तृत क्षेत्र में विविध नेटवर्क को एक साथ जोड़ सकता है। नेटवर्क बैकबोन डिजाइन करते समय, नेटवर्क प्रदर्शन और नेटवर्क कंजेशन को ध्यान में रखना महत्वपूर्ण कारक हैं। समान्तयः, बैकबोन नेटवर्क की क्षमता इससे जुड़े अलग-अलग नेटवर्क की तुलना में अधिक होती है।

उदाहरण के लिए, बड़ी कंपनी दुनिया भर में स्थित विभागों को जोड़ने के लिए बैकबोन नेटवर्क लागू कर सकती है। विभागीय नेटवर्क को एक साथ जोड़ने वाले उपकरण नेटवर्क बैकबोन का गठन करते हैं। बैकबोन नेटवर्क का अन्य उदाहरण इंटरनेट बैकबोन है, जो फाइबर-ऑप्टिक केबल और ऑप्टिकल नेटवर्किंग की एक विशाल वैश्विक प्रणाली है, जो वाइड एरिया नेटवर्क (डब्ल्यूएएन), मेट्रो, क्षेत्रीय, राष्ट्रीय और ट्रांसोसेनिक नेटवर्क के बीच बड़ी मात्रा में डेटा ले जाती है।

मेट्रोपॉलिटन एरिया नेटवर्क

मेट्रोपॉलिटन एरिया नेटवर्क (मैन) एक बड़ा कंप्यूटर नेटवर्क है जो महानगरीय क्षेत्र के आकार के भौगोलिक क्षेत्र में उपयोगकर्ताओं को कंप्यूटर संसाधनों से जोड़ता है।

वाइड एरिया नेटवर्क

वाइड एरिया नेटवर्क (वैन) एक कंप्यूटर नेटवर्क है जो बड़े भौगोलिक क्षेत्र जैसे शहर, या देश को कवर करता है, या यहां तक कि अंतरमहाद्वीपीय दूरी तक फैला हुआ है। वैन संचार चैनल का उपयोग करता है जो कई प्रकार के मीडिया जैसे टेलीफोन लाइन, केबल और एयरवेव को जोड़ता है। वैन अक्सर टेलीफ़ोन कंपनियों जैसे सामान्य वाहकों द्वारा प्रदान की जाने वाली संचारण सुविधाओं का उपयोग करता है। वैन प्रौद्योगिकियां आमतौर पर ओएसआई मॉडल की निचली तीन परतों पर काम करती हैं: भौतिक परत, डेटा लिंक परत और नेटवर्क लेयर है।

एंटरप्राइज़ प्राइवेट नेटवर्क

एंटरप्राइज़ प्राइवेट नेटवर्क ऐसा नेटवर्क है जिसे एकल संगठन अपने कार्यालय स्थानों (जैसे, उत्पादन स्थलों, प्रधान कार्यालयों, दूरस्थ कार्यालयों, दुकानों) को आपस में जोड़ने के लिए बनाता है ताकि वे कंप्यूटर संसाधनों को साझा कर सकें।

वर्चुअल प्राइवेट नेटवर्क

वर्चुअल प्राइवेट नेटवर्क (वीपीएन) एक ओवरले नेटवर्क है जिसमें नोड्स के बीच कुछ लिंक भौतिक तारों के बजाय कुछ बड़े नेटवर्क (जैसे, इंटरनेट) में खुले कनेक्शन या वर्चुअल सर्किट द्वारा ले जाए जाते हैं। ऐसा कहा जाता है कि वर्चुअल नेटवर्क के डेटा लिंक लेयर प्रोटोकॉल को बड़े नेटवर्क के माध्यम से टनल किया जाता है। सामान्य एप्लिकेशन सार्वजनिक इंटरनेट के माध्यम से सुरक्षित संचार है, लेकिन वीपीएन के लिए प्रमाणीकरण या सामग्री एन्क्रिप्शन जैसी स्पष्ट सुरक्षा सुविधाओं की आवश्यकता नहीं है। वीपीएन, उदाहरण के लिए, अंतर्निहित नेटवर्क पर मजबूत सुरक्षा सुविधाओं के साथ विभिन्न उपयोगकर्ता समुदायों के ट्रैफ़िक को अलग करने के लिए उपयोग किया जा सकता है।

वीपीएन का सर्वोत्तम प्रयास प्रदर्शन हो सकता है या वीपीएन ग्राहक और वीपीएन सेवा प्रदाता के बीच एक परिभाषित सेवा स्तर समझौता (एसएलए) हो सकता है। समान्तयः, वीपीएन में पॉइंट-टू-पॉइंट की तुलना में अधिक जटिल टोपोलॉजी होती है।

ग्लोबल एरिया नेटवर्क

ग्लोबल एरिया नेटवर्क (जैन) ऐसा नेटवर्क है जिसका उपयोग मनमानी संख्या में वायरलेस लैन , उपग्रह कवरेज क्षेत्रों आदि में मोबाइल का समर्थन करने के लिए किया जाता है। मोबाइल संचार में प्रमुख चुनौती एक स्थानीय कवरेज क्षेत्र से दूसरे तक उपयोगकर्ता संचार को सौंपना है। आईईईई प्रोजेक्ट 802 में, इसमें टेरेस्ट्रियल वायरलेस लैन का क्रम सम्मिलित है।[42]

संगठनात्मक कार्यक्षेत्र

नेटवर्क आमतौर पर उन संगठनों द्वारा प्रबंधित किए जाते हैं जो उनके मालिक हैं। निजी एंटरप्राइज़ नेटवर्क इंट्रानेट और एक्स्ट्रानेट के संयोजन का उपयोग कर सकते हैं। वे इंटरनेट तक नेटवर्क पहुंच भी प्रदान कर सकते हैं, जिसका कोई एकल स्वामी नहीं है और वस्तुतः असीमित ग्लोबल कनेक्टिविटी की अनुमति देता है।

इंट्रानेट

इंट्रानेट नेटवर्क का एक सेट है जो प्रशासनिक इकाई के नियंत्रण में है। इंट्रानेट आईपी प्रोटोकॉल और आईपी आधारित टूल्स जैसे वेब ब्राउजर और फाइल ट्रांसफर एप्लिकेशन का उपयोग करता है। प्रशासनिक संस्था इंट्रानेट के उपयोग को अपने अधिकृत उपयोगकर्ताओं तक सीमित करती है। आमतौर पर, इंट्रानेट संगठन का आंतरिक लैन होता है। बड़े इंट्रानेट में आमतौर पर कम से कम वेब सर्वर होता है जो उपयोगकर्ताओं को संगठनात्मक जानकारी प्रदान करता है। लोकल एरिया नेटवर्क पर राउटर के पीछे एक इंट्रानेट भी कुछ है।

एक्स्ट्रानेट

एक्स्ट्रानेट एक ऐसा नेटवर्क है जो संगठन के प्रशासनिक नियंत्रण में भी है लेकिन एक विशिष्ट बाहरी नेटवर्क के लिए सीमित कनेक्शन का समर्थन करता है। उदाहरण के लिए, संगठन अपने व्यापार भागीदारों या ग्राहकों के साथ डेटा साझा करने के लिए अपने इंट्रानेट के कुछ पहलुओं तक पहुंच प्रदान कर सकता है। सुरक्षा के दृष्टिकोण से इन अन्य संस्थाओं पर भरोसा करना जरूरी नहीं है। एक्स्ट्रानेट से नेटवर्क कनेक्शन अक्सर होता है, लेकिन हमेशा नहीं, वैन तकनीक के माध्यम से कार्यान्वित किया जाता है।

इंटरनेट

इंटरनेटवर्क कई अलग-अलग प्रकार के कंप्यूटर नेटवर्क का कनेक्शन है, जो अलग-अलग नेटवर्किंग सॉफ़्टवेयर के शीर्ष पर लेयरिंग करके और राउटर का उपयोग करके उन्हें एक साथ जोड़कर एकल कंप्यूटर नेटवर्क बनाता है।

इंटरनेट इंटरनेटवर्क का सबसे बड़ा उदाहरण है। यह आपस में जुड़े सरकारी, शैक्षणिक, कॉर्पोरेट, सार्वजनिक और निजी कंप्यूटर नेटवर्क की एक वैश्विक प्रणाली है। यह इंटरनेट प्रोटोकॉल सूट की नेटवर्किंग तकनीकों पर आधारित है। यह संयुक्त राज्य अमेरिका के रक्षा विभाग के डीएआरपीए द्वारा विकसित उन्नत अनुसंधान परियोजना एजेंसी नेटवर्क अरपानेट (ARPANET) का उत्तराधिकारी है। वर्ल्ड वाइड वेब (डब्ल्यूडब्ल्यूडब्ल्यू), इंटरनेट ऑफ थिंग्स, वीडियो ट्रांसफर और सूचना सेवाओं की एक विस्तृत श्रृंखला को सक्षम करने के लिए इंटरनेट कॉपर संचार और ऑप्टिकल नेटवर्किंग रीढ़ का उपयोग करता है।

इंटरनेट पर प्रतिभागियों ने कई सौ प्रलेखित, और अक्सर मानकीकृत, इंटरनेट प्रोटोकॉल सूट के साथ संगत प्रोटोकॉल और एक एड्रेसिंग सिस्टम (आईपी पते) के तरीकों की विविध सरणी का उपयोग किया है, जो इंटरनेट असाइन किए गए नंबर प्राधिकरण और एड्रेस रजिस्ट्रियों द्वारा प्रशासित है। सेवा प्रदाता और बड़े उद्यम बॉर्डर गेटवे प्रोटोकॉल (बीजीपी) के माध्यम से अपने एड्रेस स्पेस की पहुंच के बारे में सूचनाओं का आदान-प्रदान करते हैं, जिससे ट्रांसमिशन पथों का अनावश्यक विश्वव्यापी जाल बनता है।

डार्कनेट

डार्कनेट एक ओवरले नेटवर्क है, जो आमतौर पर इंटरनेट पर चल रहा है, जो केवल विशेष सॉफ्टवेयर के माध्यम से ही एक्सेस किया जा सकता है। डार्कनेट एक अज्ञात नेटवर्क है जहां गैर-मानक प्रोटोकॉल और पोर्ट का उपयोग करके केवल विश्वसनीय साथियों के बीच कनेक्शन बनाए जाते हैं - कभी-कभी "मित्र" (F2F)[43] कहा जाता है।

डार्कनेट अन्य वितरित पीयर-टू-पीयर नेटवर्क से अलग हैं क्योंकि साझा करना गुमनाम है (अर्थात्, आईपी पते सार्वजनिक रूप से साझा नहीं किए जाते हैं), और इसलिए उपयोगकर्ता सरकारी या कॉर्पोरेट हस्तक्षेप के डर से कम से कम संवाद कर सकते हैं।[44]

नेटवर्क सर्विस

नेटवर्क सर्विस एक कंप्यूटर नेटवर्क पर सर्वर द्वारा होस्ट किए गए अनुप्रयोग हैं, नेटवर्क के सदस्यों या उपयोगकर्ताओं के लिए सेवा (सिस्टम आर्किटेक्चर) के लिए, या नेटवर्क को स्वयं संचालित करने में मदद करने के लिए।

वर्ल्ड वाइड वेब, ईमेल,[45] मुद्रण और वितरित फाइल सिस्टम प्रसिद्ध नेटवर्क सेवाओं के उदाहरण हैं। डीएनएस(डॉमेन नाम सिस्टम) जैसी नेटवर्क सेवाएं इंटरनेट प्रोटोकॉल और मैक एड्रेस के लिए नाम देती हैं (लोग nm.lan जैसे नामों को 210.121.67.18 जैसी संख्याओं से बेहतर याद रखते हैं),[46] और डाइनामिक होस्ट कॉन्फिगरेशन प्रोटोकॉल यह सुनिश्चित करने के लिए कि नेटवर्क पर उपकरण का एक वैध आईपी एड्रेस है।[47]

सेवाएँ आमतौर पर एक प्रोटोकॉल (कंप्यूटिंग) पर आधारित होती हैं जो उस नेटवर्क सेवा के क्लाइंट और सर्वर के बीच संदेशों के प्रारूप और अनुक्रमण को परिभाषित करती हैं।

नेटवर्क प्रदर्शन

बैंडविड्थ

बिट/एस में बैंडविड्थ खपत बैंडविड्थ को संदर्भित कर सकता है, जो प्राप्त थ्रूपुट या गुडपुट के अनुरूप है, यानी संचार पथ के माध्यम से सफल डेटा ट्रांसफर की औसत दर। बैंडविड्थ आकार देने, बैंडविड्थ प्रबंधन, बैंडविड्थ थ्रॉटलिंग, बैंडविड्थ कैप, बैंडविड्थ आवंटन (उदाहरण के लिए बैंडविड्थ आवंटन प्रोटोकॉल और गतिशील बैंडविड्थ आवंटन) आदि जैसी तकनीकों से थ्रूपुट प्रभावित होता है। बिट स्ट्रीम की बैंडविड्थ हर्ट्ज़ में औसत खपत सिग्नल बैंडविड्थ को आकार देना समानुपाती होती है। (बिट स्ट्रीम का प्रतिनिधित्व करने वाले एनालॉग सिग्नल की औसत वर्णक्रमीय बैंडविड्थ) अध्ययन किए गए समय अंतराल के दौरान।

नेटवर्क विलंब

नेटवर्क डिले एक दूरसंचार नेटवर्क की डिजाइन और प्रदर्शन विशेषता है। यह संचार समापन बिंदु से दूसरे तक नेटवर्क में यात्रा करने के लिए कुछ डेटा के लिए विलंबता (अभियांत्रिकी) निर्दिष्ट करता है। यह आमतौर पर एक सेकंड के गुणकों या अंशों में मापा जाता है। संचार समापन बिंदुओं की विशिष्ट जोड़ी के स्थान के आधार पर विलंब थोड़ा भिन्न हो सकता है। इंजीनियर आमतौर पर अधिकतम और औसत देरी दोनों की रिपोर्ट करते हैं, और वे देरी को कई भागों में विभाजित करते हैं:

- प्रोसेसिंग डिले – पैकेट हेडर को प्रोसेस करने में राउटर को लगने वाला समय।

- क्यूइंग डिले – समय पैकेट रूटिंग कतारों में खर्च करता है।

- ट्रांसमिशन डिले – पैकेट के बिट्स को लिंक पर धकेलने में लगने वाला समय।

- प्रोपगेशन डिले – मीडिया के माध्यम से प्रचार करने के लिए एक संकेत के लिए समय।

डेटा लिंक के माध्यम से क्रमिक रूप से एक पैकेट को डेटा ट्रांसमिशन में लगने वाले समय के कारण सिग्नल द्वारा निश्चित न्यूनतम स्तर की देरी का अनुभव होता है। यह विलंब नेटवर्क संकुलन के कारण देरी के अधिक चर स्तरों द्वारा बढ़ाया जाता है। आईपी नेटवर्क देरी कुछ मिलीसेकंड से लेकर कई सौ मिलीसेकंड तक हो सकती है।

सेवा की गुणवत्ता

स्थापना आवश्यकताओं के आधार पर, नेटवर्क प्रदर्शन को आमतौर पर दूरसंचार उत्पाद की सेवा की गुणवत्ता से मापा जाता है। इसे प्रभावित करने वाले पैरामीटर में समान्तयः थ्रूपुट, जिटर, बिट त्रुटि दर और विलंबता सम्मिलित हो सकती है।

निम्न सूची सर्किट-स्विच्ड नेटवर्क और एक प्रकार के पैकेट-स्विच्ड नेटवर्क के लिए नेटवर्क प्रदर्शन उपायों का उदाहरण देती है, अर्थात। एटीएम:

- सर्किट-स्विच्ड नेटवर्क: सर्किट बदलना नेटवर्क में, नेटवर्क प्रदर्शन सेवा के ग्रेड का पर्याय है। अस्वीकृत कॉलों की संख्या इस बात का माप है कि भारी ट्रैफ़िक भार के तहत नेटवर्क कितना अच्छा प्रदर्शन कर रहा है।[48] अन्य प्रकार के प्रदर्शन उपायों में शोर और प्रतिध्वनि का स्तर सम्मिलित हो सकता है।

- एटीएम: एसिंक्रोनस ट्रांसफर मोड (एटीएम) नेटवर्क में, प्रदर्शन को लाइन दर, सेवा की गुणवत्ता (क्यूओएस), डेटा थ्रूपुट, कनेक्ट टाइम, स्थिरता, प्रौद्योगिकी, मॉडुलन तकनीक और मॉडेम संवर्द्धन द्वारा मापा जा सकता है।[49][verification needed][full citation needed]

नेटवर्क के प्रदर्शन को मापने के कई तरीके हैं, क्योंकि प्रत्येक नेटवर्क प्रकृति और डिज़ाइन में भिन्न होता है। प्रदर्शन को मापने के बजाय मॉडल भी बनाया जा सकता है। उदाहरण के लिए, स्टेट डायग्राम का उपयोग अक्सर सर्किट-स्विच्ड नेटवर्क में कतारबद्ध प्रदर्शन को मॉडल करने के लिए किया जाता है। नेटवर्क योजनाकार इन आरेखों का उपयोग यह विश्लेषण करने के लिए करता है कि नेटवर्क प्रत्येक राज्य में कैसा प्रदर्शन करता है, यह सुनिश्चित करता है कि नेटवर्क को इष्टतम रूप से डिज़ाइन किया गया है।[50]

नेटवर्क कंजेशन

नेटवर्क कंजेशन तब होता है जब एक लिंक या नोड को इसके लिए रेट किए जाने से अधिक डेटा लोड के अधीन किया जाता है, जिसके परिणामस्वरूप इसकी सेवा की गुणवत्ता में गिरावट आती है। जब नेटवर्क भीड़भाड़ वाले होते हैं और कतारें बहुत अधिक भर जाती हैं, तो पैकेटों को छोड़ना पड़ता है, और इसलिए नेटवर्क पुन: प्रसारण पर निर्भर होते हैं। भीड़ के विशिष्ट प्रभावों में कतार में देरी, पैकेट हानि या नए कनेक्शनों की अवरुद्ध संभावना सम्मिलित है। इन बाद के दो का परिणाम यह है कि प्रस्तावित भार में वृद्धिशील वृद्धि या तो नेटवर्क थ्रूपुट में केवल छोटी वृद्धि या नेटवर्क थ्रूपुट में कमी की ओर ले जाती है।

नेटवर्क प्रोटोकॉल जो पैकेट नुकसान की भरपाई के लिए आक्रामक रीट्रांसमिशन (डेटा नेटवर्क) का उपयोग करते हैं, वे सिस्टम को नेटवर्क कंजेशन की स्थिति में रखते हैं - प्रारंभिक लोड के स्तर तक कम होने के बाद भी जो सामान्य रूप से नेटवर्क भीड़ नियंत्रण प्रेरित नहीं करेगा। इस प्रकार, इन प्रोटोकॉल का उपयोग करने वाले नेटवर्क लोड के समान स्तर के तहत दो स्थिर अवस्थाओं को प्रदर्शित कर सकते हैं। कम थ्रूपुट वाली स्थिर अवस्था को कंजेस्टिव पतन के रूप में जाना जाता है।

आधुनिक नेटवर्क संकुलन नियंत्रण, संकुलन परिहार और संकुलन पतन से बचने के लिए नेटवर्क यातायात नियंत्रण तकनीकों का उपयोग करते हैं (अर्थात् अंत बिंदु समान्तयः धीमे हो जाते हैं या कभी-कभी नेटवर्क के भीड़भाड़ होने पर पूरी तरह से प्रसारण बंद कर देते हैं)। इन तकनीकों में सम्मिलित हैं: प्रोटोकॉल में घातीय बैकऑफ़ जैसे 802.11 के कैरियर सेंस मल्टीपल एक्सेस विथ कोलिशन अवॉइडेंस|सीएसएमए/सीए और ओरिजिनल इथरनेट, टीसीपी में स्लाइडिंग विंडो रिडक्शन, और राउटर जैसे उपकरणों में उचित कतार। नेटवर्क कंजेशन के नकारात्मक प्रभावों से बचने का अन्य तरीका प्राथमिकता योजनाओं को लागू करना है ताकि कुछ पैकेट दूसरों की तुलना में उच्च प्राथमिकता के साथ प्रसारित हों। प्राथमिकता योजनाएँ स्वयं नेटवर्क संकुलन का समाधान नहीं करती हैं, लेकिन वे कुछ सेवाओं के लिए संकुलन के प्रभाव को कम करने में मदद करती हैं। इसका उदाहरण 802.1p है। नेटवर्क की भीड़ से बचने का तीसरा तरीका विशिष्ट प्रवाह के लिए नेटवर्क संसाधनों का स्पष्ट आवंटन है। इसका उदाहरण ITU-T G.hn मानक में कंटेशन-फ्री ट्रांसमिशन ऑपर्च्युनिटीज सीएफटी एक्सपी (CFTXOPs) का उपयोग है, जो मौजूदा घरेलू तारों (बिजली लाइनों, बिजली लाइनों, फोन लाइन और कोएक्सियल केबल)।

इंटरनेट के लिए, RFC 2914 कंजेशन नियंत्रण के विषय को विस्तार से संबोधित करता है।

नेटवर्क रेसिलिएंस

नेटवर्क रेसिलिएंस "सामान्य संचालन में दोषों और चुनौतियों का सामना करने के लिए स्वीकार्य स्तर की सेवा प्रदान करने और बनाए रखने की क्षमता है।"[51]

सुरक्षा