प्रतिक्रिया नीति क्षेत्र: Difference between revisions

(Created page with "{{Short description|Internet firewall mechanism for DNS}} {{refimprove|date=January 2018}} <!-- The svg version misses some text -->File:Response policy zone (raster).png|th...") |

No edit summary |

||

| (5 intermediate revisions by 3 users not shown) | |||

| Line 1: | Line 1: | ||

{{Short description|Internet firewall mechanism for DNS}} | {{Short description|Internet firewall mechanism for DNS}} | ||

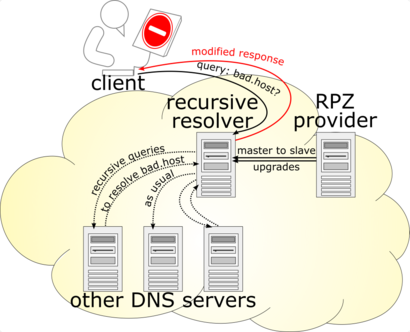

<!-- The svg version misses some text -->[[File:Response policy zone (raster).png|thumb|alt=DNS flow diagram|upright=1.35|नीति प्रतिबंधों के अनुसार डीएनएस प्रतिक्रिया संशोधन]]एक प्रतिक्रिया नीति क्षेत्र (आरपीजेड) [[डोमेन की नामांकन प्रणाली]] सर्वर में एक अनुकूलित नीति पेश करने के लिए एक तंत्र है, जिससे कि पुनरावर्ती समाधानकर्ता संभवतः संशोधित परिणाम लौटा सकें। परिणाम को संशोधित करके, संबंधित होस्ट तक पहुंच को अवरुद्ध किया जा सकता है। | |||

<!-- The svg version misses some text -->[[File:Response policy zone (raster).png|thumb|alt=DNS flow diagram|upright=1.35|नीति प्रतिबंधों के | |||

RPZ का उपयोग DNS | RPZ का उपयोग DNS आंकड़ों के संग्रह पर आधारित होता है, जिसे RPZ प्रदाता से परिनियोजन सर्वर तक [[जोन स्थानांतरण]] के रूप में जाना जाता है। [[Index.php?title=गूगल सुरक्षित ब्राउज़िंग|गूगल सुरक्षित ब्राउज़िंग]] जैसी अन्य [[ ब्लॉक सूची ]] विधियों के संबंध में, ग्राहक अनुप्रयोग द्वारा वास्तविक ब्लॉक सूची को प्रबंधित नहीं किया जाता है, यहां तक कि देखा भी नहीं जाता है। वेब ब्राउज़र, और कोई अन्य ग्राहक अनुप्रयोग जो इंटरनेट पर सर्वर से जुड़ते हैं, संश्रय खोलने के लिए सर्वर के आईपी पते की आवश्यकता होती है। स्थानीय वियोजक (डीएनएस) सामान्यत: एक सिस्टम सॉफ़्टवेयर होता है जो बदले में पृच्छा को 'पुनरावर्ती' वियोजक में डालता है, जो अधिकांशत: इंटरनेट सेवा प्रदाता पर स्थित होता है। यदि बाद वाला सर्वर RPZ को तैनात करता है, और या तो पूछताछ का नाम या परिणामी पता ब्लॉक सूची में है, तो प्रतिक्रिया को संशोधित किया जाता है जिससे कि पहुंच को बाधित किया जा सके। | ||

== इतिहास == | == इतिहास == | ||

RPZ तंत्र को [[पॉल विक्सी]] के नेतृत्व में [[इंटरनेट सिस्टम कंसोर्टियम]] द्वारा [[BIND]] डोमेन नेम सर्वर (DNS) के एक घटक के रूप में विकसित किया गया था।<ref>{{cite IETF |title=DNS प्रतिक्रिया नीति क्षेत्र (RPZ)|author1=Paul Vixie |author2=Vernon Schryver |draft=vixie-dnsop-dns-rpz |section=10 |sectionname=History and Evolution |date=June 21, 2018 |publisher=[[Internet Engineering Task Force|IETF]]}}</ref> यह पहली बार BIND | RPZ तंत्र को [[पॉल विक्सी]] के नेतृत्व में [[इंटरनेट सिस्टम कंसोर्टियम]] द्वारा [[BIND]] डोमेन नेम सर्वर (DNS) के एक घटक के रूप में विकसित किया गया था।<ref>{{cite IETF |title=DNS प्रतिक्रिया नीति क्षेत्र (RPZ)|author1=Paul Vixie |author2=Vernon Schryver |draft=vixie-dnsop-dns-rpz |section=10 |sectionname=History and Evolution |date=June 21, 2018 |publisher=[[Internet Engineering Task Force|IETF]]}}</ref> यह पहली बार BIND विमोचन 9.8.1 में 2010 में विमोचित हुई थी, और पहली बार सार्वजनिक रूप से जुलाई, 2010 में ब्लैक हैट में घोषित की गई थी।<ref>{{cite web |url=https://www.isc.org/docs/BIND_RPZ.pdf |author1=Andrew Fried |author2=Victoria Risk |date=9 May 2017 |title=प्रतिक्रिया नीति क्षेत्र (RPZ) का उपयोग करने के लिए BIND को कॉन्फ़िगर करने पर ट्यूटोरियल|publisher=[[Internet Systems Consortium]]}}</ref> यह 1.14.0 संस्करण के अनुसार [[Index.php?title=अनबंधी (DNS सर्वर)|अनबंधी (DNS सर्वर)]] में भी उपलब्ध है।<ref>{{cite web | title = प्रतिक्रिया नीति क्षेत्र| url = https://unbound.docs.nlnetlabs.nl/en/latest/topics/filtering/rpz.html | work = Unbound Docs | publisher = NLnet Labs }}</ref> | ||

DNS फ़ायरवॉल | DNS फ़ायरवॉल(कंप्यूटर की सुरक्षा के लिए प्रयुक्त सॉफ्टवेर) संरूपण जानकारी के आदान-प्रदान के लिए RPZ तंत्र को एक खुले और विक्रेता-तटस्थ मानक के रूप में प्रकाशित किया गया है, जिससे अन्य DNS रिज़ॉल्यूशन सॉफ़्टवेयर को इसे लागू करने की अनुमति मिलती है। <ref>{{cite web |url=http://ftp.isc.org/isc/dnsrpz/isc-tn-2010-1.txt |title=DNS प्रतिक्रिया नीति क्षेत्र (DNS RPZ)|date=December 2010 |author1=Paul Vixie |author2=Vernon Schryver |publisher=[[Internet Systems Consortium]]}}</ref><ref>{{Cite news|url=https://datatracker.ietf.org/doc/draft-ietf-dnsop-dns-rpz/|title = मसौदा-ietf-dnsop-DNS-RPZ-00 - DNS प्रतिक्रिया नीति क्षेत्र (RPZ)| newspaper=Ietf Datatracker }}</ref> | ||

RPZ को समूहों और/या दुर्भावनापूर्ण इरादे या अन्य नापाक उद्देश्यों वाले व्यक्तियों द्वारा DNS के दुरुपयोग से निपटने के लिए एक तकनीक के रूप में विकसित किया गया था। यह [[ मेल दुरुपयोग निवारण प्रणाली ]] | RPZ को समूहों और/या दुर्भावनापूर्ण इरादे या अन्य नापाक उद्देश्यों वाले व्यक्तियों द्वारा DNS के दुरुपयोग से निपटने के लिए एक तकनीक के रूप में विकसित किया गया था। यह [[ मेल दुरुपयोग निवारण प्रणाली ]] योजना से आगे बढ़ता है जिसने प्रतिष्ठा आंकड़े को ईमेल [[Index.php?title=अपसंदेश(इलेक्ट्रॉनिक)|अपसंदेश (इलेक्ट्रॉनिक)]] से बचाने के लिए एक तंत्र के रूप में पेश किया। RPZ प्रतिष्ठा आंकड़े के उपयोग को डोमेन नाम सिस्टम में विस्तारित करता है। | ||

== समारोह == | == समारोह == | ||

RPZ एक DNS | RPZ एक DNS पुनरावर्ती समाधानकर्ता को डोमेन नाम आंकड़े (संस्तर) के कई संग्रहों के लिए की जाने वाली विशिष्ट क्रियाओं को चुनने की अनुमति देता है। | ||

प्रत्येक | प्रत्येक संस्तर के लिए, DNS सेवा पूर्ण समाधान (सामान्य व्यवहार), या अन्य कार्रवाइयाँ करने का विकल्प चुन सकती है, जिसमें यह घोषित करना सम्मलित है कि अनुरोधित डोमेन सम्मलित नहीं है (तकनीकी रूप से, NXDOMAIN), या यह कि उपयोगकर्ता को एक अलग डोमेन (तकनीकी रूप से, CNAME) पर जाना चाहिए ), अन्य संभावित कार्रवाइयों के बीच है। | ||

चूंकि | चूंकि संस्तर की जानकारी बाहरी स्रोतों (संस्तर ट्रांसफर के माध्यम से) से प्राप्त की जा सकती है, यह DNS सेवा को बाहरी संगठन से डोमेन जानकारी के बारे में जानकारी प्राप्त करने की अनुमति देता है और फिर उस जानकारी को गैर-मानक तरीके से संभालने का विकल्प चुनता है। | ||

== उद्देश्य == | == उद्देश्य == | ||

RPZ अनिवार्य रूप से एक | RPZ अनिवार्य रूप से एक निस्पंदन तंत्र है, या तो लोगों को इंटरनेट डोमेन पर जाने से रोकता है, या उन्हें अलग-अलग तरीकों से DNS उत्तरों में हेरफेर करके अन्य स्थानों पर इंगित करता है। | ||

RPZ DNS | RPZ DNS पुनरावर्ती समाधानकर्ता प्रचालक को बाहरी संगठनों से डोमेन के बारे में प्रतिष्ठित आंकड़े प्राप्त करने में सक्षम होने का अवसर प्रदान करता है जो हानिकारक हो सकता है, और फिर उस जानकारी का उपयोग उन कंप्यूटरों को आने वाले नुकसान से बचने के लिए करता है जो उन कंप्यूटरों को विज़िट करने से रोककर पुनरावर्ती समाधानकर्ता का उपयोग करते हैं। संभावित रूप से हानिकारक डोमेन है। | ||

== तंत्र और | == तंत्र और आंकड़े == | ||

RPZ एक तंत्र है जिसे | RPZ एक तंत्र है जिसे आंकड़े की आवश्यकता होती है जिस पर उसे प्रतिक्रिया देनी होती है। | ||

कुछ इंटरनेट सुरक्षा संगठनों ने RPZ तंत्र के विकास के आरंभ में संभावित खतरनाक डोमेन का वर्णन करने वाले | कुछ इंटरनेट सुरक्षा संगठनों ने RPZ तंत्र के विकास के आरंभ में संभावित खतरनाक डोमेन का वर्णन करने वाले आंकड़े की पेशकश की है। अन्य सेवाएं भी विशिष्ट डोमेन श्रेणियों के लिए RPZ प्रदान करती हैं (उदाहरण के लिए वयस्क सामग्री डोमेन के लिए)। एक पुनरावर्ती वियोजक ऑपरेटर RPZ द्वारा उपयोग किए जाने वाले अपने स्वयं के डोमेन नाम आंकड़े (संस्तर) को परिभाषित करने में भी आसानी से सक्षम है। | ||

== उपयोग का उदाहरण == | == उपयोग का उदाहरण == | ||

विचार करें कि ऐलिस एक कंप्यूटर का उपयोग करता है जो DNS सेवा ( | विचार करें कि ऐलिस एक कंप्यूटर का उपयोग करता है जो DNS सेवा (पुनरावर्ती समाधानकर्ता) का उपयोग करता है जिसे RPZ का उपयोग करने के लिए समनुरूप किया गया है और संस्तर आंकड़े के कुछ स्रोत तक पहुंच है जो डोमेन को सूचीबद्ध करता है जो खतरनाक माना जाता है। | ||

ऐलिस को एक लिंक के साथ एक ईमेल प्राप्त होता है जो किसी ऐसे स्थान पर हल होता प्रतीत होता है जिस पर वह भरोसा करती है, और वह लिंक पर क्लिक करना चाहती है। वह ऐसा करती है, लेकिन वास्तविक स्थान वह विश्वसनीय स्रोत नहीं है जिसे उसने पढ़ा है बल्कि एक खतरनाक स्थान है जो DNS सेवा के लिए जाना जाता है। | ऐलिस को एक लिंक के साथ एक ईमेल प्राप्त होता है जो किसी ऐसे स्थान पर हल होता प्रतीत होता है जिस पर वह भरोसा करती है, और वह लिंक पर क्लिक करना चाहती है। वह ऐसा करती है, लेकिन वास्तविक स्थान वह विश्वसनीय स्रोत नहीं है जिसे उसने पढ़ा है बल्कि एक खतरनाक स्थान है जो DNS सेवा के लिए जाना जाता है। | ||

जैसा कि DNS सेवा को पता चलता है कि परिणामी वेब स्थान खतरनाक है, उसके कंप्यूटर को यह बताने के | जैसा कि DNS सेवा को पता चलता है कि परिणामी वेब स्थान खतरनाक है, उसके कंप्यूटर को यह बताने के अतिरिक्त कि इसे कैसे प्राप्त किया जाए (असंशोधित प्रतिक्रिया), यह एक सुरक्षित स्थान की ओर ले जाने वाली जानकारी भेजता है। DNS सेवा अपनी नीतिगत कार्रवाइयों को कैसे समनुरूप करती है, इस पर निर्भर करते हुए, संशोधित प्रतिक्रिया एक वेब साइट पर एक निश्चित पृष्ठ हो सकती है जो उसे सूचित करती है कि क्या हुआ है, या एक DNS त्रुटि कोड जैसे NXDOMAIN या NODATA, या बिल्कुल कोई प्रतिक्रिया नहीं भेजती है। | ||

== यह भी देखें == | == यह भी देखें == | ||

{{Portal|Free and open-source software}} | {{Portal|Free and open-source software}} | ||

* | * गूगल सुरक्षित ब्राउज़िंग | ||

* बाँधना | * बाँधना | ||

* [[डीएनएस प्रबंधन सॉफ्टवेयर]] | * [[डीएनएस प्रबंधन सॉफ्टवेयर]] | ||

* | *चतुष्कोण 9 | ||

==संदर्भ== | ==संदर्भ== | ||

| Line 51: | Line 50: | ||

* [https://kb.isc.org/docs/aa-00525 Building DNS Firewalls with Response Policy Zones ] | * [https://kb.isc.org/docs/aa-00525 Building DNS Firewalls with Response Policy Zones ] | ||

* [https://abuse.ch/blog/using-urlhaus-as-response-policy-zone-rpz/ Using URLhaus as a Response Policy Zone (RPZ)] | * [https://abuse.ch/blog/using-urlhaus-as-response-policy-zone-rpz/ Using URLhaus as a Response Policy Zone (RPZ)] | ||

[[Category:Created On 11/05/2023]] | [[Category:Created On 11/05/2023]] | ||

[[Category:Lua-based templates]] | |||

[[Category:Machine Translated Page]] | |||

[[Category:Pages with empty portal template]] | |||

[[Category:Pages with script errors]] | |||

[[Category:Portal templates with redlinked portals]] | |||

[[Category:Templates Vigyan Ready]] | |||

[[Category:Templates that add a tracking category]] | |||

[[Category:Templates that generate short descriptions]] | |||

[[Category:Templates using TemplateData]] | |||

[[Category:डीएनएस सॉफ्टवेयर]] | |||

[[Category:मुफ्त नेटवर्क से संबंधित सॉफ्टवेयर]] | |||

Latest revision as of 17:59, 18 May 2023

एक प्रतिक्रिया नीति क्षेत्र (आरपीजेड) डोमेन की नामांकन प्रणाली सर्वर में एक अनुकूलित नीति पेश करने के लिए एक तंत्र है, जिससे कि पुनरावर्ती समाधानकर्ता संभवतः संशोधित परिणाम लौटा सकें। परिणाम को संशोधित करके, संबंधित होस्ट तक पहुंच को अवरुद्ध किया जा सकता है।

RPZ का उपयोग DNS आंकड़ों के संग्रह पर आधारित होता है, जिसे RPZ प्रदाता से परिनियोजन सर्वर तक जोन स्थानांतरण के रूप में जाना जाता है। गूगल सुरक्षित ब्राउज़िंग जैसी अन्य ब्लॉक सूची विधियों के संबंध में, ग्राहक अनुप्रयोग द्वारा वास्तविक ब्लॉक सूची को प्रबंधित नहीं किया जाता है, यहां तक कि देखा भी नहीं जाता है। वेब ब्राउज़र, और कोई अन्य ग्राहक अनुप्रयोग जो इंटरनेट पर सर्वर से जुड़ते हैं, संश्रय खोलने के लिए सर्वर के आईपी पते की आवश्यकता होती है। स्थानीय वियोजक (डीएनएस) सामान्यत: एक सिस्टम सॉफ़्टवेयर होता है जो बदले में पृच्छा को 'पुनरावर्ती' वियोजक में डालता है, जो अधिकांशत: इंटरनेट सेवा प्रदाता पर स्थित होता है। यदि बाद वाला सर्वर RPZ को तैनात करता है, और या तो पूछताछ का नाम या परिणामी पता ब्लॉक सूची में है, तो प्रतिक्रिया को संशोधित किया जाता है जिससे कि पहुंच को बाधित किया जा सके।

इतिहास

RPZ तंत्र को पॉल विक्सी के नेतृत्व में इंटरनेट सिस्टम कंसोर्टियम द्वारा BIND डोमेन नेम सर्वर (DNS) के एक घटक के रूप में विकसित किया गया था।[1] यह पहली बार BIND विमोचन 9.8.1 में 2010 में विमोचित हुई थी, और पहली बार सार्वजनिक रूप से जुलाई, 2010 में ब्लैक हैट में घोषित की गई थी।[2] यह 1.14.0 संस्करण के अनुसार अनबंधी (DNS सर्वर) में भी उपलब्ध है।[3] DNS फ़ायरवॉल(कंप्यूटर की सुरक्षा के लिए प्रयुक्त सॉफ्टवेर) संरूपण जानकारी के आदान-प्रदान के लिए RPZ तंत्र को एक खुले और विक्रेता-तटस्थ मानक के रूप में प्रकाशित किया गया है, जिससे अन्य DNS रिज़ॉल्यूशन सॉफ़्टवेयर को इसे लागू करने की अनुमति मिलती है। [4][5] RPZ को समूहों और/या दुर्भावनापूर्ण इरादे या अन्य नापाक उद्देश्यों वाले व्यक्तियों द्वारा DNS के दुरुपयोग से निपटने के लिए एक तकनीक के रूप में विकसित किया गया था। यह मेल दुरुपयोग निवारण प्रणाली योजना से आगे बढ़ता है जिसने प्रतिष्ठा आंकड़े को ईमेल अपसंदेश (इलेक्ट्रॉनिक) से बचाने के लिए एक तंत्र के रूप में पेश किया। RPZ प्रतिष्ठा आंकड़े के उपयोग को डोमेन नाम सिस्टम में विस्तारित करता है।

समारोह

RPZ एक DNS पुनरावर्ती समाधानकर्ता को डोमेन नाम आंकड़े (संस्तर) के कई संग्रहों के लिए की जाने वाली विशिष्ट क्रियाओं को चुनने की अनुमति देता है।

प्रत्येक संस्तर के लिए, DNS सेवा पूर्ण समाधान (सामान्य व्यवहार), या अन्य कार्रवाइयाँ करने का विकल्प चुन सकती है, जिसमें यह घोषित करना सम्मलित है कि अनुरोधित डोमेन सम्मलित नहीं है (तकनीकी रूप से, NXDOMAIN), या यह कि उपयोगकर्ता को एक अलग डोमेन (तकनीकी रूप से, CNAME) पर जाना चाहिए ), अन्य संभावित कार्रवाइयों के बीच है।

चूंकि संस्तर की जानकारी बाहरी स्रोतों (संस्तर ट्रांसफर के माध्यम से) से प्राप्त की जा सकती है, यह DNS सेवा को बाहरी संगठन से डोमेन जानकारी के बारे में जानकारी प्राप्त करने की अनुमति देता है और फिर उस जानकारी को गैर-मानक तरीके से संभालने का विकल्प चुनता है।

उद्देश्य

RPZ अनिवार्य रूप से एक निस्पंदन तंत्र है, या तो लोगों को इंटरनेट डोमेन पर जाने से रोकता है, या उन्हें अलग-अलग तरीकों से DNS उत्तरों में हेरफेर करके अन्य स्थानों पर इंगित करता है।

RPZ DNS पुनरावर्ती समाधानकर्ता प्रचालक को बाहरी संगठनों से डोमेन के बारे में प्रतिष्ठित आंकड़े प्राप्त करने में सक्षम होने का अवसर प्रदान करता है जो हानिकारक हो सकता है, और फिर उस जानकारी का उपयोग उन कंप्यूटरों को आने वाले नुकसान से बचने के लिए करता है जो उन कंप्यूटरों को विज़िट करने से रोककर पुनरावर्ती समाधानकर्ता का उपयोग करते हैं। संभावित रूप से हानिकारक डोमेन है।

तंत्र और आंकड़े

RPZ एक तंत्र है जिसे आंकड़े की आवश्यकता होती है जिस पर उसे प्रतिक्रिया देनी होती है।

कुछ इंटरनेट सुरक्षा संगठनों ने RPZ तंत्र के विकास के आरंभ में संभावित खतरनाक डोमेन का वर्णन करने वाले आंकड़े की पेशकश की है। अन्य सेवाएं भी विशिष्ट डोमेन श्रेणियों के लिए RPZ प्रदान करती हैं (उदाहरण के लिए वयस्क सामग्री डोमेन के लिए)। एक पुनरावर्ती वियोजक ऑपरेटर RPZ द्वारा उपयोग किए जाने वाले अपने स्वयं के डोमेन नाम आंकड़े (संस्तर) को परिभाषित करने में भी आसानी से सक्षम है।

उपयोग का उदाहरण

विचार करें कि ऐलिस एक कंप्यूटर का उपयोग करता है जो DNS सेवा (पुनरावर्ती समाधानकर्ता) का उपयोग करता है जिसे RPZ का उपयोग करने के लिए समनुरूप किया गया है और संस्तर आंकड़े के कुछ स्रोत तक पहुंच है जो डोमेन को सूचीबद्ध करता है जो खतरनाक माना जाता है।

ऐलिस को एक लिंक के साथ एक ईमेल प्राप्त होता है जो किसी ऐसे स्थान पर हल होता प्रतीत होता है जिस पर वह भरोसा करती है, और वह लिंक पर क्लिक करना चाहती है। वह ऐसा करती है, लेकिन वास्तविक स्थान वह विश्वसनीय स्रोत नहीं है जिसे उसने पढ़ा है बल्कि एक खतरनाक स्थान है जो DNS सेवा के लिए जाना जाता है।

जैसा कि DNS सेवा को पता चलता है कि परिणामी वेब स्थान खतरनाक है, उसके कंप्यूटर को यह बताने के अतिरिक्त कि इसे कैसे प्राप्त किया जाए (असंशोधित प्रतिक्रिया), यह एक सुरक्षित स्थान की ओर ले जाने वाली जानकारी भेजता है। DNS सेवा अपनी नीतिगत कार्रवाइयों को कैसे समनुरूप करती है, इस पर निर्भर करते हुए, संशोधित प्रतिक्रिया एक वेब साइट पर एक निश्चित पृष्ठ हो सकती है जो उसे सूचित करती है कि क्या हुआ है, या एक DNS त्रुटि कोड जैसे NXDOMAIN या NODATA, या बिल्कुल कोई प्रतिक्रिया नहीं भेजती है।

यह भी देखें

- गूगल सुरक्षित ब्राउज़िंग

- बाँधना

- डीएनएस प्रबंधन सॉफ्टवेयर

- चतुष्कोण 9

संदर्भ

- ↑ Paul Vixie; Vernon Schryver (June 21, 2018). "History and Evolution". DNS प्रतिक्रिया नीति क्षेत्र (RPZ). IETF. sec. 10. I-D vixie-dnsop-dns-rpz.

- ↑ Andrew Fried; Victoria Risk (9 May 2017). "प्रतिक्रिया नीति क्षेत्र (RPZ) का उपयोग करने के लिए BIND को कॉन्फ़िगर करने पर ट्यूटोरियल" (PDF). Internet Systems Consortium.

- ↑ "प्रतिक्रिया नीति क्षेत्र". Unbound Docs. NLnet Labs.

- ↑ Paul Vixie; Vernon Schryver (December 2010). "DNS प्रतिक्रिया नीति क्षेत्र (DNS RPZ)". Internet Systems Consortium.

- ↑ "मसौदा-ietf-dnsop-DNS-RPZ-00 - DNS प्रतिक्रिया नीति क्षेत्र (RPZ)". Ietf Datatracker.