प्रमाणित एन्क्रिप्शन: Difference between revisions

No edit summary |

No edit summary |

||

| (8 intermediate revisions by 3 users not shown) | |||

| Line 2: | Line 2: | ||

== [[अप्लिकेशन प्रोग्रामिंग अंतरफलक|प्रोग्रामिंग इंटरफ़ेस]] == | == [[अप्लिकेशन प्रोग्रामिंग अंतरफलक|प्रोग्रामिंग इंटरफ़ेस]] == | ||

एई कार्यान्वयन के लिए | एई कार्यान्वयन के लिए विशिष्ट अनुप्रयोग प्रोग्रामिंग इंटरफ़ेस निम्नलिखित कार्य प्रदान करता है: | ||

* कूटलेखन | * कूटलेखन | ||

** '''इनपुट''': प्लेनटेक्स्ट, कुंजी, और वैकल्पिक रूप से एक हेडर (जिसे '<nowiki/>'''अतिरिक्त प्रमाणित डेटा'''<nowiki/>', '<nowiki/>'''एएडी'''<nowiki/>' या '<nowiki/>'''एसोसिएटेड डेटा'''<nowiki/>', ''''एडी'''<nowiki/>' के रूप में भी जाना जाता है) प्लेनटेक्स्ट में एन्क्रिप्ट नहीं किया जाएगा, किन्तु प्रामाणिकता सुरक्षा द्वारा कवर किया जाएगा। | ** '''इनपुट''': प्लेनटेक्स्ट, कुंजी, और वैकल्पिक रूप से एक हेडर (जिसे '<nowiki/>'''अतिरिक्त प्रमाणित डेटा'''<nowiki/>', '<nowiki/>'''एएडी'''<nowiki/>' या '<nowiki/>'''एसोसिएटेड डेटा'''<nowiki/>', ''''एडी'''<nowiki/>' के रूप में भी जाना जाता है) प्लेनटेक्स्ट में एन्क्रिप्ट नहीं किया जाएगा, किन्तु प्रामाणिकता सुरक्षा द्वारा कवर किया जाएगा। | ||

** '''आउटपुट''': सिफरटेक्स्ट और | ** '''आउटपुट''': सिफरटेक्स्ट और प्रमाणीकरण टैग ([[ संदेश प्रमाणीकरण कोड | संदेश प्रमाणीकरण कोड]] या मैक)। | ||

* विकोडन | * विकोडन | ||

** '''इनपुट''': सिफरटेक्स्ट, कुंजी, प्रमाणीकरण टैग, और वैकल्पिक रूप से एक हेडर (यदि एन्क्रिप्शन के | ** '''इनपुट''': सिफरटेक्स्ट, कुंजी, प्रमाणीकरण टैग, और वैकल्पिक रूप से एक हेडर (यदि एन्क्रिप्शन के समय उपयोग किया जाता है)। | ||

** '''आउटपुट''': प्लेनटेक्स्ट, या एक त्रुटि यदि प्रमाणीकरण टैग आपूर्ति किए गए सिफरटेक्स्ट या हेडर से मेल नहीं खाता है। | ** '''आउटपुट''': प्लेनटेक्स्ट, या एक त्रुटि यदि प्रमाणीकरण टैग आपूर्ति किए गए सिफरटेक्स्ट या हेडर से मेल नहीं खाता है। | ||

हेडर भाग का उद्देश्य नेटवर्किंग या | हेडर भाग का उद्देश्य नेटवर्किंग या संचयन मेटाडेटा के लिए प्रामाणिकता और अखंडता सुरक्षा प्रदान करना है, जिसके लिए गोपनीयता अनावश्यक है, किन्तु प्रामाणिकता वांछित है। | ||

== इतिहास == | == इतिहास == | ||

प्रमाणित एन्क्रिप्शन की आवश्यकता इस अवलोकन से उभरी है कि | प्रमाणित एन्क्रिप्शन की आवश्यकता इस अवलोकन से उभरी है कि भिन्न-भिन्न गोपनीयता और प्रमाणीकरण ब्लॉक सिफर ऑपरेशन मोड को सुरक्षित रूप से संयोजित करना त्रुटि प्रवण और कठिन हो सकता है।<ref name=":1">{{cite web |quote=जब लोग एक पारंपरिक (केवल-गोपनीयता) एन्क्रिप्शन योजना और एक संदेश प्रमाणीकरण कोड (MAC) को एक साथ चिपकाने की कोशिश कर रहे थे तो लोग बहुत खराब प्रदर्शन कर रहे थे।|url=http://csrc.nist.gov/groups/ST/toolkit/BCM/documents/proposedmodes/eax/eax-spec.pdf|title=एक पारंपरिक प्रमाणीकृत-एन्क्रिप्शन मोड|author1=M. Bellare|author2=P. Rogaway|publisher=NIST|access-date=March 12, 2013|author3=D. Wagner}}</ref><ref>{{cite web |quote=सुरक्षित मैक के साथ गलती से सुरक्षित एन्क्रिप्शन योजनाओं को जोड़ना और फिर भी असुरक्षित प्रमाणित एन्क्रिप्शन योजनाएं प्राप्त करना बहुत आसान है|url=http://csrc.nist.gov/groups/ST/toolkit/BCM/documents/proposedmodes/cwc/cwc-spec.pdf|title=CWC प्रमाणित एन्क्रिप्शन (एसोसिएटेड डेटा) मोड|author1=T. Kohno|author2=J. Viega|publisher=NIST|access-date=March 12, 2013|author3=D. Whiting|name-list-style=amp}}</ref> गलत कार्यान्वयन, या प्रमाणीकरण की कमी (एसएसएल/टीएलएस सहित) द्वारा उत्पादन प्रोटोकॉल और अनुप्रयोगों में प्रस्तुत किए गए कई व्यावहारिक हमलों से इसकी पुष्टि हुई थी।<ref>{{cite web|url=https://cr.yp.to/talks/2013.03.12/slides.pdf|title=गुप्त-कुंजी क्रिप्टोग्राफी की विफलता|publisher=Daniel J. Bernstein|archive-url=https://web.archive.org/web/20130418063008/http://cr.yp.to/talks/2013.03.12/slides.pdf|archive-date=April 18, 2013|access-date=March 12, 2013|url-status=dead}}</ref> | ||

वर्ष 2000 के आसपास, मानकीकरण विधियों की धारणा के आसपास कई प्रयास विकसित हुए जिन्होंने सही कार्यान्वयन सुनिश्चित किया था। विशेष रूप से, संभवतः सुरक्षित मोड में | वर्ष 2000 के आसपास, मानकीकरण विधियों की धारणा के आसपास कई प्रयास विकसित हुए जिन्होंने सही कार्यान्वयन सुनिश्चित किया था। विशेष रूप से, संभवतः सुरक्षित मोड में शक्तिशाली रुचि [[चरणजीत जुटला]] की अखंडता-जागरूक सीबीसी और अखंडता-जागरूक समांतरता, [[आईएपीएम (मोड)]]<ref>{{cite web|url=https://eprint.iacr.org/2000/039|title=लगभग मुफ्त संदेश अखंडता के साथ एन्क्रिप्शन मोड|last=Jutl|first=Charanjit S.|date=2000-08-01|work=Cryptology ePrint Archive: Report 2000/039|publisher=[[International Association for Cryptologic Research|IACR]]|others=Proceedings IACR EUROCRYPT 2001|access-date=2013-03-16}}</ref> के 2000 (ओसीबी और कालक्रम देखें<ref>{{cite journal|url=https://web.cs.ucdavis.edu/~rogaway/papers/ae.pdf|title=प्रमाणित-एन्क्रिप्शन मोड का सॉफ़्टवेयर प्रदर्शन|author1= T. Krovetz|author2=P. Rogaway|date=2011-03-01|journal=Fast Software Encryption 2011 (FSE 2011)|publisher=[[International Association for Cryptologic Research|IACR]]}}</ref>) में प्रकाशित होने से बढ़ी थी। | ||

छह | छह भिन्न-भिन्न प्रमाणित एन्क्रिप्शन मोड (अर्थात् ऑफ़सेट कोडबुक मोड 2.0, ओसीबी 2.0; की रैप; सीबीसी-मैक, [[सीसीएम मोड]] के साथ काउंटर; एन्क्रिप्ट फिर प्रमाणित करें फिर अनुवाद करें, [[ईएक्स मोड|ईएएक्स मोड]]; [[एन्क्रिप्ट-फिर-मैक]], EtM; और गलोईस/काउंटर मोड, जीसीएम) को आईएसओ/आईईसी 19772:2009 में मानकीकृत किया गया है।<ref name="ISO19772">{{cite web|url=https://www.iso.org/iso/catalogue_detail.htm?csnumber=46345|title=सूचना प्रौद्योगिकी -- सुरक्षा तकनीक -- प्रमाणित एन्क्रिप्शन|work=19772:2009|publisher=ISO/IEC|access-date=March 12, 2013}}</ref> [[एनआईएसटी]] आग्रह के उत्तर में अधिक प्रमाणित एन्क्रिप्शन विधियों का विकास किया गया था।<ref>{{cite web|url=http://csrc.nist.gov/groups/ST/toolkit/BCM/modes_development.html|title=एन्क्रिप्शन मोड विकास|publisher=NIST|access-date=April 17, 2013}}</ref> प्रमाणित एन्क्रिप्शन प्रदान करने के लिए स्पंज फ़ंक्शंस का उपयोग डुप्लेक्स मोड में किया जा सकता है।<ref>{{cite web|url=http://sponge.noekeon.org/SpongeDuplex.pdf|title=डुप्लेक्सिंग द स्पंज|author=The Keccak Team}}</ref> | ||

बेल्लारे और नामप्रेमपर (2000) ने एन्क्रिप्शन और मैक प्रिमिटिव्स की तीन रचनाओं का विश्लेषण किया, और प्रदर्शित किया कि एक संदेश को एन्क्रिप्ट करना और बाद में सिफरटेक्स्ट (एन्क्रिप्ट-तत्-मैक दृष्टिकोण) के लिए मैक को प्रायुक्त करना एक अनुकूली चुने गए सिफरटेक्स्ट हमले के | बेल्लारे और नामप्रेमपर (2000) ने एन्क्रिप्शन और मैक प्रिमिटिव्स की तीन रचनाओं का विश्लेषण किया, और प्रदर्शित किया कि एक संदेश को एन्क्रिप्ट करना और बाद में सिफरटेक्स्ट (एन्क्रिप्ट-तत्-मैक दृष्टिकोण) के लिए मैक को प्रायुक्त करना एक अनुकूली चुने गए सिफरटेक्स्ट हमले के विरुद्ध सुरक्षा का अर्थ है, किन्तु कि दोनों कार्य न्यूनतम आवश्यक गुणों को पूरा करते हैं। काट्ज़ और युंग ने "अक्षम्य एन्क्रिप्शन" नाम के अनुसार धारणा की जांच की और सिद्ध किया कि यह चुने हुए सिफरटेक्स्ट हमलों के खिलाफ सुरक्षा का संकेत देता है।<ref>{{Cite book|last1=Katz|first1=J.|last2=Yung|first2=M.|title=अक्षम्य एन्क्रिप्शन और ऑपरेशन के चुने हुए सिफरटेक्स्ट सुरक्षित मोड|journal=Fast Software Encryption (FSE): 2000 Proceedings|series=Lecture Notes in Computer Science|volume=1978|pages=284–299|editor=B. Schneier|doi=10.1007/3-540-44706-7_20|year=2001|isbn=978-3-540-41728-6}} | ||

</ref> | </ref> | ||

| Line 28: | Line 28: | ||

== संबद्ध डेटा के साथ प्रमाणित एन्क्रिप्शन (एईएडी) == | == संबद्ध डेटा के साथ प्रमाणित एन्क्रिप्शन (एईएडी) == | ||

एईएडी एई का एक प्रकार है जो प्राप्तकर्ता को संदेश में एन्क्रिप्टेड और अनएन्क्रिप्टेड जानकारी दोनों की अखंडता की जांच करने की अनुमति देता है।<ref>{{cite web|url=https://www.nist.gov/news-events/news/2018/04/nist-issues-first-call-lightweight-cryptography-protect-small-electronics|title=एनआईएसटी ने छोटे इलेक्ट्रॉनिक्स की सुरक्षा के लिए 'लाइटवेट क्रिप्टोग्राफी' के लिए पहला आह्वान जारी किया|access-date=2019-09-04|date=2018-04-18}}</ref> एईएडी संबंधित डेटा (एडी) को सिफरटेक्स्ट और उस संदर्भ से बांधता है जहां इसे प्रकट होना चाहिए | एईएडी एई का एक प्रकार है जो प्राप्तकर्ता को संदेश में एन्क्रिप्टेड और अनएन्क्रिप्टेड जानकारी दोनों की अखंडता की जांच करने की अनुमति देता है।<ref>{{cite web|url=https://www.nist.gov/news-events/news/2018/04/nist-issues-first-call-lightweight-cryptography-protect-small-electronics|title=एनआईएसटी ने छोटे इलेक्ट्रॉनिक्स की सुरक्षा के लिए 'लाइटवेट क्रिप्टोग्राफी' के लिए पहला आह्वान जारी किया|access-date=2019-09-04|date=2018-04-18}}</ref> एईएडी संबंधित डेटा (एडी) को सिफरटेक्स्ट और उस संदर्भ से बांधता है जहां इसे प्रकट होना चाहिए जिससे एक वैध सिफरटेक्स्ट को एक अलग संदर्भ में कट-और-पेस्ट करने के प्रयासों का पता लगाया जा सके और निरस्त कर दिया जा सके। | ||

यह आवश्यक है, उदाहरण के लिए, नेटवर्क पैकेट या फ़्रेम द्वारा जहां शीर्षलेख को दृश्यता की आवश्यकता होती है, पेलोड को [[गोपनीयता]] की आवश्यकता होती है, और दोनों को डेटा अखंडता और [[संदेश प्रमाणीकरण]] की आवश्यकता होती है। | यह आवश्यक है, उदाहरण के लिए, नेटवर्क पैकेट या फ़्रेम द्वारा जहां शीर्षलेख को दृश्यता की आवश्यकता होती है, पेलोड को [[गोपनीयता]] की आवश्यकता होती है, और दोनों को डेटा अखंडता और [[संदेश प्रमाणीकरण]] की आवश्यकता होती है। | ||

| Line 34: | Line 34: | ||

== प्रमाणित एन्क्रिप्शन के लिए दृष्टिकोण == | == प्रमाणित एन्क्रिप्शन के लिए दृष्टिकोण == | ||

===एन्क्रिप्ट-तत्कालीन-मैक ( | ===एन्क्रिप्ट-तत्कालीन-मैक (EtM) === | ||

[[File:Authenticated Encryption EtM.png|thumb|right| | [[File:Authenticated Encryption EtM.png|thumb|right|EtM दृष्टिकोण]]प्लेनटेक्स्ट को पहले एन्क्रिप्ट किया जाता है, फिर परिणामी सिफरटेक्स्ट के आधार पर एक मैक तैयार किया जाता है। सिफरटेक्स्ट और इसके मैक को एक साथ भेजा जाता है। सिफरटेक्स्ट और इसके मैक को एक साथ भेजा जाता है। उदाहरण के लिए, IPsec में प्रयुक्त होता है।<ref>{{cite web|url=https://tools.ietf.org/html/rfc4303#section-3.3.2.1|title=अलग गोपनीयता और अखंडता एल्गोरिदम|work=RFC 4303|publisher=Internet Engineering Task Force (IETF)|access-date=2018-09-12}}</ref> ISO/IEC 19772:2009 के अनुसार मानक विधि है।<ref name=ISO19772/> यह एकमात्र विधि है जो एई में सुरक्षा की उच्चतम परिभाषा तक पहुंच सकता है, किन्तु यह केवल तभी प्राप्त किया जा सकता है जब मैक का उपयोग दृढ़ता से अक्षम्य हो।<ref name="BN">{{cite web|url=https://cseweb.ucsd.edu/~mihir/papers/oem.html|title=Authenticated Encryption: Relations among notions and analysis of the generic composition paradigm|publisher=M. Bellare and C. Namprempre|access-date=April 13, 2013}}</ref> नवंबर 2014 में, EtM के लिए टीएलएस और डीटीएलएस एक्सटेंशन को {{IETF RFC|7366}} के रूप में प्रकाशित किया गया है। SSHv2 के लिए भी विभिन्न EtM सिफरसुइट उपस्थित हैं (उदाहरण के लिए, {{samp|hmac-sha1-etm@openssh.com}}). | ||

ध्यान दें कि कुंजी पृथक्करण अनिवार्य | ध्यान दें कि कुंजी पृथक्करण अनिवार्य (एन्क्रिप्शन और कीड हैश के लिए भिन्न-भिन्न कुंजियों का उपयोग किया जाना चाहिए) है, अन्यथा यह विशिष्ट एन्क्रिप्शन विधि और उपयोग किए गए हैश फ़ंक्शन के आधार पर संभावित रूप से असुरक्षित है। | ||

=== एन्क्रिप्ट- | === एन्क्रिप्ट-और-मैक (E और M) === | ||

[[File:Authenticated Encryption EaM.png|thumb|right|ई | [[File:Authenticated Encryption EaM.png|thumb|right|ई और एम दृष्टिकोण]]मैक को प्लेनटेक्स्ट के आधार पर तैयार किया जाता है, और प्लेनटेक्स्ट को मैक के बिना एन्क्रिप्ट किया जाता है। प्लेनटेक्स्ट का मैक और सिफरटेक्स्ट एक साथ भेजे जाते हैं। में प्रयुक्त, उदाहरण के लिए, सुरक्षित शैल।<ref>{{cite web|url=https://tools.ietf.org/html/rfc4253#section-6.4|title=आंकड़ा शुचिता|work=RFC 4253|publisher=Internet Engineering Task Force (IETF)|access-date=2018-09-12}}</ref> तथापि E और M दृष्टिकोण अपने आप में दृढ़ता से अक्षम्य सिद्ध नहीं हुआ है,<ref name=BN/> दृष्टिकोण के अतिरिक्त इसे दृढ़ता से अक्षम्य बनाने के लिए सिक्योर शेल में कुछ साधारण संशोधन प्रायुक्त करना संभव है।<ref>{{cite web |last1=Bellare |first1=Mihir |last2=Kohno |first2=Tadayoshi |last3=Namprempre |first3=Chanathip |title=Breaking and Provably Repairing the SSH Authenticated Encryption Scheme: A Case Study of the Encode-then-Encrypt-and-MAC Paradigm |url=https://homes.cs.washington.edu/~yoshi/papers/SSH/ssh.pdf |publisher=ACM Transactions on Information and System Security |access-date=30 August 2021}}</ref> | ||

=== | === मैक-फिर-एन्क्रिप्ट (MtE) === | ||

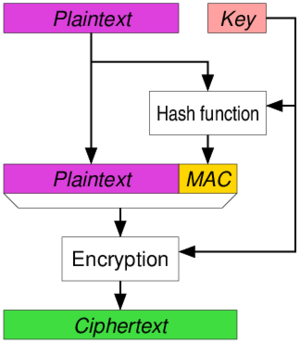

[[File:Authenticated Encryption MtE.png|thumb|right|एमटीई दृष्टिकोण]]प्लेनटेक्स्ट के आधार पर एक मैक तैयार किया जाता है, फिर प्लेनटेक्स्ट और मैक दोनों को एक साथ एन्क्रिप्ट किया जाता है | [[File:Authenticated Encryption MtE.png|thumb|right|एमटीई दृष्टिकोण]]प्लेनटेक्स्ट के आधार पर एक मैक तैयार किया जाता है, फिर प्लेनटेक्स्ट और मैक दोनों को एक साथ एन्क्रिप्ट किया जाता है जिससे दोनों के आधार पर एक सिफरटेक्स्ट तैयार किया जा सकता है। सिफरटेक्स्ट (एक एन्क्रिप्टेड मैक युक्त) भेजा जाता है। एईएडी का उपयोग एसएसएल/टीएलएस में किया जाता है।<ref>{{cite web|url=https://tools.ietf.org/html/rfc5246#section-6.2.3|title=रिकॉर्ड पेलोड सुरक्षा|work=RFC 5246|publisher=Internet Engineering Task Force (IETF)|access-date=2018-09-12}}</ref> तथापि एमटीई दृष्टिकोण अपने आप में दृढ़ता से अक्षम्य सिद्ध नहीं हुआ है,<ref name=BN/> एसएसएल/टीएलएस कार्यान्वयन क्रॉस्कीक द्वारा दृढ़ता से अक्षम्य सिद्ध हुआ है जिसने दिखाया कि एसएसएल/टीएलएस वास्तव में एमटीई तंत्र के साथ उपयोग किए गए एन्कोडिंग के कारण सुरक्षित था।<ref name=":0">{{cite web |url=https://www.iacr.org/archive/crypto2001/21390309.pdf |title=The Order of Encryption and Authentication for Protecting Communications (Or: How Secure is SSL?) |publisher=H. Krawczyk |access-date=April 13, 2013}}</ref>{{Dubious |reason=BEAST attack has demonstrated otherwise. The paper is from 2001 and contains flawed assumptions about the randomness of the IV.|date=January 2017}} सैद्धांतिक सुरक्षा के अतिरिक्त, एसएसएल/टीएलएस के गहन विश्लेषण ने सुरक्षा को मैक-फिर-पैड-तत्-एन्क्रिप्ट के रूप में प्रतिरूपित किया, अर्थात् प्लेनटेक्स्ट पहले एन्क्रिप्शन फ़ंक्शन के ब्लॉक आकार के लिए पैडेड है। पैडिंग त्रुटियों के परिणामस्वरूप अधिकांश प्राप्तकर्ता की ओर पता लगाने योग्य त्रुटियां होती हैं, जो बदले में लकी थर्टीन हमले जैसे पैडिंग ऑरेकल हमले का कारण बनती हैं। | ||

== यह भी देखें == | == यह भी देखें == | ||

* [[ऑपरेशन के सिफर मोड को ब्लॉक करें]] | * [[ऑपरेशन के सिफर मोड को ब्लॉक करें]] | ||

| Line 49: | Line 49: | ||

* ईएक्स मोड | * ईएक्स मोड | ||

* गाल्वा / काउंटर मोड | * गाल्वा / काउंटर मोड | ||

* [[ एईएस-जीसीएम-SIV | * [[ एईएस-जीसीएम-SIV | एईएस-जीसीएम-एसआईवी]] | ||

* चाचा20-पॉली1305 | * चाचा20-पॉली1305 | ||

* [[सोफी जर्मेन काउंटर मोड]] | * [[सोफी जर्मेन काउंटर मोड]] | ||

| Line 75: | Line 75: | ||

{{Cryptography navbox | hash}} | {{Cryptography navbox | hash}} | ||

[[Category:All accuracy disputes]] | |||

[[Category:Articles with disputed statements from January 2017]] | |||

[[Category: | [[Category:Collapse templates]] | ||

[[Category:Created On 11/05/2023]] | [[Category:Created On 11/05/2023]] | ||

[[Category:Lua-based templates]] | |||

[[Category:Machine Translated Page]] | |||

[[Category:Navigational boxes| ]] | |||

[[Category:Navigational boxes without horizontal lists]] | |||

[[Category:Pages with script errors]] | |||

[[Category:Sidebars with styles needing conversion]] | |||

[[Category:Template documentation pages|Documentation/doc]] | |||

[[Category:Templates Vigyan Ready]] | |||

[[Category:Templates generating microformats]] | |||

[[Category:Templates that add a tracking category]] | |||

[[Category:Templates that are not mobile friendly]] | |||

[[Category:Templates that generate short descriptions]] | |||

[[Category:Templates using TemplateData]] | |||

[[Category:Wikipedia metatemplates]] | |||

[[Category:संदेश प्रमाणीकरण कोड]] | |||

[[Category:सममित-कुंजी क्रिप्टोग्राफी]] | |||

Latest revision as of 17:22, 25 May 2023

प्रमाणीकृत एन्क्रिप्शन (एई) एन्क्रिप्शन के रूप हैं जो एक साथ डेटा की गोपनीयता और प्रामाणिकता सुनिश्चित करते हैं।

प्रोग्रामिंग इंटरफ़ेस

एई कार्यान्वयन के लिए विशिष्ट अनुप्रयोग प्रोग्रामिंग इंटरफ़ेस निम्नलिखित कार्य प्रदान करता है:

- कूटलेखन

- इनपुट: प्लेनटेक्स्ट, कुंजी, और वैकल्पिक रूप से एक हेडर (जिसे 'अतिरिक्त प्रमाणित डेटा', 'एएडी' या 'एसोसिएटेड डेटा', 'एडी' के रूप में भी जाना जाता है) प्लेनटेक्स्ट में एन्क्रिप्ट नहीं किया जाएगा, किन्तु प्रामाणिकता सुरक्षा द्वारा कवर किया जाएगा।

- आउटपुट: सिफरटेक्स्ट और प्रमाणीकरण टैग ( संदेश प्रमाणीकरण कोड या मैक)।

- विकोडन

- इनपुट: सिफरटेक्स्ट, कुंजी, प्रमाणीकरण टैग, और वैकल्पिक रूप से एक हेडर (यदि एन्क्रिप्शन के समय उपयोग किया जाता है)।

- आउटपुट: प्लेनटेक्स्ट, या एक त्रुटि यदि प्रमाणीकरण टैग आपूर्ति किए गए सिफरटेक्स्ट या हेडर से मेल नहीं खाता है।

हेडर भाग का उद्देश्य नेटवर्किंग या संचयन मेटाडेटा के लिए प्रामाणिकता और अखंडता सुरक्षा प्रदान करना है, जिसके लिए गोपनीयता अनावश्यक है, किन्तु प्रामाणिकता वांछित है।

इतिहास

प्रमाणित एन्क्रिप्शन की आवश्यकता इस अवलोकन से उभरी है कि भिन्न-भिन्न गोपनीयता और प्रमाणीकरण ब्लॉक सिफर ऑपरेशन मोड को सुरक्षित रूप से संयोजित करना त्रुटि प्रवण और कठिन हो सकता है।[1][2] गलत कार्यान्वयन, या प्रमाणीकरण की कमी (एसएसएल/टीएलएस सहित) द्वारा उत्पादन प्रोटोकॉल और अनुप्रयोगों में प्रस्तुत किए गए कई व्यावहारिक हमलों से इसकी पुष्टि हुई थी।[3]

वर्ष 2000 के आसपास, मानकीकरण विधियों की धारणा के आसपास कई प्रयास विकसित हुए जिन्होंने सही कार्यान्वयन सुनिश्चित किया था। विशेष रूप से, संभवतः सुरक्षित मोड में शक्तिशाली रुचि चरणजीत जुटला की अखंडता-जागरूक सीबीसी और अखंडता-जागरूक समांतरता, आईएपीएम (मोड)[4] के 2000 (ओसीबी और कालक्रम देखें[5]) में प्रकाशित होने से बढ़ी थी।

छह भिन्न-भिन्न प्रमाणित एन्क्रिप्शन मोड (अर्थात् ऑफ़सेट कोडबुक मोड 2.0, ओसीबी 2.0; की रैप; सीबीसी-मैक, सीसीएम मोड के साथ काउंटर; एन्क्रिप्ट फिर प्रमाणित करें फिर अनुवाद करें, ईएएक्स मोड; एन्क्रिप्ट-फिर-मैक, EtM; और गलोईस/काउंटर मोड, जीसीएम) को आईएसओ/आईईसी 19772:2009 में मानकीकृत किया गया है।[6] एनआईएसटी आग्रह के उत्तर में अधिक प्रमाणित एन्क्रिप्शन विधियों का विकास किया गया था।[7] प्रमाणित एन्क्रिप्शन प्रदान करने के लिए स्पंज फ़ंक्शंस का उपयोग डुप्लेक्स मोड में किया जा सकता है।[8]

बेल्लारे और नामप्रेमपर (2000) ने एन्क्रिप्शन और मैक प्रिमिटिव्स की तीन रचनाओं का विश्लेषण किया, और प्रदर्शित किया कि एक संदेश को एन्क्रिप्ट करना और बाद में सिफरटेक्स्ट (एन्क्रिप्ट-तत्-मैक दृष्टिकोण) के लिए मैक को प्रायुक्त करना एक अनुकूली चुने गए सिफरटेक्स्ट हमले के विरुद्ध सुरक्षा का अर्थ है, किन्तु कि दोनों कार्य न्यूनतम आवश्यक गुणों को पूरा करते हैं। काट्ज़ और युंग ने "अक्षम्य एन्क्रिप्शन" नाम के अनुसार धारणा की जांच की और सिद्ध किया कि यह चुने हुए सिफरटेक्स्ट हमलों के खिलाफ सुरक्षा का संकेत देता है।[9]

2013 में, प्रमाणित एन्क्रिप्शन मोड के डिजाइन को प्रोत्साहित करने के लिए सीज़र प्रतियोगिता की घोषणा की गई थी।[10]

2015 में, ChaCha20-Poly1305 को इंटरनेट इंजीनियरिंग टास्क फोर्स प्रोटोकॉल में गलोईस/काउंटर मोड के वैकल्पिक एई निर्माण के रूप में जोड़ा गया है।

संबद्ध डेटा के साथ प्रमाणित एन्क्रिप्शन (एईएडी)

एईएडी एई का एक प्रकार है जो प्राप्तकर्ता को संदेश में एन्क्रिप्टेड और अनएन्क्रिप्टेड जानकारी दोनों की अखंडता की जांच करने की अनुमति देता है।[11] एईएडी संबंधित डेटा (एडी) को सिफरटेक्स्ट और उस संदर्भ से बांधता है जहां इसे प्रकट होना चाहिए जिससे एक वैध सिफरटेक्स्ट को एक अलग संदर्भ में कट-और-पेस्ट करने के प्रयासों का पता लगाया जा सके और निरस्त कर दिया जा सके।

यह आवश्यक है, उदाहरण के लिए, नेटवर्क पैकेट या फ़्रेम द्वारा जहां शीर्षलेख को दृश्यता की आवश्यकता होती है, पेलोड को गोपनीयता की आवश्यकता होती है, और दोनों को डेटा अखंडता और संदेश प्रमाणीकरण की आवश्यकता होती है।

प्रमाणित एन्क्रिप्शन के लिए दृष्टिकोण

एन्क्रिप्ट-तत्कालीन-मैक (EtM)

प्लेनटेक्स्ट को पहले एन्क्रिप्ट किया जाता है, फिर परिणामी सिफरटेक्स्ट के आधार पर एक मैक तैयार किया जाता है। सिफरटेक्स्ट और इसके मैक को एक साथ भेजा जाता है। सिफरटेक्स्ट और इसके मैक को एक साथ भेजा जाता है। उदाहरण के लिए, IPsec में प्रयुक्त होता है।[12] ISO/IEC 19772:2009 के अनुसार मानक विधि है।[6] यह एकमात्र विधि है जो एई में सुरक्षा की उच्चतम परिभाषा तक पहुंच सकता है, किन्तु यह केवल तभी प्राप्त किया जा सकता है जब मैक का उपयोग दृढ़ता से अक्षम्य हो।[13] नवंबर 2014 में, EtM के लिए टीएलएस और डीटीएलएस एक्सटेंशन को RFC 7366 के रूप में प्रकाशित किया गया है। SSHv2 के लिए भी विभिन्न EtM सिफरसुइट उपस्थित हैं (उदाहरण के लिए, hmac-sha1-etm@openssh.com).

ध्यान दें कि कुंजी पृथक्करण अनिवार्य (एन्क्रिप्शन और कीड हैश के लिए भिन्न-भिन्न कुंजियों का उपयोग किया जाना चाहिए) है, अन्यथा यह विशिष्ट एन्क्रिप्शन विधि और उपयोग किए गए हैश फ़ंक्शन के आधार पर संभावित रूप से असुरक्षित है।

एन्क्रिप्ट-और-मैक (E और M)

मैक को प्लेनटेक्स्ट के आधार पर तैयार किया जाता है, और प्लेनटेक्स्ट को मैक के बिना एन्क्रिप्ट किया जाता है। प्लेनटेक्स्ट का मैक और सिफरटेक्स्ट एक साथ भेजे जाते हैं। में प्रयुक्त, उदाहरण के लिए, सुरक्षित शैल।[14] तथापि E और M दृष्टिकोण अपने आप में दृढ़ता से अक्षम्य सिद्ध नहीं हुआ है,[13] दृष्टिकोण के अतिरिक्त इसे दृढ़ता से अक्षम्य बनाने के लिए सिक्योर शेल में कुछ साधारण संशोधन प्रायुक्त करना संभव है।[15]

मैक-फिर-एन्क्रिप्ट (MtE)

प्लेनटेक्स्ट के आधार पर एक मैक तैयार किया जाता है, फिर प्लेनटेक्स्ट और मैक दोनों को एक साथ एन्क्रिप्ट किया जाता है जिससे दोनों के आधार पर एक सिफरटेक्स्ट तैयार किया जा सकता है। सिफरटेक्स्ट (एक एन्क्रिप्टेड मैक युक्त) भेजा जाता है। एईएडी का उपयोग एसएसएल/टीएलएस में किया जाता है।[16] तथापि एमटीई दृष्टिकोण अपने आप में दृढ़ता से अक्षम्य सिद्ध नहीं हुआ है,[13] एसएसएल/टीएलएस कार्यान्वयन क्रॉस्कीक द्वारा दृढ़ता से अक्षम्य सिद्ध हुआ है जिसने दिखाया कि एसएसएल/टीएलएस वास्तव में एमटीई तंत्र के साथ उपयोग किए गए एन्कोडिंग के कारण सुरक्षित था।[17][dubious ] सैद्धांतिक सुरक्षा के अतिरिक्त, एसएसएल/टीएलएस के गहन विश्लेषण ने सुरक्षा को मैक-फिर-पैड-तत्-एन्क्रिप्ट के रूप में प्रतिरूपित किया, अर्थात् प्लेनटेक्स्ट पहले एन्क्रिप्शन फ़ंक्शन के ब्लॉक आकार के लिए पैडेड है। पैडिंग त्रुटियों के परिणामस्वरूप अधिकांश प्राप्तकर्ता की ओर पता लगाने योग्य त्रुटियां होती हैं, जो बदले में लकी थर्टीन हमले जैसे पैडिंग ऑरेकल हमले का कारण बनती हैं।

यह भी देखें

- ऑपरेशन के सिफर मोड को ब्लॉक करें

- सीसीएम मोड

- सीडब्ल्यूसी मोड

- ओसीबी मोड

- ईएक्स मोड

- गाल्वा / काउंटर मोड

- एईएस-जीसीएम-एसआईवी

- चाचा20-पॉली1305

- सोफी जर्मेन काउंटर मोड

- हस्ताक्षर एन्क्रिप्शन

संदर्भ

- ↑ M. Bellare; P. Rogaway; D. Wagner. "एक पारंपरिक प्रमाणीकृत-एन्क्रिप्शन मोड" (PDF). NIST. Retrieved March 12, 2013.

जब लोग एक पारंपरिक (केवल-गोपनीयता) एन्क्रिप्शन योजना और एक संदेश प्रमाणीकरण कोड (MAC) को एक साथ चिपकाने की कोशिश कर रहे थे तो लोग बहुत खराब प्रदर्शन कर रहे थे।

- ↑ T. Kohno; J. Viega & D. Whiting. "CWC प्रमाणित एन्क्रिप्शन (एसोसिएटेड डेटा) मोड" (PDF). NIST. Retrieved March 12, 2013.

सुरक्षित मैक के साथ गलती से सुरक्षित एन्क्रिप्शन योजनाओं को जोड़ना और फिर भी असुरक्षित प्रमाणित एन्क्रिप्शन योजनाएं प्राप्त करना बहुत आसान है

- ↑ "गुप्त-कुंजी क्रिप्टोग्राफी की विफलता" (PDF). Daniel J. Bernstein. Archived from the original (PDF) on April 18, 2013. Retrieved March 12, 2013.

- ↑ Jutl, Charanjit S. (2000-08-01). "लगभग मुफ्त संदेश अखंडता के साथ एन्क्रिप्शन मोड". Cryptology ePrint Archive: Report 2000/039. Proceedings IACR EUROCRYPT 2001. IACR. Retrieved 2013-03-16.

- ↑ T. Krovetz; P. Rogaway (2011-03-01). "प्रमाणित-एन्क्रिप्शन मोड का सॉफ़्टवेयर प्रदर्शन" (PDF). Fast Software Encryption 2011 (FSE 2011). IACR.

- ↑ 6.0 6.1 "सूचना प्रौद्योगिकी -- सुरक्षा तकनीक -- प्रमाणित एन्क्रिप्शन". 19772:2009. ISO/IEC. Retrieved March 12, 2013.

- ↑ "एन्क्रिप्शन मोड विकास". NIST. Retrieved April 17, 2013.

- ↑ The Keccak Team. "डुप्लेक्सिंग द स्पंज" (PDF).

- ↑ Katz, J.; Yung, M. (2001). B. Schneier (ed.). अक्षम्य एन्क्रिप्शन और ऑपरेशन के चुने हुए सिफरटेक्स्ट सुरक्षित मोड. pp. 284–299. doi:10.1007/3-540-44706-7_20. ISBN 978-3-540-41728-6.

{{cite book}}:|journal=ignored (help) - ↑ "CAESAR: Competition for Authenticated Encryption: Security, Applicability, and Robustness". Retrieved March 12, 2013.

- ↑ "एनआईएसटी ने छोटे इलेक्ट्रॉनिक्स की सुरक्षा के लिए 'लाइटवेट क्रिप्टोग्राफी' के लिए पहला आह्वान जारी किया". 2018-04-18. Retrieved 2019-09-04.

- ↑ "अलग गोपनीयता और अखंडता एल्गोरिदम". RFC 4303. Internet Engineering Task Force (IETF). Retrieved 2018-09-12.

- ↑ 13.0 13.1 13.2 "Authenticated Encryption: Relations among notions and analysis of the generic composition paradigm". M. Bellare and C. Namprempre. Retrieved April 13, 2013.

- ↑ "आंकड़ा शुचिता". RFC 4253. Internet Engineering Task Force (IETF). Retrieved 2018-09-12.

- ↑ Bellare, Mihir; Kohno, Tadayoshi; Namprempre, Chanathip. "Breaking and Provably Repairing the SSH Authenticated Encryption Scheme: A Case Study of the Encode-then-Encrypt-and-MAC Paradigm" (PDF). ACM Transactions on Information and System Security. Retrieved 30 August 2021.

- ↑ "रिकॉर्ड पेलोड सुरक्षा". RFC 5246. Internet Engineering Task Force (IETF). Retrieved 2018-09-12.

- ↑ "The Order of Encryption and Authentication for Protecting Communications (Or: How Secure is SSL?)" (PDF). H. Krawczyk. Retrieved April 13, 2013.

- General

- Bellare, M.; Namprempre, C. (2000), T. Okamoto (ed.), "Authenticated Encryption: Relations among notions and analysis of the generic composition paradigm" (PDF), Extended Abstract in Advances in Cryptology: Asiacrypt 2000 Proceedings, Lecture Notes in Computer Science, Springer-Verlag, 1976: 531, doi:10.1007/3-540-44448-3_41, ISBN 978-3-540-41404-9

बाहरी संबंध

- NIST: Modes Development

- How to choose an Authenticated Encryption mode