भेद्यता (कंप्यूटिंग): Difference between revisions

No edit summary |

No edit summary |

||

| Line 41: | Line 41: | ||

: ''कंप्यूटर प्रणाली कंप्यूटर प्रणाली बनाने वाली संस्थाओं की वर्तमान विन्यास का वर्णन करने वाले अवस्था से बना है। प्रणाली अवस्था संक्रमणों के अनुप्रयोग के माध्यम से गणना करता है जो प्रणाली की स्थिति को बदलते हैं। सुरक्षा नीति द्वारा परिभाषित अवस्था संक्रमणों के एक समूह का उपयोग करके किसी दिए गए प्रारंभिक अवस्था से पहुंचने योग्य सभी अवस्था अधिकृत या अनधिकृत वर्ग में आते हैं। इस लेख्य में, इन वर्गों और संक्रमणों की परिभाषाओं को स्वयंसिद्ध माना जाता है। एक असुरक्षित अवस्था एक अधिकृत अवस्था है जिससे अधिकृत अवस्था संक्रमणों का उपयोग करके एक अनधिकृत अवस्था तक पहुँचा जा सकता है। एक समझौता अवस्था इस तरह पहुंचा अवस्था है। एक आक्रमण अधिकृत अवस्था संक्रमणों का एक क्रम है जो एक समझौता स्थिति में समाप्त होता है। परिभाषा के अनुसार, आक्रमण कमजोर अवस्था में शुरू होता है। भेद्यता एक कमजोर स्थिति का एक लक्षण है जो इसे सभी गैर-संवेदनशील अवस्था से अलग करती है। यदि सामान्य है, भेद्यता कई कमजोर अवस्था की विशेषता हो सकती है; यदि विशिष्ट है, तो यह केवल एक की विशेषता हो सकती है...'' | : ''कंप्यूटर प्रणाली कंप्यूटर प्रणाली बनाने वाली संस्थाओं की वर्तमान विन्यास का वर्णन करने वाले अवस्था से बना है। प्रणाली अवस्था संक्रमणों के अनुप्रयोग के माध्यम से गणना करता है जो प्रणाली की स्थिति को बदलते हैं। सुरक्षा नीति द्वारा परिभाषित अवस्था संक्रमणों के एक समूह का उपयोग करके किसी दिए गए प्रारंभिक अवस्था से पहुंचने योग्य सभी अवस्था अधिकृत या अनधिकृत वर्ग में आते हैं। इस लेख्य में, इन वर्गों और संक्रमणों की परिभाषाओं को स्वयंसिद्ध माना जाता है। एक असुरक्षित अवस्था एक अधिकृत अवस्था है जिससे अधिकृत अवस्था संक्रमणों का उपयोग करके एक अनधिकृत अवस्था तक पहुँचा जा सकता है। एक समझौता अवस्था इस तरह पहुंचा अवस्था है। एक आक्रमण अधिकृत अवस्था संक्रमणों का एक क्रम है जो एक समझौता स्थिति में समाप्त होता है। परिभाषा के अनुसार, आक्रमण कमजोर अवस्था में शुरू होता है। भेद्यता एक कमजोर स्थिति का एक लक्षण है जो इसे सभी गैर-संवेदनशील अवस्था से अलग करती है। यदि सामान्य है, भेद्यता कई कमजोर अवस्था की विशेषता हो सकती है; यदि विशिष्ट है, तो यह केवल एक की विशेषता हो सकती है...'' | ||

[[राष्ट्रीय सूचना आश्वासन प्रशिक्षण और शिक्षा केंद्र]] भेद्यता को परिभाषित करता है:<ref>Schou, Corey (1996). Handbook of INFOSEC Terms, Version 2.0. CD-ROM (Idaho State University & Information Systems Security Organization)</ref><ref>[http://niatec.info/Glossary.aspx?term=6018&alpha=V NIATEC Glossary]</ref> | [[राष्ट्रीय सूचना आश्वासन प्रशिक्षण और शिक्षा केंद्र]] भेद्यता को परिभाषित करता है:<ref>Schou, Corey (1996). Handbook of INFOSEC Terms, Version 2.0. CD-ROM (Idaho State University & Information Systems Security Organization)</ref><ref>[http://niatec.info/Glossary.aspx?term=6018&alpha=V NIATEC Glossary]</ref> | ||

: स्वचालित प्रणाली सुरक्षा प्रक्रियाओं, प्रशासनिक नियंत्रणों, आंतरिक नियंत्रणों और अन्य में एक कमजोरी, जिसका उपयोग सूचना तक अनधिकृत पहुंच प्राप्त करने या महत्वपूर्ण प्रसंस्करण को बाधित करने के खतरे से किया जा सकता है। 2. प्रणाली सुरक्षा प्रक्रियाओं, हार्डवेयर डिज़ाइन, आंतरिक नियंत्रण आदि में एक कमज़ोरी, जिसका लाभ गोपनीय या संवेदनशील | : स्वचालित प्रणाली सुरक्षा प्रक्रियाओं, प्रशासनिक नियंत्रणों, आंतरिक नियंत्रणों और अन्य में एक कमजोरी, जिसका उपयोग सूचना तक अनधिकृत पहुंच प्राप्त करने या महत्वपूर्ण प्रसंस्करण को बाधित करने के खतरे से किया जा सकता है। 2. प्रणाली सुरक्षा प्रक्रियाओं, हार्डवेयर डिज़ाइन, आंतरिक नियंत्रण आदि में एक कमज़ोरी, जिसका लाभ गोपनीय या संवेदनशील सूचना तक अनधिकृत पहुँच प्राप्त करने के लिए उठाया जा सकता है। 3. भौतिक विन्यास, संगठन, प्रक्रियाओं, कर्मियों, प्रबंधन, प्रशासन, हार्डवेयर, या सॉफ़्टवेयर में कमजोरी जिसका उपयोग ADP प्रणाली या गतिविधि को हानि पहुँचाने के लिए किया जा सकता है। भेद्यता की उपस्थिति अपने आप में हानि नहीं पहुँचाती है; एक भेद्यता केवल एक स्थिति या स्थितियों का समूह है जो ADP प्रणाली या गतिविधि को किसी आक्रमण से हानि पहुँचा सकती है। 4. मुख्य रूप से आंतरिक वातावरण (संपत्ति) की संस्थाओं से संबंधित एक अभिकथन; हम कहते हैं कि एक संपत्ति (या संपत्ति का वर्ग) कमजोर है (किसी तरह से, संभवतः एक एजेंट या एजेंटों का संग्रह सम्मिलित है); हम लिखते हैं: V (i,e) जहां: e एक रिक्त समुच्चय हो सकता है। 5. विभिन्न खतरों के प्रति संवेदनशीलता। 6. एक विशिष्ट आंतरिक इकाई के गुणों का एक समूह, जो एक विशिष्ट बाहरी इकाई के गुणों के एक समूह के साथ मिलकर एक जोखिम का तात्पर्य है। 7. एक प्रणाली की विशेषताएं जो इसे एक अप्राकृतिक (मानव निर्मित) शत्रुतापूर्ण वातावरण में एक निश्चित स्तर के प्रभावों के अधीन होने के परिणामस्वरूप एक निश्चित गिरावट (निर्दिष्ट मिशन को करने में असमर्थता) का कारण बनती हैं। | ||

== भेद्यता और जोखिम कारक मॉडल == | == भेद्यता और जोखिम कारक मॉडल == | ||

एक संसाधन (भौतिक या तार्किक) में एक या अधिक भेद्यताएं हो सकती हैं जिनका एक खतरे वाले अभिनेता द्वारा शोषण किया जा सकता है। परिणाम संभावित रूप से एक संगठन और/या अन्य सम्मिलित | एक संसाधन (भौतिक या तार्किक) में एक या अधिक भेद्यताएं हो सकती हैं जिनका एक खतरे वाले अभिनेता द्वारा शोषण किया जा सकता है। परिणाम संभावित रूप से एक संगठन और/या अन्य सम्मिलित दलों (ग्राहकों, आपूर्तिकर्ताओं) से संबंधित संसाधनों की [[गोपनीयता]], [[अखंडता]] या संसाधनों की [[उपलब्धता]] (आवश्यक रूप से कमजोर नहीं) से समझौता कर सकते हैं। तथाकथित CIA तिकड़ी [[सूचना सुरक्षा]] की आधारशिला है। | ||

एक आक्रमण सक्रिय हो सकता है जब यह प्रणाली संसाधनों को बदलने का प्रयास करता है या उनके संचालन को प्रभावित करता है, अखंडता या उपलब्धता से समझौता करता है। एक निष्क्रिय आक्रमण प्रणाली से | एक आक्रमण सक्रिय हो सकता है जब यह प्रणाली संसाधनों को बदलने का प्रयास करता है या उनके संचालन को प्रभावित करता है, अखंडता या उपलब्धता से समझौता करता है। एक निष्क्रिय आक्रमण प्रणाली से सूचना सीखने या उपयोग करने का प्रयास करता है परन्तु गोपनीयता से समझौता करते हुए प्रणाली संसाधनों को प्रभावित नहीं करता है।<ref name=rfc4949/> | ||

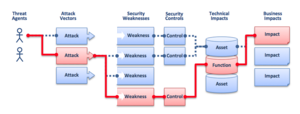

[[File:2010-T10-ArchitectureDiagram.png|thumb|OWASP: थ्रेट एजेंट और व्यावसायिक प्रभाव के बीच संबंध]][[OWASP]] (आकृति देखें) एक ही घटना को थोड़े अलग शब्दों में | [[File:2010-T10-ArchitectureDiagram.png|thumb|OWASP: थ्रेट एजेंट और व्यावसायिक प्रभाव के बीच संबंध]][[OWASP]] (आकृति देखें) एक ही घटना को थोड़े अलग शब्दों में प्रदर्शित करता है: एक आक्रमण के सदिश के माध्यम से एक खतरा एजेंट प्रणाली की कमजोरी (भेद्यता) और संबंधित सुरक्षा नियंत्रणों का शोषण करता है, व्यावसायिक प्रभाव से जुड़े IT संसाधन (परिसंपत्ति) पर तकनीकी प्रभाव उत्पन्न करना। | ||

समग्र चित्र जोखिम परिदृश्य के [[जोखिम कारक (कंप्यूटिंग)]] को | समग्र चित्र जोखिम परिदृश्य के [[जोखिम कारक (कंप्यूटिंग)]] को प्रदर्शित करता है।<ref>[http://www.isaca.org/Knowledge-Center/Research/Documents/RiskIT-FW-18Nov09-Research.pdf ISACA THE RISK IT FRAMEWORK (registration required)] {{webarchive |url=https://web.archive.org/web/20100705110913/http://www.isaca.org/Knowledge-Center/Research/Documents/RiskIT-FW-18Nov09-Research.pdf |date=July 5, 2010 }}</ref> | ||

| Line 115: | Line 115: | ||

</ref> | </ref> | ||

*मौलिक [[ऑपरेटिंग सिस्टम|ऑपरेटिंग प्रणाली]] डिज़ाइन दोष: ऑपरेटिंग प्रणाली डिज़ाइनर उपयोगकर्ता/प्रोग्राम प्रबंधन पर उप-इष्टतम नीतियों को लागू करना चुनता है। उदाहरण के लिए, [[डिफ़ॉल्ट परमिट]] जैसी नीतियों के साथ ऑपरेटिंग प्रणाली प्रत्येक प्रोग्राम और प्रत्येक उपयोगकर्ता को संपूर्ण कंप्यूटर तक पूर्ण पहुंच प्रदान करते हैं।<ref name=Vacca23/>यह ऑपरेटिंग प्रणाली दोष वायरस और मैलवेयर को प्रशासक की ओर से कमांड निष्पादित करने की अनुमति देता है।<ref>{{cite web|url=http://www.ranum.com/security/computer_security/editorials/dumb/|title=कंप्यूटर सुरक्षा में छह बेवकूफी भरे विचार|work=ranum.com}}</ref> | *मौलिक [[ऑपरेटिंग सिस्टम|ऑपरेटिंग प्रणाली]] डिज़ाइन दोष: ऑपरेटिंग प्रणाली डिज़ाइनर उपयोगकर्ता/प्रोग्राम प्रबंधन पर उप-इष्टतम नीतियों को लागू करना चुनता है। उदाहरण के लिए, [[डिफ़ॉल्ट परमिट]] जैसी नीतियों के साथ ऑपरेटिंग प्रणाली प्रत्येक प्रोग्राम और प्रत्येक उपयोगकर्ता को संपूर्ण कंप्यूटर तक पूर्ण पहुंच प्रदान करते हैं।<ref name=Vacca23/>यह ऑपरेटिंग प्रणाली दोष वायरस और मैलवेयर को प्रशासक की ओर से कमांड निष्पादित करने की अनुमति देता है।<ref>{{cite web|url=http://www.ranum.com/security/computer_security/editorials/dumb/|title=कंप्यूटर सुरक्षा में छह बेवकूफी भरे विचार|work=ranum.com}}</ref> | ||

*इंटरनेट वेबसाइट ब्राउजिंग: कुछ इंटरनेट वेबसाइटों में हानिकारक [[स्पाइवेयर]] या [[एडवेयर]] हो सकते हैं जो कंप्यूटर प्रणाली पर स्वचालित रूप से स्थापित हो सकते हैं। उन वेबसाइटों पर जाने के बाद, कंप्यूटर प्रणाली संक्रमित हो जाते हैं और व्यक्तिगत | *इंटरनेट वेबसाइट ब्राउजिंग: कुछ इंटरनेट वेबसाइटों में हानिकारक [[स्पाइवेयर]] या [[एडवेयर]] हो सकते हैं जो कंप्यूटर प्रणाली पर स्वचालित रूप से स्थापित हो सकते हैं। उन वेबसाइटों पर जाने के बाद, कंप्यूटर प्रणाली संक्रमित हो जाते हैं और व्यक्तिगत सूचना एकत्र की जाएगी और तीसरे पक्ष के व्यक्तियों को दी जाएगी।<ref>{{cite web|url=http://projects.webappsec.org/w/page/13246989/Web-Application-Security-Statistics#APPENDIX2ADDITIONALVULNERABILITYCLASSIFICATION|title=वेब अनुप्रयोग सुरक्षा कंसोर्टियम / वेब अनुप्रयोग सुरक्षा सांख्यिकी|work=webappsec.org}}</ref> | ||

*[[सॉफ्टवेयर बग]]: प्रोग्रामर एक सॉफ्टवेयर प्रोग्राम में शोषक बग छोड़ देता है। सॉफ़्टवेयर बग एक आक्रमण कर्ता को किसी एप्लिकेशन का दुरुपयोग करने की अनुमति दे सकता है।<ref name=Vacca23/>* [[अनियंत्रित उपयोगकर्ता इनपुट]]: कार्यक्रम मानता है कि सभी उपयोगकर्ता इनपुट सुरक्षित हैं। प्रोग्राम जो उपयोगकर्ता इनपुट की जांच नहीं करते हैं, कमांड या एसक्यूएल स्टेटमेंट्स के अनपेक्षित प्रत्यक्ष निष्पादन की अनुमति दे सकते हैं ([[बफ़र अधिकता]], [[एसक्यूएल इंजेक्षन]] या अन्य गैर-मान्य इनपुट के रूप में जाना जाता है)।<ref name=Vacca23/>*पिछली गलतियों से सीख नहीं लेना:<ref>Ross Anderson. Why Cryptosystems Fail. Technical report, University Computer Laboratory, Cam- | *[[सॉफ्टवेयर बग]]: प्रोग्रामर एक सॉफ्टवेयर प्रोग्राम में शोषक बग छोड़ देता है। सॉफ़्टवेयर बग एक आक्रमण कर्ता को किसी एप्लिकेशन का दुरुपयोग करने की अनुमति दे सकता है।<ref name=Vacca23/>* [[अनियंत्रित उपयोगकर्ता इनपुट]]: कार्यक्रम मानता है कि सभी उपयोगकर्ता इनपुट सुरक्षित हैं। प्रोग्राम जो उपयोगकर्ता इनपुट की जांच नहीं करते हैं, कमांड या एसक्यूएल स्टेटमेंट्स के अनपेक्षित प्रत्यक्ष निष्पादन की अनुमति दे सकते हैं ([[बफ़र अधिकता]], [[एसक्यूएल इंजेक्षन]] या अन्य गैर-मान्य इनपुट के रूप में जाना जाता है)।<ref name=Vacca23/>*पिछली गलतियों से सीख नहीं लेना:<ref>Ross Anderson. Why Cryptosystems Fail. Technical report, University Computer Laboratory, Cam- | ||

bridge, January 1994.</ref><ref>Neil Schlager. When Technology Fails: Significant Technological Disasters, Accidents, and Failures of | bridge, January 1994.</ref><ref>Neil Schlager. When Technology Fails: Significant Technological Disasters, Accidents, and Failures of | ||

| Line 142: | Line 142: | ||

घुसपैठ का पता लगाने वाली प्रणाली आक्रमण (कंप्यूटिंग) का पता लगाने के लिए इस्तेमाल की जाने वाली प्रणालियों के एक वर्ग का एक उदाहरण है। | घुसपैठ का पता लगाने वाली प्रणाली आक्रमण (कंप्यूटिंग) का पता लगाने के लिए इस्तेमाल की जाने वाली प्रणालियों के एक वर्ग का एक उदाहरण है। | ||

भौतिक सुरक्षा एक सूचना संपत्ति की भौतिक सुरक्षा के उपायों का एक समूह है: यदि कोई सूचना संपत्ति तक भौतिक पहुंच प्राप्त कर सकता है, तो यह व्यापक रूप से स्वीकार किया जाता है कि एक आक्रमण कर्ता उस पर किसी भी | भौतिक सुरक्षा एक सूचना संपत्ति की भौतिक सुरक्षा के उपायों का एक समूह है: यदि कोई सूचना संपत्ति तक भौतिक पहुंच प्राप्त कर सकता है, तो यह व्यापक रूप से स्वीकार किया जाता है कि एक आक्रमण कर्ता उस पर किसी भी सूचना तक पहुंच सकता है या संसाधन को उसके वैध उपयोगकर्ताओं के लिए अनुपलब्ध बना सकता है। | ||

एक कंप्यूटर, इसके ऑपरेटिंग प्रणाली और एक अच्छे सुरक्षा स्तर को पूरा करने के लिए अनुप्रयोगों को पूरा करने के लिए मानदंडों के कुछ समूह विकसित किए गए हैं: [[ITSEC]] और [[सामान्य मानदंड]] दो उदाहरण हैं। | एक कंप्यूटर, इसके ऑपरेटिंग प्रणाली और एक अच्छे सुरक्षा स्तर को पूरा करने के लिए अनुप्रयोगों को पूरा करने के लिए मानदंडों के कुछ समूह विकसित किए गए हैं: [[ITSEC]] और [[सामान्य मानदंड]] दो उदाहरण हैं। | ||

| Line 151: | Line 151: | ||

=== भेद्यता सूची === | === भेद्यता सूची === | ||

[[मेटर कॉर्पोरेशन]] सामान्य कमजोरियों और एक्सपोजर नामक प्रणाली में सार्वजनिक रूप से प्रकट कमजोरियों की एक अधूरी सूची रखता है। यह | [[मेटर कॉर्पोरेशन]] सामान्य कमजोरियों और एक्सपोजर नामक प्रणाली में सार्वजनिक रूप से प्रकट कमजोरियों की एक अधूरी सूची रखता है। यह सूचना तुरंत राष्ट्रीय मानक और प्रौद्योगिकी संस्थान (NIST) के साथ साझा की जाती है, जहाँ प्रत्येक भेद्यता को [[सामान्य भेद्यता स्कोरिंग सिस्टम|सामान्य भेद्यता स्कोरिंग प्रणाली]] (CVSS), सामान्य प्लेटफ़ॉर्म गणना (CPE) योजना और सामान्य कमज़ोरी गणना का उपयोग करके एक जोखिम स्कोर दिया जाता है। | ||

[[क्लाउड सेवा प्रदाता]] सदैव सामान्य भेद्यता और जोखिम प्रणाली का उपयोग करके अपनी सेवाओं में सुरक्षा समस्याओं को सूचीबद्ध नहीं करते हैं।<ref>{{Cite web |title=Wiz ने क्लाउड भेद्यताओं को ट्रैक करने के लिए खुला डेटाबेस लॉन्च किया|url=https://www.techtarget.com/searchsecurity/news/252522106/Wiz-launches-open-database-to-track-cloud-vulnerabilities |access-date=2022-07-20 |website=SearchSecurity |language=en}}</ref> [[क्लाउड कम्प्यूटिंग]] भेद्यता गणना, गंभीरता मूल्यांकन और कोई एकीकृत ट्रैकिंग तंत्र के लिए वर्तमान में कोई सार्वभौमिक मानक नहीं है।<ref>{{Cite web |last=Barth |first=Bradley |date=2022-06-08 |title=केंद्रीकृत डेटाबेस क्लाउड के लिए बग प्रकटीकरण को मानकीकृत करने में मदद करेगा|url=https://www.scmagazine.com/editorial/analysis/cloud-security/security-leaders-call-for-centralized-database-to-help-standardize-bug-disclosure-for-the-cloud |access-date=2022-07-20 |website=www.scmagazine.com |language=en}}</ref> [https://www.cloudvulndb.org ओपन सीवीडीबी] पहल एक समुदाय-संचालित केंद्रीकृत क्लाउड भेद्यता डेटाबेस है जो सीएसपी कमजोरियों को सूचीबद्ध करता है, और उन चरणों को सूचीबद्ध करता है जो उपयोगकर्ता अपने स्वयं के वातावरण में इन मुद्दों का पता लगाने या उन्हें रोकने के लिए उठा सकते हैं।<ref>{{Cite web |last1=Writer |first1=Jai VijayanContributing |last2=ReadingJune 28 |first2=Dark |last3=2022 |date=2022-06-28 |title=नई भेद्यता डेटाबेस कैटलॉग क्लाउड सुरक्षा मुद्दे|url=https://www.darkreading.com/cloud/new-initiative-seeks-to-shed-light-on-cloud-vulnerabilities |access-date=2022-07-20 |website=Dark Reading |language=en}}</ref> | [[क्लाउड सेवा प्रदाता]] सदैव सामान्य भेद्यता और जोखिम प्रणाली का उपयोग करके अपनी सेवाओं में सुरक्षा समस्याओं को सूचीबद्ध नहीं करते हैं।<ref>{{Cite web |title=Wiz ने क्लाउड भेद्यताओं को ट्रैक करने के लिए खुला डेटाबेस लॉन्च किया|url=https://www.techtarget.com/searchsecurity/news/252522106/Wiz-launches-open-database-to-track-cloud-vulnerabilities |access-date=2022-07-20 |website=SearchSecurity |language=en}}</ref> [[क्लाउड कम्प्यूटिंग]] भेद्यता गणना, गंभीरता मूल्यांकन और कोई एकीकृत ट्रैकिंग तंत्र के लिए वर्तमान में कोई सार्वभौमिक मानक नहीं है।<ref>{{Cite web |last=Barth |first=Bradley |date=2022-06-08 |title=केंद्रीकृत डेटाबेस क्लाउड के लिए बग प्रकटीकरण को मानकीकृत करने में मदद करेगा|url=https://www.scmagazine.com/editorial/analysis/cloud-security/security-leaders-call-for-centralized-database-to-help-standardize-bug-disclosure-for-the-cloud |access-date=2022-07-20 |website=www.scmagazine.com |language=en}}</ref> [https://www.cloudvulndb.org ओपन सीवीडीबी] पहल एक समुदाय-संचालित केंद्रीकृत क्लाउड भेद्यता डेटाबेस है जो सीएसपी कमजोरियों को सूचीबद्ध करता है, और उन चरणों को सूचीबद्ध करता है जो उपयोगकर्ता अपने स्वयं के वातावरण में इन मुद्दों का पता लगाने या उन्हें रोकने के लिए उठा सकते हैं।<ref>{{Cite web |last1=Writer |first1=Jai VijayanContributing |last2=ReadingJune 28 |first2=Dark |last3=2022 |date=2022-06-28 |title=नई भेद्यता डेटाबेस कैटलॉग क्लाउड सुरक्षा मुद्दे|url=https://www.darkreading.com/cloud/new-initiative-seeks-to-shed-light-on-cloud-vulnerabilities |access-date=2022-07-20 |website=Dark Reading |language=en}}</ref> | ||

| Line 158: | Line 158: | ||

== भेद्यता प्रकटीकरण तिथि == | == भेद्यता प्रकटीकरण तिथि == | ||

भेद्यता के प्रकटीकरण का समय सुरक्षा समुदाय और उद्योग में अलग तरह से परिभाषित किया गया है। इसे आमतौर पर एक निश्चित पार्टी द्वारा सुरक्षा | भेद्यता के प्रकटीकरण का समय सुरक्षा समुदाय और उद्योग में अलग तरह से परिभाषित किया गया है। इसे आमतौर पर एक निश्चित पार्टी द्वारा सुरक्षा सूचना के एक प्रकार के सार्वजनिक प्रकटीकरण के रूप में संदर्भित किया जाता है। आमतौर पर, भेद्यता की सूचना पर मेलिंग सूची पर चर्चा की जाती है या सुरक्षा वेब साइट पर प्रकाशित की जाती है और इसके परिणामस्वरूप सुरक्षा सलाह दी जाती है। | ||

प्रकटीकरण का समय पहली तारीख है जब किसी चैनल पर सुरक्षा भेद्यता का वर्णन किया जाता है, जहां भेद्यता पर प्रकट की गई | प्रकटीकरण का समय पहली तारीख है जब किसी चैनल पर सुरक्षा भेद्यता का वर्णन किया जाता है, जहां भेद्यता पर प्रकट की गई सूचना को निम्नलिखित आवश्यकता को पूरा करना होता है: | ||

* | * सूचना जनता के लिए स्वतंत्र रूप से उपलब्ध है | ||

* भेद्यता की | * भेद्यता की सूचना एक विश्वसनीय और स्वतंत्र चैनल/स्रोत द्वारा प्रकाशित की जाती है | ||

* भेद्यता का विशेषज्ञों द्वारा विश्लेषण किया गया है जैसे कि प्रकटीकरण पर जोखिम रेटिंग | * भेद्यता का विशेषज्ञों द्वारा विश्लेषण किया गया है जैसे कि प्रकटीकरण पर जोखिम रेटिंग सूचना सम्मिलित है | ||

कमजोरियों की पहचान करना और उन्हें दूर करना | कमजोरियों की पहचान करना और उन्हें दूर करना | ||

| Line 212: | Line 212: | ||

** समय आक्रमण | ** समय आक्रमण | ||

*उपयोगकर्ता इंटरफ़ेस विफल, जैसे: | *उपयोगकर्ता इंटरफ़ेस विफल, जैसे: | ||

**पीड़ित पर दोषारोपण उपयोगकर्ता को उत्तर देने के लिए पर्याप्त | **पीड़ित पर दोषारोपण उपयोगकर्ता को उत्तर देने के लिए पर्याप्त सूचना दिए बिना उपयोगकर्ता को सुरक्षा निर्णय लेने के लिए प्रेरित करना<ref>[http://blog.mozilla.com/rob-sayre/2007/09/28/blaming-the-victim/] {{webarchive |url=https://web.archive.org/web/20071021201149/http://blog.mozilla.com/rob-sayre/2007/09/28/blaming-the-victim/ |date=October 21, 2007 }}</ref> | ||

**[[दौड़ की स्थिति]]<ref>{{cite web|url=http://www.squarefree.com/2004/07/01/race-conditions-in-security-dialogs/|title=जेसी रुडरमैन »सुरक्षा संवादों में दौड़ की स्थिति|work=squarefree.com}}</ref><ref>{{cite web|url=http://lcamtuf.blogspot.com/2010/08/on-designing-uis-for-non-robots.html|title=lcamtuf का ब्लॉग|work=lcamtuf.blogspot.com|date=16 August 2010}}</ref> | **[[दौड़ की स्थिति]]<ref>{{cite web|url=http://www.squarefree.com/2004/07/01/race-conditions-in-security-dialogs/|title=जेसी रुडरमैन »सुरक्षा संवादों में दौड़ की स्थिति|work=squarefree.com}}</ref><ref>{{cite web|url=http://lcamtuf.blogspot.com/2010/08/on-designing-uis-for-non-robots.html|title=lcamtuf का ब्लॉग|work=lcamtuf.blogspot.com|date=16 August 2010}}</ref> | ||

** चेतावनी थकान<ref>{{cite web|url=http://www.freedom-to-tinker.com/?p=459|title=चेतावनी थकान|work=freedom-to-tinker.com}}</ref> या उपयोगकर्ता कंडीशनिंग। | ** चेतावनी थकान<ref>{{cite web|url=http://www.freedom-to-tinker.com/?p=459|title=चेतावनी थकान|work=freedom-to-tinker.com}}</ref> या उपयोगकर्ता कंडीशनिंग। | ||

Revision as of 22:14, 23 December 2022

| एक श्रृंखला का हिस्सा |

| कंप्यूटर हैकिंग |

|---|

भेद्यता एक कंप्यूटर प्रणाली की त्रुटियां हैं जो डिवाइस/प्रणाली की समग्र सुरक्षा को कमजोर करती हैं। भेद्यता या तो हार्डवेयर में या हार्डवेयर पर चलने वाले सॉफ़्टवेयर में कमज़ोरी हो सकती है। एक कंप्यूटर प्रणाली के भीतर विशेषाधिकार सीमाओं को पार करने (अर्थात अनधिकृत कार्यों को करने) के लिए आक्रमण कर्ता जैसे डराने वाले अभिनेता द्वारा भेद्यता शोषण (कंप्यूटर सुरक्षा) हो सकती है। भेद्यता का लाभ उठाने के लिए, एक आक्रमण कर्ता के समीप कम से कम एक लागू उपकरण या तकनीक होनी चाहिए जो प्रणाली की कमजोरी से जुड़ सके। इस फ्रेम में, कमजोरियों को आक्रमण की सतह के रूप में भी जाना जाता है।

भेद्यता प्रबंधन एक चक्रीय क्रिया है जो सिद्धांत में भिन्न होता है परन्तु इसमें सामान्य प्रक्रियाएं सम्मिलित होती हैं जिनमें सम्मिलित हैं: सभी संपत्तियों की खोज करें, संपत्तियों को प्राथमिकता दें, मूल्यांकन करें या पूर्ण भेद्यता स्कैन करें, परिणामों पर विवरण दे, कमजोरियों को दूर करें, उपचार को सत्यापित करें - दोहराएँ। यह क्रिया सामान्यतः कंप्यूटिंग प्रणाली में सॉफ़्टवेयर भेद्यता को संदर्भित करती है।[1] सक्रिय भेद्यता प्रबंधन का तात्पर्य सभी कमजोरियों की जल्द से जल्द पहचान करके आक्रमण को रोकना है।[2] एक सुरक्षा जोखिम को सदैव गलत विधि से भेद्यता के रूप में वर्गीकृत किया जाता है। जोखिम के समान अर्थ के साथ भेद्यता का उपयोग भ्रम उत्पन्न कर सकता है। जोखिम एक भेद्यता के शोषण से उत्पन्न एक महत्वपूर्ण प्रभाव की संभावना है। फिर जोखिम के बिना भेद्यताएं हैं: उदाहरण के लिए जब प्रभावित संपत्ति (कंप्यूटिंग) का कोई मूल्य नहीं है। काम करने और पूरी तरह से कार्यान्वित आक्रमण के एक या अधिक ज्ञात उदाहरणों के साथ भेद्यता को शोषण योग्य भेद्यता के रूप में वर्गीकृत किया गया है - एक भेद्यता जिसके लिए एक शोषण (कंप्यूटर सुरक्षा) स्थित है। भेद्यता की खिड़की वह समय है जब सुरक्षा छिद्र प्रस्तावित किया गया था या नियुक्त सॉफ़्टवेयर में प्रकट हुआ था, जब पहुंच हटा दी गई थी, एक सुरक्षा निर्धारित उपलब्ध/नियुक्त किया गया था, या आक्रमण कर्ता अक्षम था-शून्य-दिन का आक्रमण देखें।

सुरक्षा बग (सुरक्षा दोष) एक संकुचित अवधारणा है। ऐसी भेद्यताएँ हैं जो सॉफ़्टवेयर से संबंधित नहीं हैं: संगणक धातु सामग्री, साइट, कार्मिक भेद्यताएँ भेद्यता के उदाहरण हैं जो सॉफ़्टवेयर सुरक्षा बग नहीं हैं।

कंप्यूटर भाषा में निर्माण जो ठीक से उपयोग करने में कठिन हैं, बड़ी संख्या में कमजोरियों को प्रकट कर सकते हैं।

परिभाषाएँ

मानकीकरण के लिए अंतर्राष्ट्रीय संगठन ISO/IEC 27005 भेद्यता को इस प्रकार परिभाषित करता है:[3]: एक संपत्ति या संपत्ति के समूह की एक कमजोरी जिसका एक या अधिक खतरों से लाभ उठाया जा सकता है, जहां एक संपत्ति कुछ भी है जो संगठन के लिए मूल्यवान है, इसके व्यवसाय संचालन और उनकी निरंतरता, जिसमें सूचना संसाधन सम्मिलित हैं जो संगठन के मिशन का समर्थन करते हैं[4]

IETF RFC 4949 भेद्यता के रूप में:[5]

- प्रणाली के डिजाइन, कार्यान्वयन, या संचालन और प्रबंधन में दोष या कमजोरी जिसका प्रणाली की सुरक्षा नीति का उल्लंघन करने के लिए शोषण किया जा सकता है

संयुक्त राज्य अमेरिका की राष्ट्रीय सुरक्षा प्रणालियों की समिति ने CNSS निर्देश संख्या 4009 दिनांक 26 अप्रैल 2010 राष्ट्रीय सूचना आश्वासन शब्दावली में 'भेद्यता' को परिभाषित किया:[6]

- भेद्यता - एक सूचना प्रणाली, प्रणाली सुरक्षा प्रक्रियाओं, आंतरिक नियंत्रण, या कार्यान्वयन में कमजोरी जिसका किसी भय के स्रोत द्वारा लाभ उठाया जा सकता है।

कई NIST प्रकाशन विभिन्न प्रकाशनों में IT संदर्भ में 'भेद्यता' को परिभाषित करते हैं: FISMAपीडिया[7] पद[8] एक सूची प्रदान करें। उनके बीच SP 800-30,[9] एक विस्तृत दें:

- प्रणाली सुरक्षा प्रक्रियाओं, डिज़ाइन, कार्यान्वयन, या आंतरिक नियंत्रणों में एक दोष या कमजोरी जिसका प्रयोग किया जा सकता है (गलती से प्रवर्तित या अभिप्रायपूर्वक शोषण) और जिसके परिणामस्वरूप सुरक्षा उल्लंघन या प्रणाली की सुरक्षा नीति का उल्लंघन होता है।

ENISA 'भेद्यता' को इस प्रकार परिभाषित करता है[10]:

- एक कमजोरी, डिजाइन, या कार्यान्वयन त्रुटि का अस्तित्व जो कंप्यूटर प्रणाली , नेटवर्क, एप्लिकेशन, या प्रोटोकॉल की सुरक्षा से समझौता करने वाली एक अप्रत्याशित, अवांछनीय घटना [G.11] का कारण बन सकता है। (ITSEC)

खुला समूह 'भेद्यता' को इस रूप में परिभाषित करता है[11]

- संभावना है कि खतरे की क्षमता खतरे का विरोध करने की क्षमता से अधिक है।

सूचना जोखिम का कारक विश्लेषण (FAIR) 'भेद्यता' को इस प्रकार परिभाषित करता है:[12]

- संभावना है कि एक संपत्ति खतरे के एजेंट के कार्यों का विरोध करने में असमर्थ होगी

FAIR के अनुसार भेद्यता नियंत्रण शक्ति से संबंधित है, अर्थात बल के एक मानक माप और खतरे (कंप्यूटर) क्षमताओं की तुलना में नियंत्रण की शक्ति, अर्थात बल का संभावित स्तर जो एक खतरे का एजेंट किसी संपत्ति के विरुद्ध आवेदन करने में सक्षम है।

ISACA रिस्क इट फ्रेमवर्क में 'भेद्यता' को इस प्रकार परिभाषित करता है:

- डिजाइन, कार्यान्वयन, संचालन या आंतरिक नियंत्रण में कमजोरी

डेटा और कंप्यूटर सुरक्षा: मानकों की अवधारणाओं का शब्दकोश और निबंधन, लेखक डेनिस लॉन्गले और माइकल शेन, स्टॉकटन प्रेस, ISBN 0-935859-17-9 भेद्यता को इस प्रकार परिभाषित करता है:

- 1) कंप्यूटर सुरक्षा में, स्वचालित प्रणाली सुरक्षा प्रक्रियाओं, प्रशासनिक नियंत्रण, इंटरनेट नियंत्रण आदि में एक कमजोरी, जिसका उपयोग सूचना तक अनधिकृत पहुंच प्राप्त करने या महत्वपूर्ण प्रसंस्करण को बाधित करने के खतरे से किया जा सकता है। 2) कंप्यूटर सुरक्षा में, भौतिक विन्यास, संगठन, प्रक्रियाओं, कर्मियों, प्रबंधन, प्रशासन, हार्डवेयर या सॉफ़्टवेयर में कमजोरी जिसका उपयोग ADP प्रणाली या गतिविधि को हानि पहुँचाने के लिए किया जा सकता है। 3) कंप्यूटर सुरक्षा में, प्रणाली में स्थित कोई कमजोरी या दोष। आक्रमण या हानिकारक घटना, या उस आक्रमण को परिणाम देने के लिए खतरे के एजेंट के लिए उपलब्ध अवसर।

मैट बिशप और डेव बेली[13] कंप्यूटर भेद्यता की की निम्नलिखित परिभाषा देते हैं:

- कंप्यूटर प्रणाली कंप्यूटर प्रणाली बनाने वाली संस्थाओं की वर्तमान विन्यास का वर्णन करने वाले अवस्था से बना है। प्रणाली अवस्था संक्रमणों के अनुप्रयोग के माध्यम से गणना करता है जो प्रणाली की स्थिति को बदलते हैं। सुरक्षा नीति द्वारा परिभाषित अवस्था संक्रमणों के एक समूह का उपयोग करके किसी दिए गए प्रारंभिक अवस्था से पहुंचने योग्य सभी अवस्था अधिकृत या अनधिकृत वर्ग में आते हैं। इस लेख्य में, इन वर्गों और संक्रमणों की परिभाषाओं को स्वयंसिद्ध माना जाता है। एक असुरक्षित अवस्था एक अधिकृत अवस्था है जिससे अधिकृत अवस्था संक्रमणों का उपयोग करके एक अनधिकृत अवस्था तक पहुँचा जा सकता है। एक समझौता अवस्था इस तरह पहुंचा अवस्था है। एक आक्रमण अधिकृत अवस्था संक्रमणों का एक क्रम है जो एक समझौता स्थिति में समाप्त होता है। परिभाषा के अनुसार, आक्रमण कमजोर अवस्था में शुरू होता है। भेद्यता एक कमजोर स्थिति का एक लक्षण है जो इसे सभी गैर-संवेदनशील अवस्था से अलग करती है। यदि सामान्य है, भेद्यता कई कमजोर अवस्था की विशेषता हो सकती है; यदि विशिष्ट है, तो यह केवल एक की विशेषता हो सकती है...

राष्ट्रीय सूचना आश्वासन प्रशिक्षण और शिक्षा केंद्र भेद्यता को परिभाषित करता है:[14][15]

- स्वचालित प्रणाली सुरक्षा प्रक्रियाओं, प्रशासनिक नियंत्रणों, आंतरिक नियंत्रणों और अन्य में एक कमजोरी, जिसका उपयोग सूचना तक अनधिकृत पहुंच प्राप्त करने या महत्वपूर्ण प्रसंस्करण को बाधित करने के खतरे से किया जा सकता है। 2. प्रणाली सुरक्षा प्रक्रियाओं, हार्डवेयर डिज़ाइन, आंतरिक नियंत्रण आदि में एक कमज़ोरी, जिसका लाभ गोपनीय या संवेदनशील सूचना तक अनधिकृत पहुँच प्राप्त करने के लिए उठाया जा सकता है। 3. भौतिक विन्यास, संगठन, प्रक्रियाओं, कर्मियों, प्रबंधन, प्रशासन, हार्डवेयर, या सॉफ़्टवेयर में कमजोरी जिसका उपयोग ADP प्रणाली या गतिविधि को हानि पहुँचाने के लिए किया जा सकता है। भेद्यता की उपस्थिति अपने आप में हानि नहीं पहुँचाती है; एक भेद्यता केवल एक स्थिति या स्थितियों का समूह है जो ADP प्रणाली या गतिविधि को किसी आक्रमण से हानि पहुँचा सकती है। 4. मुख्य रूप से आंतरिक वातावरण (संपत्ति) की संस्थाओं से संबंधित एक अभिकथन; हम कहते हैं कि एक संपत्ति (या संपत्ति का वर्ग) कमजोर है (किसी तरह से, संभवतः एक एजेंट या एजेंटों का संग्रह सम्मिलित है); हम लिखते हैं: V (i,e) जहां: e एक रिक्त समुच्चय हो सकता है। 5. विभिन्न खतरों के प्रति संवेदनशीलता। 6. एक विशिष्ट आंतरिक इकाई के गुणों का एक समूह, जो एक विशिष्ट बाहरी इकाई के गुणों के एक समूह के साथ मिलकर एक जोखिम का तात्पर्य है। 7. एक प्रणाली की विशेषताएं जो इसे एक अप्राकृतिक (मानव निर्मित) शत्रुतापूर्ण वातावरण में एक निश्चित स्तर के प्रभावों के अधीन होने के परिणामस्वरूप एक निश्चित गिरावट (निर्दिष्ट मिशन को करने में असमर्थता) का कारण बनती हैं।

भेद्यता और जोखिम कारक मॉडल

एक संसाधन (भौतिक या तार्किक) में एक या अधिक भेद्यताएं हो सकती हैं जिनका एक खतरे वाले अभिनेता द्वारा शोषण किया जा सकता है। परिणाम संभावित रूप से एक संगठन और/या अन्य सम्मिलित दलों (ग्राहकों, आपूर्तिकर्ताओं) से संबंधित संसाधनों की गोपनीयता, अखंडता या संसाधनों की उपलब्धता (आवश्यक रूप से कमजोर नहीं) से समझौता कर सकते हैं। तथाकथित CIA तिकड़ी सूचना सुरक्षा की आधारशिला है।

एक आक्रमण सक्रिय हो सकता है जब यह प्रणाली संसाधनों को बदलने का प्रयास करता है या उनके संचालन को प्रभावित करता है, अखंडता या उपलब्धता से समझौता करता है। एक निष्क्रिय आक्रमण प्रणाली से सूचना सीखने या उपयोग करने का प्रयास करता है परन्तु गोपनीयता से समझौता करते हुए प्रणाली संसाधनों को प्रभावित नहीं करता है।[5]

OWASP (आकृति देखें) एक ही घटना को थोड़े अलग शब्दों में प्रदर्शित करता है: एक आक्रमण के सदिश के माध्यम से एक खतरा एजेंट प्रणाली की कमजोरी (भेद्यता) और संबंधित सुरक्षा नियंत्रणों का शोषण करता है, व्यावसायिक प्रभाव से जुड़े IT संसाधन (परिसंपत्ति) पर तकनीकी प्रभाव उत्पन्न करना।

समग्र चित्र जोखिम परिदृश्य के जोखिम कारक (कंप्यूटिंग) को प्रदर्शित करता है।[16]

सूचना सुरक्षा प्रबंधन प्रणाली

सूचना सुरक्षा प्रबंधन प्रणाली (ISMS) से संबंधित नीतियों का एक समूह, जोखिम प्रबंधन सिद्धांतों के अनुसार प्रबंधन के लिए विकसित किया गया है, यह सुनिश्चित करने के लिए प्रतिउपाय (कंप्यूटर) एक सुरक्षा रणनीति सुनिश्चित करने के लिए किसी दिए गए संगठन के लिए लागू नियमों और विनियमों का पालन करता है। . इन प्रत्युपायों को सुरक्षा नियंत्रण भी कहा जाता है, परन्तु जब सूचना के प्रसारण के लिए लागू किया जाता है, तो उन्हें सुरक्षा सेवा (दूरसंचार) कहा जाता है।[17]

वर्गीकरण

कमजोरियों को उस परिसंपत्ति वर्ग के अनुसार वर्गीकृत किया जाता है जिससे वे संबंधित हैं:[3]

- हार्डवेयर

- नमी या धूल के प्रति संवेदनशीलता

- असुरक्षित भंडारण के लिए संवेदनशीलता

- आयु-आधारित पहनावा जो असफलता का कारण बनता है

- अधिक गरम करना

- सॉफ़्टवेयर

- अपर्याप्त परीक्षण

- असुरक्षित कोडिंग

- लेखापरीक्षा की कमी

- रचनात्मक गलती

- नेटवर्क

- असुरक्षित संचार लाइनें (जैसे क्रिप्टोग्राफी की कमी)

- असुरक्षित नेटवर्क आर्किटेक्चर

- कार्मिक

- अपर्याप्त भर्ती प्रक्रिया

- अपर्याप्त सुरक्षा जागरूकता

- अंदरूनी खतरा

- भौतिक स्थल

- प्राकृतिक आपदाओं के अधीन क्षेत्र (जैसे बाढ़, भूकंप)

- शक्ति स्रोत में रुकावट

- संगठनात्मक

- नियमित ऑडिट की कमी

- निरंतरता योजनाओं की कमी

- सुरक्षा की कमी

कारण

- जटिलता: बड़ी, जटिल प्रणालियाँ खामियों और अनपेक्षित फ़ाइल प्रणाली अनुमतियों की संभावना को बढ़ाती हैं।[18]*परिचितता: सामान्य, जाने-माने कोड, सॉफ़्टवेयर, ऑपरेटिंग प्रणाली और/या हार्डवेयर का उपयोग करने से इस बात की संभावना बढ़ जाती है कि आक्रमण कर्ता के समीप दोष का लाभ उठाने के लिए ज्ञान और उपकरण हैं या वह उसे ढूंढ सकता है।[19]

- कनेक्टिविटी: अधिक भौतिक कनेक्शन, विशेषाधिकार, बंदरगाह, प्रोटोकॉल, और सेवाएं और उनमें से प्रत्येक का समय पहुंच योग्य होने से भेद्यता में वृद्धि होती है।[12]*समीपवर्ड प्रबंधन दोष: कंप्यूटर उपयोगकर्ता समीपवर्ड शक्ति का उपयोग करता है जिसे क्रूर बल द्वारा खोजा जा सकता है।[20] कंप्यूटर उपयोगकर्ता कंप्यूटर पर समीपवर्ड संग्रहीत करता है जहां प्रोग्राम इसे एक्सेस कर सकता है। उपयोगकर्ता कई कार्यक्रमों और वेबसाइटों के बीच समीपवर्ड का पुन: उपयोग करते हैं।[18]

- मौलिक ऑपरेटिंग प्रणाली डिज़ाइन दोष: ऑपरेटिंग प्रणाली डिज़ाइनर उपयोगकर्ता/प्रोग्राम प्रबंधन पर उप-इष्टतम नीतियों को लागू करना चुनता है। उदाहरण के लिए, डिफ़ॉल्ट परमिट जैसी नीतियों के साथ ऑपरेटिंग प्रणाली प्रत्येक प्रोग्राम और प्रत्येक उपयोगकर्ता को संपूर्ण कंप्यूटर तक पूर्ण पहुंच प्रदान करते हैं।[18]यह ऑपरेटिंग प्रणाली दोष वायरस और मैलवेयर को प्रशासक की ओर से कमांड निष्पादित करने की अनुमति देता है।[21]

- इंटरनेट वेबसाइट ब्राउजिंग: कुछ इंटरनेट वेबसाइटों में हानिकारक स्पाइवेयर या एडवेयर हो सकते हैं जो कंप्यूटर प्रणाली पर स्वचालित रूप से स्थापित हो सकते हैं। उन वेबसाइटों पर जाने के बाद, कंप्यूटर प्रणाली संक्रमित हो जाते हैं और व्यक्तिगत सूचना एकत्र की जाएगी और तीसरे पक्ष के व्यक्तियों को दी जाएगी।[22]

- सॉफ्टवेयर बग: प्रोग्रामर एक सॉफ्टवेयर प्रोग्राम में शोषक बग छोड़ देता है। सॉफ़्टवेयर बग एक आक्रमण कर्ता को किसी एप्लिकेशन का दुरुपयोग करने की अनुमति दे सकता है।[18]* अनियंत्रित उपयोगकर्ता इनपुट: कार्यक्रम मानता है कि सभी उपयोगकर्ता इनपुट सुरक्षित हैं। प्रोग्राम जो उपयोगकर्ता इनपुट की जांच नहीं करते हैं, कमांड या एसक्यूएल स्टेटमेंट्स के अनपेक्षित प्रत्यक्ष निष्पादन की अनुमति दे सकते हैं (बफ़र अधिकता, एसक्यूएल इंजेक्षन या अन्य गैर-मान्य इनपुट के रूप में जाना जाता है)।[18]*पिछली गलतियों से सीख नहीं लेना:[23][24] उदाहरण के लिए IPv4 प्रोटोकॉल सॉफ़्टवेयर में खोजी गई अधिकांश भेद्यताएँ नए IPv6 कार्यान्वयन में खोजी गई थीं।[25]

शोध से पता चला है कि अधिकांश सूचना प्रणालियों में सबसे कमजोर बिंदु मानव उपयोगकर्ता, ऑपरेटर, डिजाइनर या अन्य मानव हैं:[26] इसलिए मनुष्यों को उनकी विभिन्न भूमिकाओं में संपत्ति, खतरे, सूचना संसाधनों के रूप में माना जाना चाहिए। सोशल इंजीनियरिंग (सुरक्षा) एक बढ़ती हुई सुरक्षा चिंता है।

परिणाम

सुरक्षा भंग का प्रभाव बहुत अधिक हो सकता है।[27] अधिकांश कानून आईटी प्रबंधकों की आईटी प्रणालियों और अनुप्रयोगों की कमजोरियों को दूर करने में विफलता को देखते हैं यदि उन्हें कदाचार के रूप में जाना जाता है; आईटी प्रबंधकों के समीप आईटी जोखिम का प्रबंधन करने की जिम्मेदारी है।[28] गोपनीयता कानून प्रबंधकों को उस सुरक्षा जोखिम के प्रभाव या संभावना को कम करने के लिए कार्य करने के लिए बाध्य करता है। सूचना प्रौद्योगिकी सुरक्षा ऑडिट अन्य स्वतंत्र लोगों को यह प्रमाणित करने का एक तरीका है कि आईटी वातावरण ठीक से प्रबंधित किया जाता है और जिम्मेदारियों को कम करता है, कम से कम अच्छा विश्वास प्रदर्शित करता है। प्रवेश परीक्षा एक संगठन द्वारा अपनाई गई कमजोरी और प्रत्युपायों के सत्यापन का एक रूप है: एक व्हाइट हैट (कंप्यूटर सुरक्षा) हैकर किसी संगठन की सूचना प्रौद्योगिकी संपत्ति पर आक्रमण करने की कोशिश करता है, यह पता लगाने के लिए कि आईटी सुरक्षा से समझौता करना कितना आसान या कठिन है।[29] आईटी जोखिम को व्यावसायिक रूप से प्रबंधित करने का उचित तरीका सूचना सुरक्षा प्रबंधन प्रणाली, जैसे कि आईएसओ/आईईसी 27002 या जोखिम आईटी को अपनाना और उच्च प्रबंधन द्वारा निर्धारित सुरक्षा रणनीति के अनुसार उनका पालन करना है।[17]

सूचना सुरक्षा की प्रमुख अवधारणाओं में से एक गहराई में रक्षा का सिद्धांत है, अर्थात एक बहुपरत रक्षा प्रणाली स्थापित करना जो:[27]* शोषण को रोकें

- आक्रमण का पता लगाएं और रोकें

- धमकी देने वाले एजेंटों का पता लगाएं और उन पर मुकदमा चलाएं

घुसपैठ का पता लगाने वाली प्रणाली आक्रमण (कंप्यूटिंग) का पता लगाने के लिए इस्तेमाल की जाने वाली प्रणालियों के एक वर्ग का एक उदाहरण है।

भौतिक सुरक्षा एक सूचना संपत्ति की भौतिक सुरक्षा के उपायों का एक समूह है: यदि कोई सूचना संपत्ति तक भौतिक पहुंच प्राप्त कर सकता है, तो यह व्यापक रूप से स्वीकार किया जाता है कि एक आक्रमण कर्ता उस पर किसी भी सूचना तक पहुंच सकता है या संसाधन को उसके वैध उपयोगकर्ताओं के लिए अनुपलब्ध बना सकता है।

एक कंप्यूटर, इसके ऑपरेटिंग प्रणाली और एक अच्छे सुरक्षा स्तर को पूरा करने के लिए अनुप्रयोगों को पूरा करने के लिए मानदंडों के कुछ समूह विकसित किए गए हैं: ITSEC और सामान्य मानदंड दो उदाहरण हैं।

भेद्यता प्रकटीकरण

समन्वित प्रकटीकरण (कुछ इसे 'जिम्मेदार प्रकटीकरण' के रूप में संदर्भित करते हैं परन्तु इसे दूसरों द्वारा पक्षपातपूर्ण शब्द माना जाता है) कमजोरियों का एक बड़ा बहस का विषय है। जैसा कि अगस्त 2010 में द टेक हेराल्ड द्वारा रिपोर्ट किया गया था, Google, Microsoft, टिप बिंदु और रैपिडेड ने दिशा-निर्देश और बयान जारी किए हैं कि वे आगे चलकर प्रकटीकरण से कैसे निपटेंगे।[30] अन्य विधि सामान्यतः पर पूर्ण प्रकटीकरण (कंप्यूटर सुरक्षा) है, जब भेद्यता के सभी विवरणों को प्रचारित किया जाता है, कभी-कभी सॉफ़्टवेयर लेखक पर अधिक तेज़ी से सुधार प्रकाशित करने के लिए दबाव डालने के इरादे से। जनवरी 2014 में जब Microsoft ने इसे ठीक करने के लिए एक पैच जारी करने से पहले Microsoft भेद्यता का खुलासा किया, तो एक Microsoft प्रतिनिधि ने प्रकटीकरण प्रकट करने में सॉफ़्टवेयर कंपनियों के बीच समन्वित क्रियाओं का आह्वान किया।[31]

भेद्यता सूची

मेटर कॉर्पोरेशन सामान्य कमजोरियों और एक्सपोजर नामक प्रणाली में सार्वजनिक रूप से प्रकट कमजोरियों की एक अधूरी सूची रखता है। यह सूचना तुरंत राष्ट्रीय मानक और प्रौद्योगिकी संस्थान (NIST) के साथ साझा की जाती है, जहाँ प्रत्येक भेद्यता को सामान्य भेद्यता स्कोरिंग प्रणाली (CVSS), सामान्य प्लेटफ़ॉर्म गणना (CPE) योजना और सामान्य कमज़ोरी गणना का उपयोग करके एक जोखिम स्कोर दिया जाता है।

क्लाउड सेवा प्रदाता सदैव सामान्य भेद्यता और जोखिम प्रणाली का उपयोग करके अपनी सेवाओं में सुरक्षा समस्याओं को सूचीबद्ध नहीं करते हैं।[32] क्लाउड कम्प्यूटिंग भेद्यता गणना, गंभीरता मूल्यांकन और कोई एकीकृत ट्रैकिंग तंत्र के लिए वर्तमान में कोई सार्वभौमिक मानक नहीं है।[33] ओपन सीवीडीबी पहल एक समुदाय-संचालित केंद्रीकृत क्लाउड भेद्यता डेटाबेस है जो सीएसपी कमजोरियों को सूचीबद्ध करता है, और उन चरणों को सूचीबद्ध करता है जो उपयोगकर्ता अपने स्वयं के वातावरण में इन मुद्दों का पता लगाने या उन्हें रोकने के लिए उठा सकते हैं।[34] OWASP प्रणाली डिज़ाइनरों और प्रोग्रामरों को शिक्षित करने के उद्देश्य से भेद्यता वर्गों की एक सूची रखता है, इसलिए सॉफ़्टवेयर में अनजाने में लिखी गई कमजोरियों की संभावना को कम करता है।[35]

भेद्यता प्रकटीकरण तिथि

भेद्यता के प्रकटीकरण का समय सुरक्षा समुदाय और उद्योग में अलग तरह से परिभाषित किया गया है। इसे आमतौर पर एक निश्चित पार्टी द्वारा सुरक्षा सूचना के एक प्रकार के सार्वजनिक प्रकटीकरण के रूप में संदर्भित किया जाता है। आमतौर पर, भेद्यता की सूचना पर मेलिंग सूची पर चर्चा की जाती है या सुरक्षा वेब साइट पर प्रकाशित की जाती है और इसके परिणामस्वरूप सुरक्षा सलाह दी जाती है।

प्रकटीकरण का समय पहली तारीख है जब किसी चैनल पर सुरक्षा भेद्यता का वर्णन किया जाता है, जहां भेद्यता पर प्रकट की गई सूचना को निम्नलिखित आवश्यकता को पूरा करना होता है:

- सूचना जनता के लिए स्वतंत्र रूप से उपलब्ध है

- भेद्यता की सूचना एक विश्वसनीय और स्वतंत्र चैनल/स्रोत द्वारा प्रकाशित की जाती है

- भेद्यता का विशेषज्ञों द्वारा विश्लेषण किया गया है जैसे कि प्रकटीकरण पर जोखिम रेटिंग सूचना सम्मिलित है

कमजोरियों की पहचान करना और उन्हें दूर करना कई सॉफ्टवेयर उपकरण स्थित हैं जो कंप्यूटर प्रणाली में कमजोरियों की खोज (और कभी-कभी हटाने) में सहायता कर सकते हैं। हालांकि ये उपकरण ऑडिटर को स्थित संभावित कमजोरियों का एक अच्छा अवलोकन प्रदान कर सकते हैं, परन्तु वे मानवीय निर्णय को प्रतिस्थापित नहीं कर सकते हैं। पूरी तरह से स्कैनर पर निर्भर रहने से प्रणाली में स्थित समस्याओं के बारे में झूठी सकारात्मकता और सीमित दायरे का दृश्य मिलेगा।

हर बड़े ऑपरेटिंग प्रणाली में कमजोरियां पाई गई हैं [36] Microsoft Windows, macOS, Unix और Linux के विभिन्न रूपों, OpenVMS, और अन्य सहित। किसी प्रणाली के विरुद्ध उपयोग की जा रही भेद्यता की संभावना को कम करने का एकमात्र तरीका निरंतर सतर्कता के माध्यम से है, जिसमें सावधानीपूर्वक प्रणाली रखरखाव (जैसे सॉफ़्टवेयर पैच लागू करना), परिनियोजन में सर्वोत्तम क्रिया (जैसे फ़ायरवॉल (नेटवर्किंग) और पहुँच नियंत्रण का उपयोग) और ऑडिटिंग सम्मिलित है। (दोनों विकास के दौरान और पूरे परिनियोजन जीवनचक्र के दौरान)।

वे स्थान जिनमें भेद्यता प्रकट होती है

भेद्यताएं संबंधित हैं और इनमें प्रकट हो सकती हैं:

- प्रणाली का भौतिक वातावरण

- कार्मिक (अर्थात कर्मचारी, प्रबंधन)

- प्रशासन प्रक्रियाओं और सुरक्षा नीति

- व्यापार संचालन और सेवा वितरण

- परिधीय उपकरणों सहित हार्डवेयर [37] [38]

- सॉफ्टवेयर (अर्थात परिसर में या क्लाउड में)

- कनेक्टिविटी (अर्थात संचार उपकरण और सुविधाएं)

यह स्पष्ट है कि एक शुद्ध तकनीकी दृष्टिकोण हमेशा भौतिक संपत्तियों की रक्षा नहीं कर सकता है: रखरखाव कर्मियों को सुविधाओं में प्रवेश करने और प्रक्रियाओं के पर्याप्त ज्ञान वाले लोगों को उचित देखभाल के साथ पालन करने के लिए प्रेरित करने के लिए प्रशासनिक प्रक्रिया होनी चाहिए। हालाँकि, तकनीकी सुरक्षा आवश्यक रूप से सामाजिक इंजीनियरिंग (सुरक्षा) आक्रमण को नहीं रोकती है।

कमजोरियों के उदाहरण:

- एक आक्रमण कर्ता संवेदनशील डेटा को बाहर निकालने के लिए मैलवेयर स्थापित करने के लिए बफर ओवरफ्लो की कमजोरी को ढूंढता है और उसका उपयोग करता है;

- एक आक्रमण कर्ता उपयोगकर्ता को संलग्न मैलवेयर के साथ एक ईमेल संदेश खोलने के लिए राजी करता है;

- बाढ़ भूतल पर स्थापित कंप्यूटर प्रणाली को हानि पहुँचाती है।

सॉफ़्टवेयर भेद्यता

कमजोरियों की ओर ले जाने वाली सामान्य प्रकार की सॉफ़्टवेयर त्रुटियों में सम्मिलित हैं:

- स्मृति सुरक्षा उल्लंघन, जैसे:

- बफर ओवरफ्लो और बफर ओवर-रीड|ओवर-रीड

- झूलने वाले संकेत

- डेटा सत्यापन त्रुटियां, जैसे:

- कोड इंजेक्शन

- वेब अनुप्रयोगों में क्रॉस साइट स्क्रिप्टिंग

- निर्देशिका ट्रैवर्सल

- ई-मेल इंजेक्शन

- प्रारूप स्ट्रिंग आक्रमण

- HTTP हेडर इंजेक्शन

- HTTP प्रतिक्रिया विभाजन

- एसक्यूएल इंजेक्षन

- भ्रमित उप समस्या|विशेषाधिकार-भ्रम बग, जैसे:

- क्लिकजैकिंग

- वेब अनुप्रयोगों में क्रॉस-साइट अनुरोध जालसाजी

- एफ़टीपी उछाल आक्रमण

- विशेषाधिकार वृद्धि

- दौड़ की स्थिति, जैसे:

- सिमलिंक दौड़

- टाइम-ऑफ-चेक-टू-टाइम-ऑफ-यूज बग

- साइड-चैनल आक्रमण

- समय आक्रमण

- उपयोगकर्ता इंटरफ़ेस विफल, जैसे:

- पीड़ित पर दोषारोपण उपयोगकर्ता को उत्तर देने के लिए पर्याप्त सूचना दिए बिना उपयोगकर्ता को सुरक्षा निर्णय लेने के लिए प्रेरित करना[39]

- दौड़ की स्थिति[40][41]

- चेतावनी थकान[42] या उपयोगकर्ता कंडीशनिंग।

कोडिंग दिशानिर्देशों के कुछ समूह विकसित किए गए हैं और स्थैतिक कोड विश्लेषण के लिए उपकरणों की एक बड़ी सूची का उपयोग यह सत्यापित करने के लिए किया गया है कि कोड दिशानिर्देशों का पालन करता है।

यह भी देखें

- ब्राउज़र सुरक्षा

- कंप्यूटर आपातकालीन प्रतिक्रिया टीम

- सूचना सुरक्षा

- इंटरनेट सुरक्षा

- मोबाइल सुरक्षा

- भेद्यता स्कैनर

- समन्वित भेद्यता प्रकटीकरण

- पूर्ण प्रकटीकरण (कंप्यूटर सुरक्षा)

संदर्भ

- ↑ "भेद्यता प्रबंधन जीवन चक्र | एनपीसीआर | सीडीसी". www.cdc.gov (in English). 2019-03-12. Retrieved 2020-07-04.

- ↑ Ding, Aaron Yi; De Jesus, Gianluca Limon; Janssen, Marijn (2019). "IoT भेद्यता प्रबंधन को बढ़ावा देने के लिए एथिकल हैकिंग: बग बाउंटी प्रोग्राम और जिम्मेदार प्रकटीकरण पर पहली नज़र". Proceedings of the Eighth International Conference on Telecommunications and Remote Sensing - ICTRS '19. Ictrs '19 (in English). Rhodes, Greece: ACM Press: 49–55. arXiv:1909.11166. doi:10.1145/3357767.3357774. ISBN 978-1-4503-7669-3. S2CID 202676146.

- ↑ 3.0 3.1 ISO/IEC, "Information technology -- Security techniques-Information security risk management" ISO/IEC FIDIS 27005:2008

- ↑ British Standard Institute, Information technology -- Security techniques -- Management of the information and communications technology security -- Part 1: Concepts and models for information and communications technology security management BS ISO/IEC 13335-1-2004

- ↑ 5.0 5.1 Internet Engineering Task Force RFC 4949 Internet Security Glossary, Version 2

- ↑ "सीएनएसएस निर्देश संख्या 4009" (PDF). 26 April 2010. Archived from the original (PDF) on 2013-06-28.

- ↑ "FISMApedia". fismapedia.org.

- ↑ भेद्यता "अवधि: भेद्यता". fismapedia.org.

{{cite web}}: Check|url=value (help) - ↑ NIST SP 800-30 Risk Management Guide for Information Technology Systems

- ↑ "शब्दकोष". europa.eu.

- ↑ Technical Standard Risk Taxonomy ISBN 1-931624-77-1 Document Number: C081 Published by The Open Group, January 2009.

- ↑ 12.0 12.1 "An Introduction to Factor Analysis of Information Risk (FAIR)", Risk Management Insight LLC, November 2006 Archived 2014-11-18 at the Wayback Machine;

- ↑ Matt Bishop and Dave Bailey. A Critical Analysis of Vulnerability Taxonomies. Technical Report CSE-96-11, Department of Computer Science at the University of California at Davis, September 1996

- ↑ Schou, Corey (1996). Handbook of INFOSEC Terms, Version 2.0. CD-ROM (Idaho State University & Information Systems Security Organization)

- ↑ NIATEC Glossary

- ↑ ISACA THE RISK IT FRAMEWORK (registration required) Archived July 5, 2010, at the Wayback Machine

- ↑ 17.0 17.1 Wright, Joe; Harmening, Jim (2009). "15". In Vacca, John (ed.). कंप्यूटर और सूचना सुरक्षा पुस्तिका. Morgan Kaufmann Publications. Elsevier Inc. p. 257. ISBN 978-0-12-374354-1.

- ↑ 18.0 18.1 18.2 18.3 18.4 Kakareka, Almantas (2009). "23". In Vacca, John (ed.). कंप्यूटर और सूचना सुरक्षा पुस्तिका. Morgan Kaufmann Publications. Elsevier Inc. p. 393. ISBN 978-0-12-374354-1.

- ↑ Krsul, Ivan (April 15, 1997). "तकनीकी रिपोर्ट CSD-TR-97-026". The COAST Laboratory Department of Computer Sciences, Purdue University. CiteSeerX 10.1.1.26.5435.

{{cite journal}}: Cite journal requires|journal=(help) - ↑ Pauli, Darren (16 January 2017). "बस छोड़ दें: 123456 अभी भी दुनिया का सबसे लोकप्रिय पासवर्ड है". The Register. Retrieved 2017-01-17.

- ↑ "कंप्यूटर सुरक्षा में छह बेवकूफी भरे विचार". ranum.com.

- ↑ "वेब अनुप्रयोग सुरक्षा कंसोर्टियम / वेब अनुप्रयोग सुरक्षा सांख्यिकी". webappsec.org.

- ↑ Ross Anderson. Why Cryptosystems Fail. Technical report, University Computer Laboratory, Cam- bridge, January 1994.

- ↑ Neil Schlager. When Technology Fails: Significant Technological Disasters, Accidents, and Failures of the Twentieth Century. Gale Research Inc., 1994.

- ↑ Hacking: The Art of Exploitation Second Edition

- ↑ Kiountouzis, E. A.; Kokolakis, S. A. (31 May 1996). Information systems security: facing the information society of the 21st century. London: Chapman & Hall, Ltd. ISBN 0-412-78120-4.

- ↑ 27.0 27.1 Rasmussen, Jeremy (February 12, 2018). "साइबर सुरक्षा के लिए सर्वोत्तम अभ्यास: साइबर स्मार्ट रहें". Tech Decisions. Retrieved September 18, 2020.

- ↑ "भेद्यता क्या है? - नॉलेजबेस - आईसीटीईए". www.ictea.com. Retrieved 2021-04-03.

- ↑ Bavisi, Sanjay (2009). "22". In Vacca, John (ed.). कंप्यूटर और सूचना सुरक्षा पुस्तिका. Morgan Kaufmann Publications. Elsevier Inc. p. 375. ISBN 978-0-12-374354-1.

- ↑ "भेद्यता प्रकटीकरण का नया युग - एचडी मूर के साथ एक संक्षिप्त चैट". The Tech Herald. Archived from the original on 2010-08-26. Retrieved 2010-08-24.

- ↑ Betz, Chris (11 Jan 2015). "बेहतर समन्वित भेद्यता प्रकटीकरण के लिए एक कॉल - MSRC - साइट होम - TechNet ब्लॉग्स". blogs.technet.com. Retrieved 12 January 2015.

- ↑ "Wiz ने क्लाउड भेद्यताओं को ट्रैक करने के लिए खुला डेटाबेस लॉन्च किया". SearchSecurity (in English). Retrieved 2022-07-20.

- ↑ Barth, Bradley (2022-06-08). "केंद्रीकृत डेटाबेस क्लाउड के लिए बग प्रकटीकरण को मानकीकृत करने में मदद करेगा". www.scmagazine.com (in English). Retrieved 2022-07-20.

- ↑ Writer, Jai VijayanContributing; ReadingJune 28, Dark; 2022 (2022-06-28). "नई भेद्यता डेटाबेस कैटलॉग क्लाउड सुरक्षा मुद्दे". Dark Reading (in English). Retrieved 2022-07-20.

{{cite web}}: CS1 maint: numeric names: authors list (link) - ↑ भेद्यता "श्रेणी: भेद्यता". owasp.org.

{{cite web}}: Check|url=value (help) - ↑ David Harley (10 March 2015). "ऑपरेटिंग सिस्टम भेद्यता, शोषण और असुरक्षा". Retrieved 15 January 2019.

- ↑ Most laptops vulnerable to attack via peripheral devices. http://www.sciencedaily.com/releases/2019/02/190225192119.htm Source: University of Cambridge]

- ↑ Exploiting Network Printers. Institute for IT-Security, Ruhr University Bochum

- ↑ [1] Archived October 21, 2007, at the Wayback Machine

- ↑ "जेसी रुडरमैन »सुरक्षा संवादों में दौड़ की स्थिति". squarefree.com.

- ↑ "lcamtuf का ब्लॉग". lcamtuf.blogspot.com. 16 August 2010.

- ↑ "चेतावनी थकान". freedom-to-tinker.com.

इस पेज में लापता आंतरिक लिंक की सूची

- धमकी अभिनेता

- जीरो-डे अटैक

- राष्ट्रीय सुरक्षा प्रणालियों पर समिति

- द ओपन ग्रुप

- खतरा (कंप्यूटर)

- सीआईए तिकड़ी

- प्रत्युपाय (कंप्यूटर)

- फ़ाइल प्रणाली अनुमतियाँ

- समीपवर्ड क्षमता

- सफेद टोपी (कंप्यूटर सुरक्षा)

- सूचना प्रौद्योगिकी सुरक्षा लेखा परीक्षा

- इसे दांव पर लगाओ

- आक्रमण (कंप्यूटिंग)

- शारीरिक सुरक्षा

- अतिक्रमण संसूचन प्रणाली

- सामान्य कमजोरियाँ और जोखिम

- कॉमन प्लेटफॉर्म एन्यूमरेशन

- मानक और प्रौद्योगिकी का राष्ट्रीय संस्थान

- सामान्य कमजोरियों की गणना

- समय पर आक्रमण

- आंकड़ा मान्यीकरण

- भ्रमित डिप्टी समस्या

- पीड़ित आरोप

- लटकता हुआ सूचक

- सिमलिंक रेस

- प्रारूप स्ट्रिंग आक्रमण

- क्रॉस साइट अनुरोध जालसाजी

- प्रयोक्ता इंटरफ़ेस

- स्थैतिक कोड विश्लेषण के लिए उपकरणों की सूची

बाहरी संबंध

Media related to भेद्यता (कंप्यूटिंग) at Wikimedia Commons

Media related to भेद्यता (कंप्यूटिंग) at Wikimedia Commons- Security advisories links from the Open Directory http://dmoz-odp.org/Computers/Security/Advisories_and_Patches/