हाइपरजैकिंग: Difference between revisions

(Created page with "{{Short description|Technique for compromising hypervisor software}} {{Computer hacking}} हाइपरजैकिंग एक ऐसा हमला है जिसम...") |

(text) |

||

| Line 2: | Line 2: | ||

{{Computer hacking}} | {{Computer hacking}} | ||

हाइपरजैकिंग एक ऐसा हमला है जिसमें एक [[हैकर (कंप्यूटर सुरक्षा)]] [[सूत्र]] पर | हाइपरजैकिंग एक ऐसा हमला है जिसमें एक [[हैकर (कंप्यूटर सुरक्षा)]] [[सूत्र]] पर मैलिशीयस नियंत्रण लेता है जो [[ आभासी मशीन |वर्चुअल मशीन]] (वीएम) होस्ट के भीतर वर्चुअल वातावरण बनाता है।<ref name ="हाइपरजैकिंग">{{cite web|title=हाइपरजैकिंग|url=http://itsecurity.telelink.com/hyperjacking/|website=Telelink|accessdate=27 February 2015|archive-url=https://web.archive.org/web/20150227174207/http://itsecurity.telelink.com/hyperjacking/|archive-date=27 February 2015|url-status=dead}}</ref> हमले का आशय उस ऑपरेटिंग सिस्टम को लक्षित करना है जो वर्चुअल मशीनों के नीचे है ताकि हमलावर का प्रोग्राम चल सके और इसके ऊपर के वीएम पर एप्लिकेशन इसकी उपस्थिति से पूरी तरह अनजान रहे। | ||

== | == समीक्षा == | ||

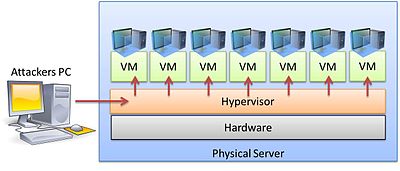

[[File:Hyperjacking.jpg|thumb|400px|हाइपरजैकिंग]]हाइपरजैकिंग में एक | [[File:Hyperjacking.jpg|thumb|400px|हाइपरजैकिंग]]हाइपरजैकिंग में एक मैलिशीयस, बनावटी हाइपरविजर स्थापित करना सम्मिलित है जो पूरे सर्वर सिस्टम का प्रबंधन कर सकता है। नियमित सुरक्षा उपाय अप्रभावी होते हैं क्योंकि [[ऑपरेटिंग सिस्टम]] को पता नहीं चलेगा कि मशीन से समझौता किया गया है। हाइपरजैकिंग में, हाइपरविजर विशेष रूप से स्टील्थ मोड में काम करता है और मशीन के नीचे चलता है, यह पता लगाने में अधिक कठिन बनाता है और कंप्यूटर सर्वर तक पहुंच प्राप्त करने की अधिक संभावना होती है जहां यह पूरे संस्थान या कंपनी के संचालन को प्रभावित कर सकता है। यदि हैकर हाइपरवाइजर तक पहुंच प्राप्त करता है, तो उस सर्वर से जुड़ी हर चीज में क्रमभंग किया जा सकता है।<ref>{{cite web|last1=Gray|first1=Daniel|title=हाइपरजैकिंग - भविष्य के कंप्यूटर सर्वर के लिए खतरा|url=http://www.syschat.com/hyperjacking-future-computer-server-threat-4917.html|website=SysChat|accessdate=27 February 2015}}</ref> जब संवेदनशील जानकारी की सुरक्षा और सुरक्षा की बात आती है तो हाइपरविजर विफलता के एकल बिंदु का प्रतिनिधित्व करता है।<ref>{{cite web|last1=Ryan|first1=Sherstobitoff|title=Virtualization Security - Part 2|url=http://virtualization.sys-con.com/node/740145|website=Virtualization Journal|accessdate=27 February 2015}}</ref> | ||

हाइपरजैकिंग हमले के सफल होने के लिए, एक हमलावर को निम्नलिखित तरीकों से हाइपरविजर का नियंत्रण लेना होगा:<ref>{{cite web|last1=Sugano|first1=Alan|title=सुरक्षा और सर्वर वर्चुअलाइजेशन|url=http://windowsitpro.com/virtualization/security-and-server-virtualization|website=WindowsITPro|accessdate=27 February 2015|archive-url=https://web.archive.org/web/20150227184936/http://windowsitpro.com/virtualization/security-and-server-virtualization|archive-date=27 February 2015|url-status=dead}}</ref> | हाइपरजैकिंग हमले के सफल होने के लिए, एक हमलावर को निम्नलिखित तरीकों से हाइपरविजर का नियंत्रण लेना होगा:<ref>{{cite web|last1=Sugano|first1=Alan|title=सुरक्षा और सर्वर वर्चुअलाइजेशन|url=http://windowsitpro.com/virtualization/security-and-server-virtualization|website=WindowsITPro|accessdate=27 February 2015|archive-url=https://web.archive.org/web/20150227184936/http://windowsitpro.com/virtualization/security-and-server-virtualization|archive-date=27 February 2015|url-status=dead}}</ref> | ||

* मूल हाइपरविजर के नीचे दुष्ट हाइपरविजर को | * मूल हाइपरविजर के नीचे दुष्ट हाइपरविजर को अन्तःक्षेप करना | ||

* सीधे मूल हाइपरविजर का नियंत्रण प्राप्त करना | * सीधे मूल हाइपरविजर का नियंत्रण प्राप्त करना | ||

* किसी | * किसी विद्यमान हाइपरविजर के ऊपर अवांछित हाइपरवाइजर चलाना | ||

== शमन तकनीक == | == शमन तकनीक == | ||

वर्चुअल वातावरण में कुछ बुनियादी | वर्चुअल वातावरण में कुछ बुनियादी अभिकल्पना सुविधाएँ हाइपरजैकिंग के जोखिमों को कम करने में मदद कर सकती हैं: | ||

* हाइपरविजर के सुरक्षा प्रबंधन को नियमित ट्रैफिक से अलग रखा जाना चाहिए। यह हाइपरविजर से संबंधित की तुलना में अधिक नेटवर्क संबंधी उपाय है।<ref name="HYPERJACKING" />* | * हाइपरविजर के सुरक्षा प्रबंधन को नियमित ट्रैफिक से अलग रखा जाना चाहिए। यह हाइपरविजर से संबंधित की तुलना में अधिक नेटवर्क संबंधी उपाय है।<ref name="HYPERJACKING" /> | ||

*गेस्ट ऑपरेटिंग सिस्टम की हाइपरवाइजर तक पहुंच कभी नहीं होनी चाहिए। प्रबंधन उपकरण अतिथि OS से स्थापित या उपयोग नहीं किए जाने चाहिए।<ref name="HYPERJACKING" /> | |||

*हाइपरविजर को नियमित रूप से पैबंदन करना।<ref name="HYPERJACKING" /> | |||

== ज्ञात हमले == | == ज्ञात हमले == | ||

2015 | 2015 के प्रारम्भ तक, अवधारणा परीक्षण के प्रमाण के अतिरिक्त एक सफल हाइपरजैकिंग के वास्तविक प्रदर्शन का कोई प्रतिवेदन नहीं था। वेनम (सुरक्षा भेद्यता) ({{CVE|2015-3456}}) मई 2015 में सामने आया था और इसमें कई डेटा केंद्रों को प्रभावित करने की क्षमता थी। <ref>{{cite web|title=जहर भेद्यता|url=http://venom.crowdstrike.com/|website=CrowdStrike.com|accessdate=18 October 2016}}</ref> हाइपरवाइज़र तक सीधे पहुँचने में कठिनाई के कारण हाइपरजैकिंग दुर्लभ हैं; हालाँकि, हाइपरजैकिंग को वास्तविक दुनिया का खतरा माना जाता है।<ref>{{cite web|title=सामान्य वर्चुअलाइजेशन भेद्यताएं और जोखिमों को कैसे कम करें|url=https://pentestlab.wordpress.com/tag/virtualization/|website=Penetration Testing Lab|accessdate=27 February 2015}}</ref> | ||

29 सितंबर, 2022 को [[ मांडिएंट ]] और [[ VMware ]] ने संयुक्त रूप से अपने निष्कर्षों को सार्वजनिक किया कि एक हैकर समूह ने | |||

29 सितंबर, 2022 को [[ मांडिएंट |मांडिएंट]] और [[ VMware |वीएमवेयर]] ने संयुक्त रूप से अपने निष्कर्षों को सार्वजनिक किया कि एक हैकर समूह ने अनियंत्रित रूप से [[मैलवेयर]]-आधारित हाइपरजैकिंग हमलों को सफलतापूर्वक कार्यान्वित किया, <ref>{{cite web |last1=Marvi |first1=Alexander |last2=Koppen |first2=Jeremy |last3=Ahmed |first3=Tufail |last4=Lepore |first4=Jonathan |title=Bad VIB(E)s Part One: Investigating Novel Malware Persistence Within ESXi Hypervisors |url=https://www.mandiant.com/resources/blog/esxi-hypervisors-malware-persistence |website=Mandiant Blog |access-date=30 September 2022 |archive-url=https://web.archive.org/web/20220930032926/https://www.mandiant.com/resources/blog/esxi-hypervisors-malware-persistence |archive-date=September 30, 2022 |date=September 29, 2022 |url-status=live}}</ref> और एक स्पष्ट जासूसी अभियान में कई लक्ष्य प्रणालियों को प्रभावित किया। <ref>{{cite magazine |last1=Greenberg |first1=Andy |title=गुप्त हैकर कपटी जासूसी के लिए 'हाइपरजैकिंग' लक्ष्य हैं|url=https://www.wired.com/story/hyperjacking-vmware-mandiant/ |magazine=Wired |access-date=30 September 2022 |archive-url=https://web.archive.org/web/20220930032547/https://www.wired.com/story/hyperjacking-vmware-mandiant/ |archive-date=September 30, 2022 |date=September 29, 2022 |url-status=live}}</ref><ref>{{cite web |last1=Hardcastle |first1=Jessica Lyons |title=गुप्त मैलवेयर हाइपरविजर स्तर की जासूसी के लिए VMware की दुकानों को निशाना बनाता है|url=https://www.theregister.com/2022/09/29/vmware_malware_mandiant/ |website=The Register |access-date=30 September 2022 |archive-url=https://web.archive.org/web/20220930032710/https://www.theregister.com/2022/09/29/vmware_malware_mandiant/ |archive-date=September 30, 2022 |date=September 29, 2022 |url-status=live}}</ref> जवाब में, मैंडिएंट ने वीएमवेयर ईएसएक्सआई हाइपरवाइज़र परिवेश को [[हार्डनिंग (कंप्यूटिंग)]] करने के लिए अनुशंसाओं के साथ एक सुरक्षा मार्गदर्शिका जारी की।<ref>{{cite web |last1=Marvi |first1=Alexander |last2=Blaum |first2=Greg |title=Bad VIB(E)s Part Two: Detection and Hardening within ESXi Hypervisors |url=https://www.mandiant.com/resources/blog/esxi-hypervisors-detection-hardening |website=Mandiant Blog |access-date=30 September 2022 |archive-url=https://web.archive.org/web/20220930024445/https://www.mandiant.com/resources/blog/esxi-hypervisors-detection-hardening |archive-date=September 30, 2022 |date=September 29, 2022 |url-status=live}}</ref> | |||

Revision as of 07:15, 19 May 2023

| एक श्रृंखला का हिस्सा |

| कंप्यूटर हैकिंग |

|---|

हाइपरजैकिंग एक ऐसा हमला है जिसमें एक हैकर (कंप्यूटर सुरक्षा) सूत्र पर मैलिशीयस नियंत्रण लेता है जो वर्चुअल मशीन (वीएम) होस्ट के भीतर वर्चुअल वातावरण बनाता है।[1] हमले का आशय उस ऑपरेटिंग सिस्टम को लक्षित करना है जो वर्चुअल मशीनों के नीचे है ताकि हमलावर का प्रोग्राम चल सके और इसके ऊपर के वीएम पर एप्लिकेशन इसकी उपस्थिति से पूरी तरह अनजान रहे।

समीक्षा

हाइपरजैकिंग में एक मैलिशीयस, बनावटी हाइपरविजर स्थापित करना सम्मिलित है जो पूरे सर्वर सिस्टम का प्रबंधन कर सकता है। नियमित सुरक्षा उपाय अप्रभावी होते हैं क्योंकि ऑपरेटिंग सिस्टम को पता नहीं चलेगा कि मशीन से समझौता किया गया है। हाइपरजैकिंग में, हाइपरविजर विशेष रूप से स्टील्थ मोड में काम करता है और मशीन के नीचे चलता है, यह पता लगाने में अधिक कठिन बनाता है और कंप्यूटर सर्वर तक पहुंच प्राप्त करने की अधिक संभावना होती है जहां यह पूरे संस्थान या कंपनी के संचालन को प्रभावित कर सकता है। यदि हैकर हाइपरवाइजर तक पहुंच प्राप्त करता है, तो उस सर्वर से जुड़ी हर चीज में क्रमभंग किया जा सकता है।[2] जब संवेदनशील जानकारी की सुरक्षा और सुरक्षा की बात आती है तो हाइपरविजर विफलता के एकल बिंदु का प्रतिनिधित्व करता है।[3]

हाइपरजैकिंग हमले के सफल होने के लिए, एक हमलावर को निम्नलिखित तरीकों से हाइपरविजर का नियंत्रण लेना होगा:[4]

- मूल हाइपरविजर के नीचे दुष्ट हाइपरविजर को अन्तःक्षेप करना

- सीधे मूल हाइपरविजर का नियंत्रण प्राप्त करना

- किसी विद्यमान हाइपरविजर के ऊपर अवांछित हाइपरवाइजर चलाना

शमन तकनीक

वर्चुअल वातावरण में कुछ बुनियादी अभिकल्पना सुविधाएँ हाइपरजैकिंग के जोखिमों को कम करने में मदद कर सकती हैं:

- हाइपरविजर के सुरक्षा प्रबंधन को नियमित ट्रैफिक से अलग रखा जाना चाहिए। यह हाइपरविजर से संबंधित की तुलना में अधिक नेटवर्क संबंधी उपाय है।[5]

- गेस्ट ऑपरेटिंग सिस्टम की हाइपरवाइजर तक पहुंच कभी नहीं होनी चाहिए। प्रबंधन उपकरण अतिथि OS से स्थापित या उपयोग नहीं किए जाने चाहिए।[5]

- हाइपरविजर को नियमित रूप से पैबंदन करना।[5]

ज्ञात हमले

2015 के प्रारम्भ तक, अवधारणा परीक्षण के प्रमाण के अतिरिक्त एक सफल हाइपरजैकिंग के वास्तविक प्रदर्शन का कोई प्रतिवेदन नहीं था। वेनम (सुरक्षा भेद्यता) (CVE-2015-3456) मई 2015 में सामने आया था और इसमें कई डेटा केंद्रों को प्रभावित करने की क्षमता थी। [6] हाइपरवाइज़र तक सीधे पहुँचने में कठिनाई के कारण हाइपरजैकिंग दुर्लभ हैं; हालाँकि, हाइपरजैकिंग को वास्तविक दुनिया का खतरा माना जाता है।[7]

29 सितंबर, 2022 को मांडिएंट और वीएमवेयर ने संयुक्त रूप से अपने निष्कर्षों को सार्वजनिक किया कि एक हैकर समूह ने अनियंत्रित रूप से मैलवेयर-आधारित हाइपरजैकिंग हमलों को सफलतापूर्वक कार्यान्वित किया, [8] और एक स्पष्ट जासूसी अभियान में कई लक्ष्य प्रणालियों को प्रभावित किया। [9][10] जवाब में, मैंडिएंट ने वीएमवेयर ईएसएक्सआई हाइपरवाइज़र परिवेश को हार्डनिंग (कंप्यूटिंग) करने के लिए अनुशंसाओं के साथ एक सुरक्षा मार्गदर्शिका जारी की।[11]

यह भी देखें

संदर्भ

- ↑ "हाइपरजैकिंग". Telelink. Archived from the original on 27 February 2015. Retrieved 27 February 2015.

- ↑ Gray, Daniel. "हाइपरजैकिंग - भविष्य के कंप्यूटर सर्वर के लिए खतरा". SysChat. Retrieved 27 February 2015.

- ↑ Ryan, Sherstobitoff. "Virtualization Security - Part 2". Virtualization Journal. Retrieved 27 February 2015.

- ↑ Sugano, Alan. "सुरक्षा और सर्वर वर्चुअलाइजेशन". WindowsITPro. Archived from the original on 27 February 2015. Retrieved 27 February 2015.

- ↑ 5.0 5.1 5.2 Cite error: Invalid

<ref>tag; no text was provided for refs namedHYPERJACKING - ↑ "जहर भेद्यता". CrowdStrike.com. Retrieved 18 October 2016.

- ↑ "सामान्य वर्चुअलाइजेशन भेद्यताएं और जोखिमों को कैसे कम करें". Penetration Testing Lab. Retrieved 27 February 2015.

- ↑ Marvi, Alexander; Koppen, Jeremy; Ahmed, Tufail; Lepore, Jonathan (September 29, 2022). "Bad VIB(E)s Part One: Investigating Novel Malware Persistence Within ESXi Hypervisors". Mandiant Blog. Archived from the original on September 30, 2022. Retrieved 30 September 2022.

- ↑ Greenberg, Andy (September 29, 2022). "गुप्त हैकर कपटी जासूसी के लिए 'हाइपरजैकिंग' लक्ष्य हैं". Wired. Archived from the original on September 30, 2022. Retrieved 30 September 2022.

- ↑ Hardcastle, Jessica Lyons (September 29, 2022). "गुप्त मैलवेयर हाइपरविजर स्तर की जासूसी के लिए VMware की दुकानों को निशाना बनाता है". The Register. Archived from the original on September 30, 2022. Retrieved 30 September 2022.

- ↑ Marvi, Alexander; Blaum, Greg (September 29, 2022). "Bad VIB(E)s Part Two: Detection and Hardening within ESXi Hypervisors". Mandiant Blog. Archived from the original on September 30, 2022. Retrieved 30 September 2022.