बीबी84: Difference between revisions

No edit summary |

No edit summary |

||

| Line 1: | Line 1: | ||

{{short description|Quantum key distribution protocol}} | {{short description|Quantum key distribution protocol}} | ||

बीबी84<ref>C. H. Bennett and G. Brassard. "Quantum cryptography: Public key distribution and coin tossing". In ''Proceedings of IEEE International Conference on Computers, Systems and Signal Processing'', volume 175, page 8. New York, 1984. http://researcher.watson.ibm.com/researcher/files/us-bennetc/BB84highest.pdf {{Webarchive|url=https://web.archive.org/web/20200130165639/http://researcher.watson.ibm.com/researcher/files/us-bennetc/BB84highest.pdf |date=2020-01-30 }}</ref><ref>{{Cite journal|last1=Bennett|first1=Charles H.|last2=Brassard|first2=Gilles|date=2014-12-04|title=Quantum cryptography: Public key distribution and coin tossing|journal=Theoretical Computer Science|series=Theoretical Aspects of Quantum Cryptography – celebrating 30 years of BB84|volume=560, Part 1|pages=7–11|doi=10.1016/j.tcs.2014.05.025| arxiv=2003.06557|doi-access=free}}</ref> 1984 में चार्ल्स एच. बेनेट (कंप्यूटर वैज्ञानिक) और [[गाइल्स ब्रासार्ड]] द्वारा विकसित [[क्वांटम कुंजी वितरण]] योजना है। यह प्रथम [[क्वांटम क्रिप्टोग्राफी]] [[क्वांटम क्रिप्टोग्राफी प्रोटोकॉल]] है।<ref>{{cite journal |doi=10.1103/PhysRevA.72.032301 |arxiv=quant-ph/0505035 |title=समान चार क्वबिट स्थितियों का उपयोग करके दो क्वांटम क्रिप्टोग्राफी प्रोटोकॉल की सुरक्षा|year=2005 |last1=Branciard |first1=Cyril |last2=Gisin |first2=Nicolas |last3=Kraus |first3=Barbara|author3-link=Barbara Kraus |last4=Scarani |first4=Valerio |journal=Physical Review A |volume=72 |issue=3|pages=032301 |bibcode=2005PhRvA..72c2301B |s2cid=53653084 }}</ref> प्रोटोकॉल दो स्थितियों पर निर्भर करते हुए, सुरक्षित रूप से [[सिद्ध सुरक्षा|सुरक्षित]] है: (1) क्वांटम गुण जो सूचना प्राप्त करना केवल सिग्नल को | बीबी84<ref>C. H. Bennett and G. Brassard. "Quantum cryptography: Public key distribution and coin tossing". In ''Proceedings of IEEE International Conference on Computers, Systems and Signal Processing'', volume 175, page 8. New York, 1984. http://researcher.watson.ibm.com/researcher/files/us-bennetc/BB84highest.pdf {{Webarchive|url=https://web.archive.org/web/20200130165639/http://researcher.watson.ibm.com/researcher/files/us-bennetc/BB84highest.pdf |date=2020-01-30 }}</ref><ref>{{Cite journal|last1=Bennett|first1=Charles H.|last2=Brassard|first2=Gilles|date=2014-12-04|title=Quantum cryptography: Public key distribution and coin tossing|journal=Theoretical Computer Science|series=Theoretical Aspects of Quantum Cryptography – celebrating 30 years of BB84|volume=560, Part 1|pages=7–11|doi=10.1016/j.tcs.2014.05.025| arxiv=2003.06557|doi-access=free}}</ref>1984 में चार्ल्स एच. बेनेट (कंप्यूटर वैज्ञानिक) और [[गाइल्स ब्रासार्ड]] द्वारा विकसित [[क्वांटम कुंजी वितरण]] योजना है। यह प्रथम [[क्वांटम क्रिप्टोग्राफी]] [[क्वांटम क्रिप्टोग्राफी प्रोटोकॉल]] है।<ref>{{cite journal |doi=10.1103/PhysRevA.72.032301 |arxiv=quant-ph/0505035 |title=समान चार क्वबिट स्थितियों का उपयोग करके दो क्वांटम क्रिप्टोग्राफी प्रोटोकॉल की सुरक्षा|year=2005 |last1=Branciard |first1=Cyril |last2=Gisin |first2=Nicolas |last3=Kraus |first3=Barbara|author3-link=Barbara Kraus |last4=Scarani |first4=Valerio |journal=Physical Review A |volume=72 |issue=3|pages=032301 |bibcode=2005PhRvA..72c2301B |s2cid=53653084 }}</ref> प्रोटोकॉल दो स्थितियों पर निर्भर करते हुए, सुरक्षित रूप से [[सिद्ध सुरक्षा|सुरक्षित]] है: (1) क्वांटम गुण जो सूचना प्राप्त करना केवल सिग्नल को अव्यवस्थित करने की व्यय पर संभव है यदि दो स्थितियों को भिन्न करने का प्रयास किया जा रहा है जो ऑर्थोगोनल नहीं हैं ([[नो-क्लोनिंग प्रमेय]] देखें); और (2) प्रमाणित सार्वजनिक शास्त्रीय चैनल का अस्तित्व है।<ref>{{cite journal |title=व्यावहारिक क्वांटम कुंजी वितरण की सुरक्षा|first1=Valerio |last1=Scarani |first2=Helle |last2=Bechmann-Pasquinucci |first3=Nicolas J.|last3=Cerf |first4=Miloslav |last4=Dušek |first5=Norbert |last5=Lütkenhaus |first6=Momtchil |last6=Peev |journal=Rev. Mod. Phys. |volume=81 |issue=3 |pages=1301–1350 |date=2009 |doi=10.1103/RevModPhys.81.1301 |arxiv=0802.4155 |bibcode=2009RvMP...81.1301S|s2cid=15873250 }}</ref> इसे सामान्यतः वन-टाइम पैड एन्क्रिप्शन में उपयोग के लिए पार्टी से दूसरी पार्टी तक सुरक्षित रूप से संचार करने की विधि के रूप में अध्ययन किया जाता है।<ref>''Quantum Computing and Quantum Information'', Michael Nielsen and Isaac Chuang, Cambridge University Press 2000</ref> | ||

== विवरण == | == विवरण == | ||

| Line 14: | Line 14: | ||

ध्यान दें कि बिट <math>b_i</math> वह है जो यह निर्धारित करता है कि कौन सा आधार है <math>a_i</math> को (या तो कम्प्यूटेशनल आधार पर या हैडमार्ड आधार पर) एन्कोड किया गया है। क्वैबिट अब ऐसी स्तिथि में हैं जो परस्पर ओर्थोगोनल नहीं हैं, और इस प्रकार बिना जाने उन सभी को निश्चित रूप से <math>b</math> को भिन्न करना असंभव है। | ध्यान दें कि बिट <math>b_i</math> वह है जो यह निर्धारित करता है कि कौन सा आधार है <math>a_i</math> को (या तो कम्प्यूटेशनल आधार पर या हैडमार्ड आधार पर) एन्कोड किया गया है। क्वैबिट अब ऐसी स्तिथि में हैं जो परस्पर ओर्थोगोनल नहीं हैं, और इस प्रकार बिना जाने उन सभी को निश्चित रूप से <math>b</math> को भिन्न करना असंभव है। | ||

ऐलिस <math>|\psi\rangle</math> भेजता है सार्वजनिक और प्रमाणित [[क्वांटम चैनल]] पर <math>\mathcal{E}</math> बॉब को स्तिथि <math>\mathcal{E}(\rho) = \mathcal{E}(|\psi\rangle\langle\psi|)</math> प्राप्त होती है, जहाँ <math>\mathcal{E}</math> चैनल में शोर के प्रभाव और तीसरे पक्ष द्वारा सुनने के प्रभाव, जिसे हम ईव कहते हैं, दोनों का प्रतिनिधित्व करता है। बॉब को क्वैबिट की स्ट्रिंग प्राप्त होने के पश्चात, बॉब और ईव दोनों की अपनी-अपनी स्तिथि हैं। चूँकि केवल ऐलिस ही जानती है <math>b</math>, इससे बॉब या ईव के लिए क्वैबिट की स्थिति में अंतर करना लगभग असंभव हो जाता है। इसके अतिरिक्त, बॉब को क्वैबिट प्राप्त होने के पश्चात, हम जानते हैं कि नो-क्लोनिंग प्रमेय के अनुसार, ईव के | ऐलिस <math>|\psi\rangle</math> भेजता है सार्वजनिक और प्रमाणित [[क्वांटम चैनल]] पर <math>\mathcal{E}</math> बॉब को स्तिथि <math>\mathcal{E}(\rho) = \mathcal{E}(|\psi\rangle\langle\psi|)</math> प्राप्त होती है, जहाँ <math>\mathcal{E}</math> चैनल में शोर के प्रभाव और तीसरे पक्ष द्वारा सुनने के प्रभाव, जिसे हम ईव कहते हैं, दोनों का प्रतिनिधित्व करता है। बॉब को क्वैबिट की स्ट्रिंग प्राप्त होने के पश्चात, बॉब और ईव दोनों की अपनी-अपनी स्तिथि हैं। चूँकि केवल ऐलिस ही जानती है <math>b</math>, इससे बॉब या ईव के लिए क्वैबिट की स्थिति में अंतर करना लगभग असंभव हो जाता है। इसके अतिरिक्त, बॉब को क्वैबिट प्राप्त होने के पश्चात, हम जानते हैं कि नो-क्लोनिंग प्रमेय के अनुसार, ईव के निकट बॉब को भेजे गए क्वबिट्स की प्रति नहीं हो सकती है, जब तक कि उसने माप नहीं लिया हो। चूँकि, यदि वह त्रुटिपूर्ण आधार का अनुमान लगाती है, तो उसकी माप संभाव्यता ½ के साथ विशेष वर्ग को अव्यवस्थित करने का संकट उठाती है। | ||

बॉब यादृच्छिक बिट्स की स्ट्रिंग उत्पन्न करने के लिए आगे बढ़ता है <math>b'</math> के समान लंबाई का <math>b</math> और फिर ऐलिस से प्राप्त क्वैबिट को मापता है, बिट स्ट्रिंग <math>a'</math> प्राप्त करता है, इस बिंदु पर, बॉब ने सार्वजनिक रूप से घोषणा की कि उसे ऐलिस का प्रसारण प्राप्त हुआ है। तब ऐलिस जानती है कि वह अब सुरक्षित रूप से घोषणा कर सकती है <math>b</math>, अर्थात, वे आधार जिनमें क्वैबिट तैयार किए गए थे। यह निर्धारित करने के लिए बॉब ऐलिस के साथ सार्वजनिक चैनल पर संचार करता है <math>b_i</math> और <math>b'_i</math> समान नहीं हैं ऐलिस और बॉब दोनों अब भाग को त्याग देते हैं <math>a</math> और <math>a'</math> जहाँ <math>b</math> और <math>b'</math> युग्मित नहीं होते हैं। | बॉब यादृच्छिक बिट्स की स्ट्रिंग उत्पन्न करने के लिए आगे बढ़ता है <math>b'</math> के समान लंबाई का <math>b</math> और फिर ऐलिस से प्राप्त क्वैबिट को मापता है, बिट स्ट्रिंग <math>a'</math> प्राप्त करता है, इस बिंदु पर, बॉब ने सार्वजनिक रूप से घोषणा की कि उसे ऐलिस का प्रसारण प्राप्त हुआ है। तब ऐलिस जानती है कि वह अब सुरक्षित रूप से घोषणा कर सकती है <math>b</math>, अर्थात, वे आधार जिनमें क्वैबिट तैयार किए गए थे। यह निर्धारित करने के लिए बॉब ऐलिस के साथ सार्वजनिक चैनल पर संचार करता है <math>b_i</math> और <math>b'_i</math> समान नहीं हैं ऐलिस और बॉब दोनों अब भाग को त्याग देते हैं <math>a</math> और <math>a'</math> जहाँ <math>b</math> और <math>b'</math> युग्मित नहीं होते हैं। | ||

Revision as of 17:57, 17 July 2023

बीबी84[1][2]1984 में चार्ल्स एच. बेनेट (कंप्यूटर वैज्ञानिक) और गाइल्स ब्रासार्ड द्वारा विकसित क्वांटम कुंजी वितरण योजना है। यह प्रथम क्वांटम क्रिप्टोग्राफी क्वांटम क्रिप्टोग्राफी प्रोटोकॉल है।[3] प्रोटोकॉल दो स्थितियों पर निर्भर करते हुए, सुरक्षित रूप से सुरक्षित है: (1) क्वांटम गुण जो सूचना प्राप्त करना केवल सिग्नल को अव्यवस्थित करने की व्यय पर संभव है यदि दो स्थितियों को भिन्न करने का प्रयास किया जा रहा है जो ऑर्थोगोनल नहीं हैं (नो-क्लोनिंग प्रमेय देखें); और (2) प्रमाणित सार्वजनिक शास्त्रीय चैनल का अस्तित्व है।[4] इसे सामान्यतः वन-टाइम पैड एन्क्रिप्शन में उपयोग के लिए पार्टी से दूसरी पार्टी तक सुरक्षित रूप से संचार करने की विधि के रूप में अध्ययन किया जाता है।[5]

विवरण

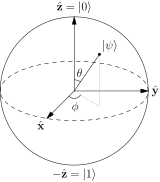

बीबी84 योजना में, ऐलिस और बॉब ऐलिस और बॉब को निजी कुंजी भेजना चाहते हैं। वह बिट्स की दो श्रृंखलाओं से आरंभ करती है, और , प्रत्येक बिट्स लंबे फिर वह इन दो स्ट्रिंग्स को टेंसर उत्पाद के रूप में एनकोड करती है क्वैबिट्स है:

जहाँ और हैं -वें बिट्स और क्रमश साथ में, हमें निम्नलिखित चार क्वबिट अवस्थाओं में सूचकांक देता है:

ध्यान दें कि बिट वह है जो यह निर्धारित करता है कि कौन सा आधार है को (या तो कम्प्यूटेशनल आधार पर या हैडमार्ड आधार पर) एन्कोड किया गया है। क्वैबिट अब ऐसी स्तिथि में हैं जो परस्पर ओर्थोगोनल नहीं हैं, और इस प्रकार बिना जाने उन सभी को निश्चित रूप से को भिन्न करना असंभव है।

ऐलिस भेजता है सार्वजनिक और प्रमाणित क्वांटम चैनल पर बॉब को स्तिथि प्राप्त होती है, जहाँ चैनल में शोर के प्रभाव और तीसरे पक्ष द्वारा सुनने के प्रभाव, जिसे हम ईव कहते हैं, दोनों का प्रतिनिधित्व करता है। बॉब को क्वैबिट की स्ट्रिंग प्राप्त होने के पश्चात, बॉब और ईव दोनों की अपनी-अपनी स्तिथि हैं। चूँकि केवल ऐलिस ही जानती है , इससे बॉब या ईव के लिए क्वैबिट की स्थिति में अंतर करना लगभग असंभव हो जाता है। इसके अतिरिक्त, बॉब को क्वैबिट प्राप्त होने के पश्चात, हम जानते हैं कि नो-क्लोनिंग प्रमेय के अनुसार, ईव के निकट बॉब को भेजे गए क्वबिट्स की प्रति नहीं हो सकती है, जब तक कि उसने माप नहीं लिया हो। चूँकि, यदि वह त्रुटिपूर्ण आधार का अनुमान लगाती है, तो उसकी माप संभाव्यता ½ के साथ विशेष वर्ग को अव्यवस्थित करने का संकट उठाती है।

बॉब यादृच्छिक बिट्स की स्ट्रिंग उत्पन्न करने के लिए आगे बढ़ता है के समान लंबाई का और फिर ऐलिस से प्राप्त क्वैबिट को मापता है, बिट स्ट्रिंग प्राप्त करता है, इस बिंदु पर, बॉब ने सार्वजनिक रूप से घोषणा की कि उसे ऐलिस का प्रसारण प्राप्त हुआ है। तब ऐलिस जानती है कि वह अब सुरक्षित रूप से घोषणा कर सकती है , अर्थात, वे आधार जिनमें क्वैबिट तैयार किए गए थे। यह निर्धारित करने के लिए बॉब ऐलिस के साथ सार्वजनिक चैनल पर संचार करता है और समान नहीं हैं ऐलिस और बॉब दोनों अब भाग को त्याग देते हैं और जहाँ और युग्मित नहीं होते हैं।

शेष से ऐसे बिट्स जहां ऐलिस और बॉब दोनों को एक ही आधार पर मापा जाता है, ऐलिस यादृच्छिक रूप से चयन है बिट्स और सार्वजनिक चैनल पर अपनी रूचि को स्पष्ट करता है।ऐलिस और बॉब दोनों इन बिट्स की सार्वजनिक रूप से घोषणा करते हैं और यह देखने के लिए परीक्षण करता हैं कि क्या उनमें से निश्चित संख्या से अधिक सहमत हैं। यदि यह परीक्षण पास हो जाता है, तो ऐलिस और बॉब कुछ संख्या में भागित गुप्त कुंजियाँ बनाने के लिए सूचना समाधान और गोपनीयता प्रवर्धन तकनीकों का उपयोग करने के लिए आगे बढ़ते हैं। अन्यथा, वे निरस्त कर देते हैं और फिर से प्रारंभ करते हैं।

यह भी देखें

- SARG04

- E91- क्वांटम क्रिप्टोग्राफी संचार प्रोटोकॉल

संदर्भ

- ↑ C. H. Bennett and G. Brassard. "Quantum cryptography: Public key distribution and coin tossing". In Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, volume 175, page 8. New York, 1984. http://researcher.watson.ibm.com/researcher/files/us-bennetc/BB84highest.pdf Archived 2020-01-30 at the Wayback Machine

- ↑ Bennett, Charles H.; Brassard, Gilles (2014-12-04). "Quantum cryptography: Public key distribution and coin tossing". Theoretical Computer Science. Theoretical Aspects of Quantum Cryptography – celebrating 30 years of BB84. 560, Part 1: 7–11. arXiv:2003.06557. doi:10.1016/j.tcs.2014.05.025.

- ↑ Branciard, Cyril; Gisin, Nicolas; Kraus, Barbara; Scarani, Valerio (2005). "समान चार क्वबिट स्थितियों का उपयोग करके दो क्वांटम क्रिप्टोग्राफी प्रोटोकॉल की सुरक्षा". Physical Review A. 72 (3): 032301. arXiv:quant-ph/0505035. Bibcode:2005PhRvA..72c2301B. doi:10.1103/PhysRevA.72.032301. S2CID 53653084.

- ↑ Scarani, Valerio; Bechmann-Pasquinucci, Helle; Cerf, Nicolas J.; Dušek, Miloslav; Lütkenhaus, Norbert; Peev, Momtchil (2009). "व्यावहारिक क्वांटम कुंजी वितरण की सुरक्षा". Rev. Mod. Phys. 81 (3): 1301–1350. arXiv:0802.4155. Bibcode:2009RvMP...81.1301S. doi:10.1103/RevModPhys.81.1301. S2CID 15873250.

- ↑ Quantum Computing and Quantum Information, Michael Nielsen and Isaac Chuang, Cambridge University Press 2000