सुरक्षा टोकन: Difference between revisions

No edit summary |

No edit summary |

||

| Line 1: | Line 1: | ||

{{distinguish|Security token offering}} | {{distinguish|Security token offering}} | ||

{{short description|Device used to access electronically restricted resource}} | {{short description|Device used to access electronically restricted resource}} | ||

[[File:GoldKey Security Token.jpg|thumb|लैपटॉप से जुड़ा एक GoldKey सुरक्षा टोकन]]एक सुरक्षा टोकन एक [[परिधीय उपकरण]] है जिसका उपयोग इलेक्ट्रॉनिक रूप से प्रतिबंधित संसाधन तक पहुंच प्राप्त करने के लिए किया जाता है। टोकन का उपयोग [[पासवर्ड]] के अतिरिक्त या उसके स्थान पर किया जाता है।<ref>{{Cite journal |last1=Schink |first1=Marc |last2=Wagner |first2=Alexander |last3=Unterstein |first3=Florian |last4=Heyszl |first4=Johann |date=2021-07-09 |title=ओपन सोर्स सिक्योरिटी टोकन में सुरक्षा और भरोसा|url=https://tches.iacr.org/index.php/TCHES/article/view/8972 |journal=IACR Transactions on Cryptographic Hardware and Embedded Systems |pages=176–201 |doi=10.46586/tches.v2021.i3.176-201 |s2cid=235349083 |issn=2569-2925}}</ref> यह किसी चीज तक पहुंचने के लिए एक इलेक्ट्रॉनिक कुंजी की तरह काम करता है। सुरक्षा टोकन के उदाहरणों में बंद दरवाजों को खोलने के लिए उपयोग किया जाने वाला वायरलेस [[कुंजी कार्ड]] | [[File:GoldKey Security Token.jpg|thumb|लैपटॉप से जुड़ा एक GoldKey सुरक्षा टोकन]]एक सुरक्षा टोकन एक [[परिधीय उपकरण]] है जिसका उपयोग इलेक्ट्रॉनिक रूप से प्रतिबंधित संसाधन तक पहुंच प्राप्त करने के लिए किया जाता है। टोकन का उपयोग [[पासवर्ड]] के अतिरिक्त या उसके स्थान पर किया जाता है।<ref>{{Cite journal |last1=Schink |first1=Marc |last2=Wagner |first2=Alexander |last3=Unterstein |first3=Florian |last4=Heyszl |first4=Johann |date=2021-07-09 |title=ओपन सोर्स सिक्योरिटी टोकन में सुरक्षा और भरोसा|url=https://tches.iacr.org/index.php/TCHES/article/view/8972 |journal=IACR Transactions on Cryptographic Hardware and Embedded Systems |pages=176–201 |doi=10.46586/tches.v2021.i3.176-201 |s2cid=235349083 |issn=2569-2925}}</ref> यह किसी चीज तक पहुंचने के लिए एक इलेक्ट्रॉनिक कुंजी की तरह काम करता है। सुरक्षा टोकन के उदाहरणों में बंद दरवाजों को खोलने के लिए उपयोग किया जाने वाला वायरलेस [[कुंजी कार्ड]] सम्मिलित है, या किसी ग्राहक के [[ऑनलाइन बैंकिंग]] तक पहुँचने का प्रयास करने के स्थिति में, बैंक द्वारा प्रदान किए गए टोकन यह सिद्ध कर सकते हैं कि ग्राहक वही है जो वे होने को प्रमाणित करते हैं। | ||

कुछ सुरक्षा टोकन [[क्रिप्टोग्राफ़िक कुंजी]] को संग्रहीत कर सकते हैं जिनका उपयोग डिजिटल हस्ताक्षर, या [[बॉयोमीट्रिक]] डेटा, जैसे [[अंगुली की छाप]] विवरण उत्पन्न करने के लिए किया जा सकता है। कुछ [[पासवर्डों|पासवर्डों को]] भी स्टोर कर सकते हैं।<ref>{{cite web|url=https://crp.to/ok|title=ओनलीकी हार्डवेयर पासवर्ड मैनेजर - याद रखने के लिए एक पिन|website=OnlyKey|access-date=16 April 2018}}</ref> कुछ डिज़ाइनों में [[छेड़छाड़ प्रतिरोध]] पैकेजिंग सम्मिलित है, जबकि अन्य में [[व्यक्तिगत पहचान संख्या]] या एक साधारण बटन के प्रवेश की अनुमति देने के लिए छोटे कीपैड सम्मिलित हो सकते हैं, जो उत्पन्न कुंजी संख्या दिखाने के लिए कुछ प्रदर्शन क्षमता के साथ एक जनरेटिंग रूटीन प्रारंभ कर सकते हैं। कनेक्टेड टोकन [[USB]], [[नजदीक फील्ड संचार]] (NFC), [[रेडियो फ्रिक्वेंसी पहचान]] (RFID), या [[ब्लूटूथ]] सहित कई तरह के इंटरफेस का उपयोग करते हैं। कुछ टोकन में दृष्टिबाधित लोगों के लिए डिज़ाइन की गई ऑडियो क्षमता होती है। | कुछ सुरक्षा टोकन [[क्रिप्टोग्राफ़िक कुंजी]] को संग्रहीत कर सकते हैं जिनका उपयोग डिजिटल हस्ताक्षर, या [[बॉयोमीट्रिक]] डेटा, जैसे [[अंगुली की छाप]] विवरण उत्पन्न करने के लिए किया जा सकता है। कुछ [[पासवर्डों|पासवर्डों को]] भी स्टोर कर सकते हैं।<ref>{{cite web|url=https://crp.to/ok|title=ओनलीकी हार्डवेयर पासवर्ड मैनेजर - याद रखने के लिए एक पिन|website=OnlyKey|access-date=16 April 2018}}</ref> कुछ डिज़ाइनों में [[छेड़छाड़ प्रतिरोध]] पैकेजिंग सम्मिलित है, जबकि अन्य में [[व्यक्तिगत पहचान संख्या]] या एक साधारण बटन के प्रवेश की अनुमति देने के लिए छोटे कीपैड सम्मिलित हो सकते हैं, जो उत्पन्न कुंजी संख्या दिखाने के लिए कुछ प्रदर्शन क्षमता के साथ एक जनरेटिंग रूटीन प्रारंभ कर सकते हैं। कनेक्टेड टोकन [[USB]], [[नजदीक फील्ड संचार|निकटतम फील्ड संचार]] (NFC), [[रेडियो फ्रिक्वेंसी पहचान]] (RFID), या [[ब्लूटूथ]] सहित कई तरह के इंटरफेस का उपयोग करते हैं। कुछ टोकन में दृष्टिबाधित लोगों के लिए डिज़ाइन की गई ऑडियो क्षमता होती है। | ||

== पासवर्ड प्रकार == | == पासवर्ड प्रकार == | ||

सभी टोकन में कुछ गुप्त जानकारी होती है जिसका उपयोग पहचान सिद्ध करने के लिए किया जाता है। इस जानकारी का उपयोग चार अलग-अलग प्रकार से किया जा सकता है: | सभी टोकन में कुछ गुप्त जानकारी होती है जिसका उपयोग पहचान सिद्ध करने के लिए किया जाता है। इस जानकारी का उपयोग चार अलग-अलग प्रकार से किया जा सकता है: | ||

[[File:Digipass 270 HSBC.JPG|thumb|एचएसबीसी ऑनलाइन बैंकिंग के लिए अतुल्यकालिक पासवर्ड टोकन।]]; स्टेटिक पासवर्ड टोकन: डिवाइस में एक पासवर्ड होता है जो भौतिक रूप से छिपा होता है (स्वामी को दिखाई नहीं देता), लेकिन जो प्रत्येक प्रमाणीकरण के लिए प्रेषित होता है। इस प्रकार के | [[File:Digipass 270 HSBC.JPG|thumb|एचएसबीसी ऑनलाइन बैंकिंग के लिए अतुल्यकालिक पासवर्ड टोकन।]]; स्टेटिक पासवर्ड टोकन: डिवाइस में एक पासवर्ड होता है जो भौतिक रूप से छिपा होता है (स्वामी को दिखाई नहीं देता), लेकिन जो प्रत्येक प्रमाणीकरण के लिए प्रेषित होता है। इस प्रकार के प्रहार को फिर से चलाने के लिए कमजोर है। | ||

; सिंक्रोनस डायनेमिक पासवर्ड टोकन: [[क्रिप्टोग्राफिक एल्गोरिथ्म]] द्वारा निर्मित विभिन्न संयोजनों के माध्यम से घुमाने के लिए एक टाइमर का उपयोग किया जाता है। टोकन और ऑथेंटिकेशन सर्वर में सिंक्रोनाइज़्ड क्लॉक होनी चाहिए। | ; सिंक्रोनस डायनेमिक पासवर्ड टोकन: [[क्रिप्टोग्राफिक एल्गोरिथ्म]] द्वारा निर्मित विभिन्न संयोजनों के माध्यम से घुमाने के लिए एक टाइमर का उपयोग किया जाता है। टोकन और ऑथेंटिकेशन सर्वर में सिंक्रोनाइज़्ड क्लॉक होनी चाहिए। | ||

| Line 14: | Line 14: | ||

; एसिंक्रोनस पासवर्ड टोकन: एक [[एक बारी पासवर्ड]] घड़ी के उपयोग के बिना उत्पन्न होता है, या तो वन-टाइम पैड या क्रिप्टोग्राफ़िक एल्गोरिथम से। | ; एसिंक्रोनस पासवर्ड टोकन: एक [[एक बारी पासवर्ड]] घड़ी के उपयोग के बिना उत्पन्न होता है, या तो वन-टाइम पैड या क्रिप्टोग्राफ़िक एल्गोरिथम से। | ||

; चुनौती-प्रतिक्रिया टोकन: [[सार्वजनिक कुंजी क्रिप्टोग्राफी]] का उपयोग करके, उस कुंजी को प्रकट किए बिना एक निजी कुंजी का अधिकार | ; चुनौती-प्रतिक्रिया टोकन: [[सार्वजनिक कुंजी क्रिप्टोग्राफी]] का उपयोग करके, उस कुंजी को प्रकट किए बिना एक निजी कुंजी का अधिकार प्रमाणित करना संभव है। प्रमाणीकरण सर्वर एक सार्वजनिक कुंजी के साथ एक चुनौती (प्रायः एक यादृच्छिक संख्या, या कम से कम कुछ यादृच्छिक भागों के साथ डेटा) को एन्क्रिप्ट करता है; डिक्रिप्ट की गई चुनौती प्रदान करके डिवाइस यह सिद्ध करता है कि उसके पास मेल खाने वाली निजी कुंजी की एक प्रति है। | ||

टाइम-सिंक्रोनाइज़्ड, वन-टाइम पासवर्ड एक निर्धारित समय अंतराल पर लगातार बदलते रहते हैं; जैसे, प्रति मिनट एक बार। ऐसा करने के लिए, क्लाइंट (कंप्यूटिंग) के टोकन और प्रमाणीकरण [[सर्वर (कंप्यूटिंग)]] के बीच किसी प्रकार का सिंक्रनाइज़ेशन | टाइम-सिंक्रोनाइज़्ड, वन-टाइम पासवर्ड एक निर्धारित समय अंतराल पर लगातार बदलते रहते हैं; जैसे, प्रति मिनट एक बार। ऐसा करने के लिए, क्लाइंट (कंप्यूटिंग) के टोकन और प्रमाणीकरण [[सर्वर (कंप्यूटिंग)]] के बीच किसी प्रकार का सिंक्रनाइज़ेशन उपस्थित होना चाहिए। डिस्कनेक्ट किए गए टोकन के लिए, यह समय-सिंक्रनाइज़ेशन [[क्लाइंट (कम्प्यूटिंग)]] को टोकन वितरित करने से पहले किया जाता है। जब किसी [[इनपुट डिवाइस]] में टोकन डाला जाता है तो अन्य टोकन प्रकार सिंक्रोनाइज़ेशन करते हैं। समय-सिंक्रनाइज़ टोकन के साथ मुख्य समस्या यह है कि वे समय के साथ अनसिंक्रनाइज़ हो सकते हैं।<ref>{{Cite web|last=RD|first=Token2|date=2019-01-07|title=टाइम ड्रिफ्ट: TOTP हार्डवेयर टोकन का एक बड़ा नकारात्मक पक्ष|url=https://token2.medium.com/time-drift-a-major-downside-of-totp-hardware-tokens-c164c2ec9252|access-date=2020-11-21|website=Medium|language=en}}</ref> हालाँकि, कुछ ऐसी प्रणालियाँ, जैसे RSA SecurID|RSA की SecurID, उपयोगकर्ता को टोकन के साथ सर्वर को फिर से सिंक्रनाइज़ करने की अनुमति देती हैं, कभी-कभी लगातार कई पासकोड अंकित करके। अधिकांश में बदली जाने वाली बैटरी भी नहीं हो सकती हैं और बदले जाने से पहले केवल 5 साल तक चलती हैं - इसलिए एक अतिरिक्त लागत है।<ref>{{Cite web|date=2019-06-03|title=TOTP हार्डवेयर टोकन में टाइम ड्रिफ्ट की व्याख्या और समाधान - प्रोटेक्टिमस सॉल्यूशंस|url=https://www.protectimus.com/blog/time-drift-in-totp-hardware-tokens/|access-date=2020-11-21|website=Protectimus|language=en-GB}}</ref> | ||

एक अन्य प्रकार का वन-टाइम पासवर्ड एक जटिल गणितीय एल्गोरिथ्म का उपयोग करता है, जैसे कि [[हैश चेन]], एक गुप्त साझा कुंजी से वन-टाइम पासवर्ड की एक श्रृंखला उत्पन्न करने के लिए। पिछले पासवर्ड ज्ञात होने पर भी प्रत्येक पासवर्ड का अनुमान नहीं लगाया जा सकता है। ओपन ऑथेंटिकेशन एल्गोरिथम के लिए ओपन-सोर्स इनिशिएटिव मानकीकृत है; अन्य एल्गोरिदम यूएस [[पेटेंट]] द्वारा कवर किए गए हैं। प्रत्येक पासवर्ड स्पष्ट रूप से अप्रत्याशित और पिछले वाले से स्वतंत्र है, जिससे एक विरोधी यह अनुमान लगाने में असमर्थ होगा कि अगला पासवर्ड क्या हो सकता है, यहां तक कि पिछले सभी पासवर्डों के ज्ञान के साथ भी। | एक अन्य प्रकार का वन-टाइम पासवर्ड एक जटिल गणितीय एल्गोरिथ्म का उपयोग करता है, जैसे कि [[हैश चेन]], एक गुप्त साझा कुंजी से वन-टाइम पासवर्ड की एक श्रृंखला उत्पन्न करने के लिए। पिछले पासवर्ड ज्ञात होने पर भी प्रत्येक पासवर्ड का अनुमान नहीं लगाया जा सकता है। ओपन ऑथेंटिकेशन एल्गोरिथम के लिए ओपन-सोर्स इनिशिएटिव मानकीकृत है; अन्य एल्गोरिदम यूएस [[पेटेंट]] द्वारा कवर किए गए हैं। प्रत्येक पासवर्ड स्पष्ट रूप से अप्रत्याशित और पिछले वाले से स्वतंत्र है, जिससे एक विरोधी यह अनुमान लगाने में असमर्थ होगा कि अगला पासवर्ड क्या हो सकता है, यहां तक कि पिछले सभी पासवर्डों के ज्ञान के साथ भी। | ||

| Line 29: | Line 29: | ||

अभी भी अन्य टोकन कंप्यूटर में प्लग इन होते हैं, और इसके लिए पिन की आवश्यकता हो सकती है। टोकन के प्रकार के आधार पर, कंप्यूटर [[ऑपरेटिंग सिस्टम]] या तो टोकन से कुंजी पढ़ेगा और उस पर एक क्रिप्टोग्राफ़िक ऑपरेशन करेगा, या टोकन के फ़र्मवेयर से इस ऑपरेशन को करने के लिए कहेगा। | अभी भी अन्य टोकन कंप्यूटर में प्लग इन होते हैं, और इसके लिए पिन की आवश्यकता हो सकती है। टोकन के प्रकार के आधार पर, कंप्यूटर [[ऑपरेटिंग सिस्टम]] या तो टोकन से कुंजी पढ़ेगा और उस पर एक क्रिप्टोग्राफ़िक ऑपरेशन करेगा, या टोकन के फ़र्मवेयर से इस ऑपरेशन को करने के लिए कहेगा। | ||

एक संबंधित एप्लिकेशन [[सॉफ़्टवेयर]] के स्वामित्व को | एक संबंधित एप्लिकेशन [[सॉफ़्टवेयर]] के स्वामित्व को सिद्ध करने के लिए कुछ कंप्यूटर प्रोग्रामों द्वारा आवश्यक हार्डवेयर [[डोंगल]] है। डोंगल को एक इनपुट डिवाइस में रखा जाता है और सॉफ्टवेयर प्रश्न में सॉफ्टवेयर के उपयोग को अधिकृत करने के लिए I/O डिवाइस को एक्सेस करता है। | ||

विभिन्न प्रकार के विक्रेताओं द्वारा वाणिज्यिक समाधान प्रदान किए जाते हैं, जिनमें से प्रत्येक अपने स्वयं के स्वामित्व (और | विभिन्न प्रकार के विक्रेताओं द्वारा वाणिज्यिक समाधान प्रदान किए जाते हैं, जिनमें से प्रत्येक अपने स्वयं के स्वामित्व (और अधिकांशतः पेटेंट) के साथ विभिन्न रूप से उपयोग की जाने वाली सुरक्षा सुविधाओं के कार्यान्वयन के साथ होता है। कुछ सुरक्षा मानकों को पूरा करने वाले टोकन डिज़ाइन [[संयुक्त राज्य अमेरिका]] में [[FIPS 140]], एक संघीय सुरक्षा मानक के अनुरूप प्रमाणित हैं। किसी भी प्रकार के प्रमाणन के बिना टोकन को कभी-कभी संदिग्ध के रूप में देखा जाता है, क्योंकि वे अधिकांशतः स्वीकृत सरकार या उद्योग सुरक्षा मानकों को पूरा नहीं करते हैं, कठोर परीक्षण के माध्यम से नहीं रखा गया है, और संभवतः क्रिप्टोग्राफ़िक सुरक्षा के समान स्तर को टोकन समाधान के रूप में प्रदान नहीं कर सकते हैं जो उनके पास हैं डिज़ाइन का स्वतंत्र रूप से तृतीय-पक्ष एजेंसियों द्वारा ऑडिट किया जाता है।{{citation needed|date=April 2013}} | ||

=== डिस्कनेक्ट किए गए टोकन === | === डिस्कनेक्ट किए गए टोकन === | ||

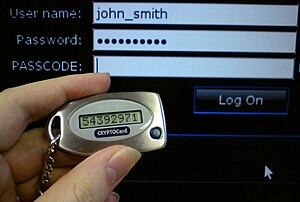

[[File:CryptoCard two factor.jpg|right|thumb|एक डिस्कनेक्ट किया गया टोकन। संख्या को [[पासकोड]] फ़ील्ड में हाथ से कॉपी किया जाना चाहिए।]]डिस्कनेक्ट किए गए टोकन का क्लाइंट कंप्यूटर से न तो भौतिक और न ही तार्किक संबंध है। उन्हें | [[File:CryptoCard two factor.jpg|right|thumb|एक डिस्कनेक्ट किया गया टोकन। संख्या को [[पासकोड]] फ़ील्ड में हाथ से कॉपी किया जाना चाहिए।]]डिस्कनेक्ट किए गए टोकन का क्लाइंट कंप्यूटर से न तो भौतिक और न ही तार्किक संबंध है। उन्हें सामान्यतः एक विशेष इनपुट डिवाइस की आवश्यकता नहीं होती है, और इसके अतिरिक्त जेनरेट किए गए प्रमाणीकरण डेटा को प्रदर्शित करने के लिए एक अंतर्निहित स्क्रीन का उपयोग करते हैं, जिसे उपयोगकर्ता [[कंप्यूटर कीबोर्ड]] या [[कीपैड]] के माध्यम से मैन्युअल रूप मेंअंकित करता है। ऑनलाइन पहचान के लिए दो-कारक प्रमाणीकरण में डिस्कनेक्ट किए गए टोकन सबसे सामान्य प्रकार के सुरक्षा टोकन हैं (सामान्यतः पासवर्ड के संयोजन में)।<ref>{{cite web|url=http://www.insight.co.uk/files/whitepapers/Two-factor%20authentication%20(White%20paper).pdf|title=दो तरीकों से प्रमाणीकरण|last=de Borde|first=Duncan|publisher=Siemens Insight Consulting|access-date=2009-01-14|date=2007-06-28|url-status=dead|archive-url=https://web.archive.org/web/20120112172841/http://www.insight.co.uk/files/whitepapers/Two-factor%20authentication%20(White%20paper).pdf|archive-date=2012-01-12}}</ref> | ||

=== जुड़े हुए टोकन === | === जुड़े हुए टोकन === | ||

कनेक्टेड टोकन ऐसे टोकन हैं जो उस कंप्यूटर से भौतिक रूप से जुड़े होने चाहिए जिसके साथ उपयोगकर्ता प्रमाणीकरण कर रहा है। इस श्रेणी के टोकन एक बार भौतिक कनेक्शन हो जाने के बाद क्लाइंट कंप्यूटर को प्रमाणीकरण जानकारी स्वचालित रूप से प्रेषित करते हैं, जिससे उपयोगकर्ता को प्रमाणीकरण जानकारी को मैन्युअल रूप से | कनेक्टेड टोकन ऐसे टोकन हैं जो उस कंप्यूटर से भौतिक रूप से जुड़े होने चाहिए जिसके साथ उपयोगकर्ता प्रमाणीकरण कर रहा है। इस श्रेणी के टोकन एक बार भौतिक कनेक्शन हो जाने के बाद क्लाइंट कंप्यूटर को प्रमाणीकरण जानकारी स्वचालित रूप से प्रेषित करते हैं, जिससे उपयोगकर्ता को प्रमाणीकरण जानकारी को मैन्युअल रूप से अंकित करने की आवश्यकता समाप्त हो जाती है। चूंकि, जुड़े हुए टोकन का उपयोग करने के लिए, उपयुक्त इनपुट डिवाइस स्थापित होना चाहिए। सबसे सामान्य प्रकार के भौतिक टोकन [[स्मार्ट कार्ड]] और USB टोकन (जिन्हें सुरक्षा कुंजी भी कहा जाता है) हैं, जिन्हें क्रमशः स्मार्ट कार्ड रीडर और USB पोर्ट की आवश्यकता होती है। खुले विनिर्देश समूह [[FIDO एलायंस]] द्वारा समर्थित [[FIDO2 प्रोजेक्ट]] टोकन तेजी से 2015 में मुख्यधारा के ब्राउज़र समर्थन वाले उपभोक्ताओं के लिए लोकप्रिय हो गए हैं और लोकप्रिय वेबसाइटों और सोशल मीडिया साइटों द्वारा समर्थित हैं। | ||

पुराने [[पीसी कार्ड]] टोकन मुख्य रूप से [[लैपटॉप]] के साथ काम करने के लिए बनाए गए हैं। टाइप II पीसी कार्ड को टोकन के रूप में पसंद किया जाता है क्योंकि वे टाइप III की तुलना में आधे मोटे होते हैं। | पुराने [[पीसी कार्ड]] टोकन मुख्य रूप से [[लैपटॉप]] के साथ काम करने के लिए बनाए गए हैं। टाइप II पीसी कार्ड को टोकन के रूप में पसंद किया जाता है क्योंकि वे टाइप III की तुलना में आधे मोटे होते हैं। | ||

| Line 48: | Line 48: | ||

==== स्मार्ट कार्ड ==== | ==== स्मार्ट कार्ड ==== | ||

कई कनेक्टेड टोकन स्मार्ट कार्ड तकनीक का उपयोग करते हैं। स्मार्ट कार्ड बहुत सस्ते हो सकते हैं (लगभग दस सेंट){{citation needed|date=September 2013}} और सिद्ध सुरक्षा तंत्र सम्मिलित हैं (जैसा कि वित्तीय संस्थानों द्वारा उपयोग किया जाता है, जैसे कैश कार्ड)। चूंकि, अत्यधिक कम बिजली की खपत और अल्ट्रा-थिन फॉर्म-फैक्टर आवश्यकताओं के कारण स्मार्ट कार्ड का कम्प्यूटेशनल प्रदर्शन अधिकांशतः सीमित होता है। | |||

कई कनेक्टेड टोकन स्मार्ट कार्ड तकनीक का उपयोग करते हैं। स्मार्ट कार्ड बहुत सस्ते हो सकते हैं (लगभग दस सेंट){{citation needed|date=September 2013}} और सिद्ध सुरक्षा तंत्र | |||

स्मार्ट-कार्ड-आधारित USB टोकन जिसमें एक स्मार्ट कार्ड चिप होती है, USB टोकन और स्मार्ट कार्ड दोनों की कार्यक्षमता प्रदान करता है। वे सुरक्षा समाधानों की एक विस्तृत श्रृंखला को सक्षम करते हैं और एक अद्वितीय इनपुट डिवाइस की आवश्यकता के बिना एक पारंपरिक स्मार्ट कार्ड की क्षमता और सुरक्षा प्रदान करते हैं। ऑपरेटिंग सिस्टम के दृष्टिकोण से ऐसा टोकन एक यूएसबी-कनेक्टेड स्मार्ट कार्ड रीडर है जिसमें एक गैर-हटाने योग्य स्मार्ट कार्ड मौजूद है।<ref name="noteusbSpec">[http://www.usb.org/developers/devclass_docs/DWG_Smart-Card_CCID_Rev110.pdf Specification for Integrated Circuit(s) Cards Interface Devices] {{webarchive|url=https://web.archive.org/web/20051229033623/http://www.usb.org/developers/devclass_docs/DWG_Smart-Card_CCID_Rev110.pdf |date=2005-12-29 }}, usb.org</ref> | स्मार्ट-कार्ड-आधारित USB टोकन जिसमें एक स्मार्ट कार्ड चिप होती है, USB टोकन और स्मार्ट कार्ड दोनों की कार्यक्षमता प्रदान करता है। वे सुरक्षा समाधानों की एक विस्तृत श्रृंखला को सक्षम करते हैं और एक अद्वितीय इनपुट डिवाइस की आवश्यकता के बिना एक पारंपरिक स्मार्ट कार्ड की क्षमता और सुरक्षा प्रदान करते हैं। ऑपरेटिंग सिस्टम के दृष्टिकोण से ऐसा टोकन एक यूएसबी-कनेक्टेड स्मार्ट कार्ड रीडर है जिसमें एक गैर-हटाने योग्य स्मार्ट कार्ड मौजूद है।<ref name="noteusbSpec">[http://www.usb.org/developers/devclass_docs/DWG_Smart-Card_CCID_Rev110.pdf Specification for Integrated Circuit(s) Cards Interface Devices] {{webarchive|url=https://web.archive.org/web/20051229033623/http://www.usb.org/developers/devclass_docs/DWG_Smart-Card_CCID_Rev110.pdf |date=2005-12-29 }}, usb.org</ref> | ||

| Line 55: | Line 54: | ||

=== संपर्क रहित टोकन === | === संपर्क रहित टोकन === | ||

कनेक्टेड टोकन के विपरीत, कॉन्टैक्टलेस टोकन क्लाइंट कंप्यूटर से एक तार्किक कनेक्शन बनाते हैं लेकिन उन्हें भौतिक कनेक्शन की आवश्यकता नहीं होती है। शारीरिक संपर्क की आवश्यकता का अभाव उन्हें कनेक्टेड और डिस्कनेक्ट किए गए टोकन दोनों की तुलना में अधिक सुविधाजनक बनाता है। नतीजतन, [[बिना चाबी के प्रवेश]] प्रणाली और [[गाड़ी]] [[स्पीड पास]] जैसे इलेक्ट्रॉनिक भुगतान समाधानों के लिए संपर्क रहित टोकन एक लोकप्रिय विकल्प है, जो कीचेन टोकन से प्रमाणीकरण जानकारी प्रसारित करने के लिए [[आरएफआईडी]] का उपयोग करता है। | कनेक्टेड टोकन के विपरीत, कॉन्टैक्टलेस टोकन क्लाइंट कंप्यूटर से एक तार्किक कनेक्शन बनाते हैं लेकिन उन्हें भौतिक कनेक्शन की आवश्यकता नहीं होती है। शारीरिक संपर्क की आवश्यकता का अभाव उन्हें कनेक्टेड और डिस्कनेक्ट किए गए टोकन दोनों की तुलना में अधिक सुविधाजनक बनाता है। नतीजतन, [[बिना चाबी के प्रवेश]] प्रणाली और [[गाड़ी]] [[स्पीड पास]] जैसे इलेक्ट्रॉनिक भुगतान समाधानों के लिए संपर्क रहित टोकन एक लोकप्रिय विकल्प है, जो कीचेन टोकन से प्रमाणीकरण जानकारी प्रसारित करने के लिए [[आरएफआईडी]] का उपयोग करता है। चूंकि, [[जॉन्स हॉपकिन्स विश्वविद्यालय]] और [[आरएसए प्रयोगशालाओं]] के शोधकर्ताओं ने पाया कि आरएफआईडी टैग को आसानी से क्रैक और क्लोन किया जा सकता है, जिसके बाद आरएफआईडी टोकन के बारे में कई सुरक्षा चिंताएं उठाई गई हैं।<ref>{{cite web|url=http://www.pcworld.com/article/119661/does_your_car_key_pose_a_security_risk.html|title=क्या आपकी कार की चाबी से सुरक्षा को खतरा है?|first=Erin|last=Biba|date=2005-02-14|access-date=2009-01-14|publisher=PC World}}</ref> | ||

एक और नकारात्मक पक्ष यह है कि संपर्क रहित टोकनों में अपेक्षाकृत कम बैटरी जीवन होता है; आमतौर पर केवल 5-6 साल, जो कि [[यूनिवर्सल सीरियल बस]] टोकन की तुलना में कम है जो 10 साल से अधिक समय तक चल सकता है।{{Citation needed|date=June 2008}} हालाँकि कुछ टोकन बैटरी को बदलने की अनुमति देते हैं, इस प्रकार लागत कम करते हैं। | एक और नकारात्मक पक्ष यह है कि संपर्क रहित टोकनों में अपेक्षाकृत कम बैटरी जीवन होता है; आमतौर पर केवल 5-6 साल, जो कि [[यूनिवर्सल सीरियल बस]] टोकन की तुलना में कम है जो 10 साल से अधिक समय तक चल सकता है।{{Citation needed|date=June 2008}} हालाँकि कुछ टोकन बैटरी को बदलने की अनुमति देते हैं, इस प्रकार लागत कम करते हैं। | ||

| Line 66: | Line 65: | ||

हालाँकि, ऑटोमैटिक ट्रांसमिशन पॉवर कंट्रोल रेडियल दूरी अनुमानों के प्रयासों का विरोध करता है। न्यूनतम आवश्यक संचरण शक्ति पर अंशांकन प्रदान करने के लिए मानकीकृत ब्लूटूथ पावर कंट्रोल एल्गोरिदम के अलावा एस्केप उपलब्ध है।<ref>{{cite web|url=http://depatisnet.dpma.de/DepatisNet/depatisnet?action=bibdat&docid=DE102009039879B9|title=किसी डिवाइस या सेवा, मास्टर ट्रांसीवर डिवाइस और ऐसे डिवाइस के साथ सिस्टम की रिलीज को नियंत्रित करने के लिए विधि|website=dpma.de|access-date=16 April 2018}}</ref> | हालाँकि, ऑटोमैटिक ट्रांसमिशन पॉवर कंट्रोल रेडियल दूरी अनुमानों के प्रयासों का विरोध करता है। न्यूनतम आवश्यक संचरण शक्ति पर अंशांकन प्रदान करने के लिए मानकीकृत ब्लूटूथ पावर कंट्रोल एल्गोरिदम के अलावा एस्केप उपलब्ध है।<ref>{{cite web|url=http://depatisnet.dpma.de/DepatisNet/depatisnet?action=bibdat&docid=DE102009039879B9|title=किसी डिवाइस या सेवा, मास्टर ट्रांसीवर डिवाइस और ऐसे डिवाइस के साथ सिस्टम की रिलीज को नियंत्रित करने के लिए विधि|website=dpma.de|access-date=16 April 2018}}</ref> | ||

ब्लूटूथ टोकन | ब्लूटूथ टोकन अधिकांशतः एक यूएसबी टोकन के साथ संयुक्त होते हैं, इस प्रकार एक कनेक्टेड और डिस्कनेक्टेड स्थिति दोनों में काम करते हैं। ब्लूटूथ प्रमाणीकरण 32 फीट (10 मीटर) के करीब होने पर काम करता है। जब ब्लूटूथ लिंक ठीक से संचालित नहीं होता है, तो टोकन को यूनिवर्सल सीरियल बस इनपुट डिवाइस में कार्य करने के लिए डाला जा सकता है। | ||

एक और संयोजन स्मार्ट कार्ड के साथ स्थानीय रूप से बड़ी मात्रा में पहचान डेटा और प्रक्रिया की जानकारी को स्टोर करने के लिए है।<ref>{{cite web |url=https://www.certgate.com/de/produkte/cgtoken |title=cgToken {{!}} सर्टिफिकेट|website=www.certgate.com |url-status=dead |archive-url=https://web.archive.org/web/20131009094610/http://www.certgate.com/de/produkte/cgtoken/ |archive-date=2013-10-09}} </ref> दूसरा एक संपर्क रहित बीएलई टोकन है जो फिंगरप्रिंट क्रेडेंशियल्स के सुरक्षित भंडारण और टोकन रिलीज को जोड़ता है।<ref>{{cite web|url=https://www.hypr.com/biometric-token/|title=बॉयोमीट्रिक U2F OTP टोकन - HYPR|website=HYPR Corp|access-date=16 April 2018}}</ref> | एक और संयोजन स्मार्ट कार्ड के साथ स्थानीय रूप से बड़ी मात्रा में पहचान डेटा और प्रक्रिया की जानकारी को स्टोर करने के लिए है।<ref>{{cite web |url=https://www.certgate.com/de/produkte/cgtoken |title=cgToken {{!}} सर्टिफिकेट|website=www.certgate.com |url-status=dead |archive-url=https://web.archive.org/web/20131009094610/http://www.certgate.com/de/produkte/cgtoken/ |archive-date=2013-10-09}} </ref> दूसरा एक संपर्क रहित बीएलई टोकन है जो फिंगरप्रिंट क्रेडेंशियल्स के सुरक्षित भंडारण और टोकन रिलीज को जोड़ता है।<ref>{{cite web|url=https://www.hypr.com/biometric-token/|title=बॉयोमीट्रिक U2F OTP टोकन - HYPR|website=HYPR Corp|access-date=16 April 2018}}</ref> | ||

| Line 76: | Line 75: | ||

=== [[एक बार दर्ज करना]] सॉफ्टवेयर टोकन === | === [[एक बार दर्ज करना|एक बार अंकित करना]] सॉफ्टवेयर टोकन === | ||

कुछ प्रकार के सिंगल साइन-ऑन (एसएसओ) समाधान, जैसे [[उद्यम एकल साइन-ऑन]], सॉफ्टवेयर को स्टोर करने के लिए टोकन का उपयोग करते हैं जो निर्बाध प्रमाणीकरण और पासवर्ड भरने की अनुमति देता है। चूंकि पासवर्ड टोकन पर संग्रहीत होते हैं, उपयोगकर्ताओं को अपने पासवर्ड याद रखने की आवश्यकता नहीं होती है और इसलिए वे अधिक सुरक्षित पासवर्ड चुन सकते हैं, या अधिक सुरक्षित पासवर्ड निर्दिष्ट कर सकते हैं। आमतौर पर अधिकांश टोकन पासवर्ड के क्रिप्टोग्राफिक हैश को स्टोर करते हैं ताकि यदि टोकन से छेड़छाड़ की जाए, तो पासवर्ड अभी भी सुरक्षित रहे।{{citation needed|date=October 2016}} | कुछ प्रकार के सिंगल साइन-ऑन (एसएसओ) समाधान, जैसे [[उद्यम एकल साइन-ऑन]], सॉफ्टवेयर को स्टोर करने के लिए टोकन का उपयोग करते हैं जो निर्बाध प्रमाणीकरण और पासवर्ड भरने की अनुमति देता है। चूंकि पासवर्ड टोकन पर संग्रहीत होते हैं, उपयोगकर्ताओं को अपने पासवर्ड याद रखने की आवश्यकता नहीं होती है और इसलिए वे अधिक सुरक्षित पासवर्ड चुन सकते हैं, या अधिक सुरक्षित पासवर्ड निर्दिष्ट कर सकते हैं। आमतौर पर अधिकांश टोकन पासवर्ड के क्रिप्टोग्राफिक हैश को स्टोर करते हैं ताकि यदि टोकन से छेड़छाड़ की जाए, तो पासवर्ड अभी भी सुरक्षित रहे।{{citation needed|date=October 2016}} | ||

| Line 87: | Line 86: | ||

=== हानि और चोरी === | === हानि और चोरी === | ||

किसी भी पासवर्ड कंटेनर के साथ सबसे सरल भेद्यता डिवाइस की चोरी या नुकसान है। ऐसा होने या अनजाने में होने की संभावना को भौतिक सुरक्षा उपायों जैसे ताले, इलेक्ट्रॉनिक पट्टा, या बॉडी सेंसर और अलार्म से कम किया जा सकता है। [[दो तरीकों से प्रमाणीकरण]] का उपयोग करके चोरी किए गए टोकन को बेकार बनाया जा सकता है। आमतौर पर, प्रमाणित करने के लिए, टोकन के आउटपुट के समय टोकन द्वारा प्रदान की गई जानकारी के साथ एक व्यक्तिगत पहचान संख्या (पिन) | किसी भी पासवर्ड कंटेनर के साथ सबसे सरल भेद्यता डिवाइस की चोरी या नुकसान है। ऐसा होने या अनजाने में होने की संभावना को भौतिक सुरक्षा उपायों जैसे ताले, इलेक्ट्रॉनिक पट्टा, या बॉडी सेंसर और अलार्म से कम किया जा सकता है। [[दो तरीकों से प्रमाणीकरण]] का उपयोग करके चोरी किए गए टोकन को बेकार बनाया जा सकता है। आमतौर पर, प्रमाणित करने के लिए, टोकन के आउटपुट के समय टोकन द्वारा प्रदान की गई जानकारी के साथ एक व्यक्तिगत पहचान संख्या (पिन) अंकित की जानी चाहिए। | ||

=== हमला === | === हमला === | ||

| Line 142: | Line 141: | ||

* आपसी प्रमाणीकरण | * आपसी प्रमाणीकरण | ||

* एक समय पैड | * एक समय पैड | ||

* एक बार | * एक बार अंकित करना | ||

* [[सॉफ्टवेयर टोकन]] | * [[सॉफ्टवेयर टोकन]] | ||

Revision as of 11:24, 24 December 2022

एक सुरक्षा टोकन एक परिधीय उपकरण है जिसका उपयोग इलेक्ट्रॉनिक रूप से प्रतिबंधित संसाधन तक पहुंच प्राप्त करने के लिए किया जाता है। टोकन का उपयोग पासवर्ड के अतिरिक्त या उसके स्थान पर किया जाता है।[1] यह किसी चीज तक पहुंचने के लिए एक इलेक्ट्रॉनिक कुंजी की तरह काम करता है। सुरक्षा टोकन के उदाहरणों में बंद दरवाजों को खोलने के लिए उपयोग किया जाने वाला वायरलेस कुंजी कार्ड सम्मिलित है, या किसी ग्राहक के ऑनलाइन बैंकिंग तक पहुँचने का प्रयास करने के स्थिति में, बैंक द्वारा प्रदान किए गए टोकन यह सिद्ध कर सकते हैं कि ग्राहक वही है जो वे होने को प्रमाणित करते हैं।

कुछ सुरक्षा टोकन क्रिप्टोग्राफ़िक कुंजी को संग्रहीत कर सकते हैं जिनका उपयोग डिजिटल हस्ताक्षर, या बॉयोमीट्रिक डेटा, जैसे अंगुली की छाप विवरण उत्पन्न करने के लिए किया जा सकता है। कुछ पासवर्डों को भी स्टोर कर सकते हैं।[2] कुछ डिज़ाइनों में छेड़छाड़ प्रतिरोध पैकेजिंग सम्मिलित है, जबकि अन्य में व्यक्तिगत पहचान संख्या या एक साधारण बटन के प्रवेश की अनुमति देने के लिए छोटे कीपैड सम्मिलित हो सकते हैं, जो उत्पन्न कुंजी संख्या दिखाने के लिए कुछ प्रदर्शन क्षमता के साथ एक जनरेटिंग रूटीन प्रारंभ कर सकते हैं। कनेक्टेड टोकन USB, निकटतम फील्ड संचार (NFC), रेडियो फ्रिक्वेंसी पहचान (RFID), या ब्लूटूथ सहित कई तरह के इंटरफेस का उपयोग करते हैं। कुछ टोकन में दृष्टिबाधित लोगों के लिए डिज़ाइन की गई ऑडियो क्षमता होती है।

पासवर्ड प्रकार

सभी टोकन में कुछ गुप्त जानकारी होती है जिसका उपयोग पहचान सिद्ध करने के लिए किया जाता है। इस जानकारी का उपयोग चार अलग-अलग प्रकार से किया जा सकता है:

; स्टेटिक पासवर्ड टोकन: डिवाइस में एक पासवर्ड होता है जो भौतिक रूप से छिपा होता है (स्वामी को दिखाई नहीं देता), लेकिन जो प्रत्येक प्रमाणीकरण के लिए प्रेषित होता है। इस प्रकार के प्रहार को फिर से चलाने के लिए कमजोर है।

- सिंक्रोनस डायनेमिक पासवर्ड टोकन

- क्रिप्टोग्राफिक एल्गोरिथ्म द्वारा निर्मित विभिन्न संयोजनों के माध्यम से घुमाने के लिए एक टाइमर का उपयोग किया जाता है। टोकन और ऑथेंटिकेशन सर्वर में सिंक्रोनाइज़्ड क्लॉक होनी चाहिए।

- एसिंक्रोनस पासवर्ड टोकन

- एक एक बारी पासवर्ड घड़ी के उपयोग के बिना उत्पन्न होता है, या तो वन-टाइम पैड या क्रिप्टोग्राफ़िक एल्गोरिथम से।

- चुनौती-प्रतिक्रिया टोकन

- सार्वजनिक कुंजी क्रिप्टोग्राफी का उपयोग करके, उस कुंजी को प्रकट किए बिना एक निजी कुंजी का अधिकार प्रमाणित करना संभव है। प्रमाणीकरण सर्वर एक सार्वजनिक कुंजी के साथ एक चुनौती (प्रायः एक यादृच्छिक संख्या, या कम से कम कुछ यादृच्छिक भागों के साथ डेटा) को एन्क्रिप्ट करता है; डिक्रिप्ट की गई चुनौती प्रदान करके डिवाइस यह सिद्ध करता है कि उसके पास मेल खाने वाली निजी कुंजी की एक प्रति है।

टाइम-सिंक्रोनाइज़्ड, वन-टाइम पासवर्ड एक निर्धारित समय अंतराल पर लगातार बदलते रहते हैं; जैसे, प्रति मिनट एक बार। ऐसा करने के लिए, क्लाइंट (कंप्यूटिंग) के टोकन और प्रमाणीकरण सर्वर (कंप्यूटिंग) के बीच किसी प्रकार का सिंक्रनाइज़ेशन उपस्थित होना चाहिए। डिस्कनेक्ट किए गए टोकन के लिए, यह समय-सिंक्रनाइज़ेशन क्लाइंट (कम्प्यूटिंग) को टोकन वितरित करने से पहले किया जाता है। जब किसी इनपुट डिवाइस में टोकन डाला जाता है तो अन्य टोकन प्रकार सिंक्रोनाइज़ेशन करते हैं। समय-सिंक्रनाइज़ टोकन के साथ मुख्य समस्या यह है कि वे समय के साथ अनसिंक्रनाइज़ हो सकते हैं।[3] हालाँकि, कुछ ऐसी प्रणालियाँ, जैसे RSA SecurID|RSA की SecurID, उपयोगकर्ता को टोकन के साथ सर्वर को फिर से सिंक्रनाइज़ करने की अनुमति देती हैं, कभी-कभी लगातार कई पासकोड अंकित करके। अधिकांश में बदली जाने वाली बैटरी भी नहीं हो सकती हैं और बदले जाने से पहले केवल 5 साल तक चलती हैं - इसलिए एक अतिरिक्त लागत है।[4] एक अन्य प्रकार का वन-टाइम पासवर्ड एक जटिल गणितीय एल्गोरिथ्म का उपयोग करता है, जैसे कि हैश चेन, एक गुप्त साझा कुंजी से वन-टाइम पासवर्ड की एक श्रृंखला उत्पन्न करने के लिए। पिछले पासवर्ड ज्ञात होने पर भी प्रत्येक पासवर्ड का अनुमान नहीं लगाया जा सकता है। ओपन ऑथेंटिकेशन एल्गोरिथम के लिए ओपन-सोर्स इनिशिएटिव मानकीकृत है; अन्य एल्गोरिदम यूएस पेटेंट द्वारा कवर किए गए हैं। प्रत्येक पासवर्ड स्पष्ट रूप से अप्रत्याशित और पिछले वाले से स्वतंत्र है, जिससे एक विरोधी यह अनुमान लगाने में असमर्थ होगा कि अगला पासवर्ड क्या हो सकता है, यहां तक कि पिछले सभी पासवर्डों के ज्ञान के साथ भी।

भौतिक प्रकार

टोकन में कई प्रमाणीकरण विधियों सहित बहुत सरल से बहुत जटिल कार्यों के साथ एकीकृत सर्किट हो सकते हैं।

सरलतम सुरक्षा टोकन को संगणक से किसी कनेक्शन की आवश्यकता नहीं होती है। टोकन का भौतिक प्रदर्शन होता है; प्रमाणीकरण करने वाला उपयोगकर्ता केवल लॉग इन करने के लिए प्रदर्शित संख्या में प्रवेश करता है। अन्य टोकन ब्लूटूथ जैसी वायरलेस तकनीकों का उपयोग करके कंप्यूटर से कनेक्ट होते हैं। ये टोकन एक महत्वपूर्ण अनुक्रम को स्थानीय क्लाइंट या पास के पहुंच बिंदु पर स्थानांतरित करते हैं।

वैकल्पिक रूप से, टोकन का एक अन्य रूप जो कई वर्षों से व्यापक रूप से उपलब्ध है, एक मोबाइल डिवाइस है जो एक आउट-ऑफ़-बैंड चैनल (जैसे आवाज, लघु संदेश सेवा, या असंरचित पूरक सेवा डेटा) का उपयोग करके संचार करता है।

अभी भी अन्य टोकन कंप्यूटर में प्लग इन होते हैं, और इसके लिए पिन की आवश्यकता हो सकती है। टोकन के प्रकार के आधार पर, कंप्यूटर ऑपरेटिंग सिस्टम या तो टोकन से कुंजी पढ़ेगा और उस पर एक क्रिप्टोग्राफ़िक ऑपरेशन करेगा, या टोकन के फ़र्मवेयर से इस ऑपरेशन को करने के लिए कहेगा।

एक संबंधित एप्लिकेशन सॉफ़्टवेयर के स्वामित्व को सिद्ध करने के लिए कुछ कंप्यूटर प्रोग्रामों द्वारा आवश्यक हार्डवेयर डोंगल है। डोंगल को एक इनपुट डिवाइस में रखा जाता है और सॉफ्टवेयर प्रश्न में सॉफ्टवेयर के उपयोग को अधिकृत करने के लिए I/O डिवाइस को एक्सेस करता है।

विभिन्न प्रकार के विक्रेताओं द्वारा वाणिज्यिक समाधान प्रदान किए जाते हैं, जिनमें से प्रत्येक अपने स्वयं के स्वामित्व (और अधिकांशतः पेटेंट) के साथ विभिन्न रूप से उपयोग की जाने वाली सुरक्षा सुविधाओं के कार्यान्वयन के साथ होता है। कुछ सुरक्षा मानकों को पूरा करने वाले टोकन डिज़ाइन संयुक्त राज्य अमेरिका में FIPS 140, एक संघीय सुरक्षा मानक के अनुरूप प्रमाणित हैं। किसी भी प्रकार के प्रमाणन के बिना टोकन को कभी-कभी संदिग्ध के रूप में देखा जाता है, क्योंकि वे अधिकांशतः स्वीकृत सरकार या उद्योग सुरक्षा मानकों को पूरा नहीं करते हैं, कठोर परीक्षण के माध्यम से नहीं रखा गया है, और संभवतः क्रिप्टोग्राफ़िक सुरक्षा के समान स्तर को टोकन समाधान के रूप में प्रदान नहीं कर सकते हैं जो उनके पास हैं डिज़ाइन का स्वतंत्र रूप से तृतीय-पक्ष एजेंसियों द्वारा ऑडिट किया जाता है।[citation needed]

डिस्कनेक्ट किए गए टोकन

डिस्कनेक्ट किए गए टोकन का क्लाइंट कंप्यूटर से न तो भौतिक और न ही तार्किक संबंध है। उन्हें सामान्यतः एक विशेष इनपुट डिवाइस की आवश्यकता नहीं होती है, और इसके अतिरिक्त जेनरेट किए गए प्रमाणीकरण डेटा को प्रदर्शित करने के लिए एक अंतर्निहित स्क्रीन का उपयोग करते हैं, जिसे उपयोगकर्ता कंप्यूटर कीबोर्ड या कीपैड के माध्यम से मैन्युअल रूप मेंअंकित करता है। ऑनलाइन पहचान के लिए दो-कारक प्रमाणीकरण में डिस्कनेक्ट किए गए टोकन सबसे सामान्य प्रकार के सुरक्षा टोकन हैं (सामान्यतः पासवर्ड के संयोजन में)।[5]

जुड़े हुए टोकन

कनेक्टेड टोकन ऐसे टोकन हैं जो उस कंप्यूटर से भौतिक रूप से जुड़े होने चाहिए जिसके साथ उपयोगकर्ता प्रमाणीकरण कर रहा है। इस श्रेणी के टोकन एक बार भौतिक कनेक्शन हो जाने के बाद क्लाइंट कंप्यूटर को प्रमाणीकरण जानकारी स्वचालित रूप से प्रेषित करते हैं, जिससे उपयोगकर्ता को प्रमाणीकरण जानकारी को मैन्युअल रूप से अंकित करने की आवश्यकता समाप्त हो जाती है। चूंकि, जुड़े हुए टोकन का उपयोग करने के लिए, उपयुक्त इनपुट डिवाइस स्थापित होना चाहिए। सबसे सामान्य प्रकार के भौतिक टोकन स्मार्ट कार्ड और USB टोकन (जिन्हें सुरक्षा कुंजी भी कहा जाता है) हैं, जिन्हें क्रमशः स्मार्ट कार्ड रीडर और USB पोर्ट की आवश्यकता होती है। खुले विनिर्देश समूह FIDO एलायंस द्वारा समर्थित FIDO2 प्रोजेक्ट टोकन तेजी से 2015 में मुख्यधारा के ब्राउज़र समर्थन वाले उपभोक्ताओं के लिए लोकप्रिय हो गए हैं और लोकप्रिय वेबसाइटों और सोशल मीडिया साइटों द्वारा समर्थित हैं।

पुराने पीसी कार्ड टोकन मुख्य रूप से लैपटॉप के साथ काम करने के लिए बनाए गए हैं। टाइप II पीसी कार्ड को टोकन के रूप में पसंद किया जाता है क्योंकि वे टाइप III की तुलना में आधे मोटे होते हैं।

ऑडियो जैक पोर्ट मोबाइल उपकरणों, जैसे iPhone, iPad और Android (ऑपरेटिंग सिस्टम), और अन्य सहायक उपकरण के बीच संबंध स्थापित करने के लिए एक अपेक्षाकृत व्यावहारिक तरीका है। सबसे प्रसिद्ध डिवाइस को स्क्वायर (एप्लिकेशन) कहा जाता है, आईओएस और एंड्रॉइड डिवाइस के लिए क्रेडिट कार्ड रीडर।

कुछ एक विशेष प्रयोजन इंटरफ़ेस का उपयोग करते हैं (उदाहरण के लिए संयुक्त राज्य अमेरिका की राष्ट्रीय सुरक्षा एजेंसी द्वारा तैनात KSD-64)। टोकन का उपयोग फोटो पहचान पत्र के रूप में भी किया जा सकता है। सेल फोन और व्यक्तिगत डिजिटल सहायक भी उचित प्रोग्रामिंग के साथ सुरक्षा टोकन के रूप में काम कर सकते हैं।

स्मार्ट कार्ड

कई कनेक्टेड टोकन स्मार्ट कार्ड तकनीक का उपयोग करते हैं। स्मार्ट कार्ड बहुत सस्ते हो सकते हैं (लगभग दस सेंट)[citation needed] और सिद्ध सुरक्षा तंत्र सम्मिलित हैं (जैसा कि वित्तीय संस्थानों द्वारा उपयोग किया जाता है, जैसे कैश कार्ड)। चूंकि, अत्यधिक कम बिजली की खपत और अल्ट्रा-थिन फॉर्म-फैक्टर आवश्यकताओं के कारण स्मार्ट कार्ड का कम्प्यूटेशनल प्रदर्शन अधिकांशतः सीमित होता है।

स्मार्ट-कार्ड-आधारित USB टोकन जिसमें एक स्मार्ट कार्ड चिप होती है, USB टोकन और स्मार्ट कार्ड दोनों की कार्यक्षमता प्रदान करता है। वे सुरक्षा समाधानों की एक विस्तृत श्रृंखला को सक्षम करते हैं और एक अद्वितीय इनपुट डिवाइस की आवश्यकता के बिना एक पारंपरिक स्मार्ट कार्ड की क्षमता और सुरक्षा प्रदान करते हैं। ऑपरेटिंग सिस्टम के दृष्टिकोण से ऐसा टोकन एक यूएसबी-कनेक्टेड स्मार्ट कार्ड रीडर है जिसमें एक गैर-हटाने योग्य स्मार्ट कार्ड मौजूद है।[6]

संपर्क रहित टोकन

कनेक्टेड टोकन के विपरीत, कॉन्टैक्टलेस टोकन क्लाइंट कंप्यूटर से एक तार्किक कनेक्शन बनाते हैं लेकिन उन्हें भौतिक कनेक्शन की आवश्यकता नहीं होती है। शारीरिक संपर्क की आवश्यकता का अभाव उन्हें कनेक्टेड और डिस्कनेक्ट किए गए टोकन दोनों की तुलना में अधिक सुविधाजनक बनाता है। नतीजतन, बिना चाबी के प्रवेश प्रणाली और गाड़ी स्पीड पास जैसे इलेक्ट्रॉनिक भुगतान समाधानों के लिए संपर्क रहित टोकन एक लोकप्रिय विकल्प है, जो कीचेन टोकन से प्रमाणीकरण जानकारी प्रसारित करने के लिए आरएफआईडी का उपयोग करता है। चूंकि, जॉन्स हॉपकिन्स विश्वविद्यालय और आरएसए प्रयोगशालाओं के शोधकर्ताओं ने पाया कि आरएफआईडी टैग को आसानी से क्रैक और क्लोन किया जा सकता है, जिसके बाद आरएफआईडी टोकन के बारे में कई सुरक्षा चिंताएं उठाई गई हैं।[7] एक और नकारात्मक पक्ष यह है कि संपर्क रहित टोकनों में अपेक्षाकृत कम बैटरी जीवन होता है; आमतौर पर केवल 5-6 साल, जो कि यूनिवर्सल सीरियल बस टोकन की तुलना में कम है जो 10 साल से अधिक समय तक चल सकता है।[citation needed] हालाँकि कुछ टोकन बैटरी को बदलने की अनुमति देते हैं, इस प्रकार लागत कम करते हैं।

ब्लूटूथ टोकन

This section's tone or style may not reflect the encyclopedic tone used on Wikipedia. (September 2016) (Learn how and when to remove this template message) |

ब्लूटूथ कम ऊर्जा प्रोटोकॉल वायरलेस ट्रांसमिशन के लंबे समय तक चलने वाले बैटरी जीवनचक्र के लिए काम करते हैं।

- निहित ब्लूटूथ पहचान डेटा का प्रसारण प्रमाणीकरण का समर्थन करने के लिए सबसे कम गुणवत्ता वाला है।

- लेन-देन संबंधी डेटा इंटरचेंज के लिए एक द्विदिश कनेक्शन सबसे परिष्कृत प्रमाणीकरण प्रक्रियाओं के लिए कार्य करता है।

हालाँकि, ऑटोमैटिक ट्रांसमिशन पॉवर कंट्रोल रेडियल दूरी अनुमानों के प्रयासों का विरोध करता है। न्यूनतम आवश्यक संचरण शक्ति पर अंशांकन प्रदान करने के लिए मानकीकृत ब्लूटूथ पावर कंट्रोल एल्गोरिदम के अलावा एस्केप उपलब्ध है।[8] ब्लूटूथ टोकन अधिकांशतः एक यूएसबी टोकन के साथ संयुक्त होते हैं, इस प्रकार एक कनेक्टेड और डिस्कनेक्टेड स्थिति दोनों में काम करते हैं। ब्लूटूथ प्रमाणीकरण 32 फीट (10 मीटर) के करीब होने पर काम करता है। जब ब्लूटूथ लिंक ठीक से संचालित नहीं होता है, तो टोकन को यूनिवर्सल सीरियल बस इनपुट डिवाइस में कार्य करने के लिए डाला जा सकता है।

एक और संयोजन स्मार्ट कार्ड के साथ स्थानीय रूप से बड़ी मात्रा में पहचान डेटा और प्रक्रिया की जानकारी को स्टोर करने के लिए है।[9] दूसरा एक संपर्क रहित बीएलई टोकन है जो फिंगरप्रिंट क्रेडेंशियल्स के सुरक्षित भंडारण और टोकन रिलीज को जोड़ता है।[10] ऑपरेशन के USB मोड में साइन-ऑफ के लिए USB प्लग से यांत्रिक रूप से युग्मित होने पर टोकन की देखभाल की आवश्यकता होती है। ऑपरेशन के ब्लूटूथ मोड के साथ लाभ दूरी मेट्रिक्स के साथ साइन-ऑफ के संयोजन का विकल्प है। इलेक्ट्रॉनिक पट्टे की अवधारणाओं का पालन करते हुए, संबंधित उत्पाद तैयार किए जा रहे हैं।

एनएफसी टोकन

नियर-फील्ड कम्युनिकेशन (एनएफसी) टोकन एक ब्लूटूथ टोकन के साथ मिलकर कई मोड में काम कर सकते हैं, इस प्रकार एक कनेक्टेड और डिस्कनेक्टेड स्थिति दोनों में काम कर सकते हैं। एनएफसी प्रमाणीकरण 1 फुट (0.3 मीटर) के करीब होने पर काम करता है। एनएफसी प्रोटोकॉल पाठक के लिए छोटी दूरी को पाटता है जबकि ब्लूटूथ कनेक्शन प्रमाणीकरण को सक्षम करने के लिए टोकन के साथ डेटा प्रावधान के लिए कार्य करता है। इसके अलावा जब ब्लूटूथ लिंक कनेक्ट नहीं होता है, तो टोकन स्थानीय रूप से संग्रहीत प्रमाणीकरण जानकारी को मोटे तौर पर एनएफसी रीडर के लिए प्रस्तुत कर सकता है और सटीक स्थिति से कनेक्टर को राहत देता है।[citation needed]

एक बार अंकित करना सॉफ्टवेयर टोकन

कुछ प्रकार के सिंगल साइन-ऑन (एसएसओ) समाधान, जैसे उद्यम एकल साइन-ऑन, सॉफ्टवेयर को स्टोर करने के लिए टोकन का उपयोग करते हैं जो निर्बाध प्रमाणीकरण और पासवर्ड भरने की अनुमति देता है। चूंकि पासवर्ड टोकन पर संग्रहीत होते हैं, उपयोगकर्ताओं को अपने पासवर्ड याद रखने की आवश्यकता नहीं होती है और इसलिए वे अधिक सुरक्षित पासवर्ड चुन सकते हैं, या अधिक सुरक्षित पासवर्ड निर्दिष्ट कर सकते हैं। आमतौर पर अधिकांश टोकन पासवर्ड के क्रिप्टोग्राफिक हैश को स्टोर करते हैं ताकि यदि टोकन से छेड़छाड़ की जाए, तो पासवर्ड अभी भी सुरक्षित रहे।[citation needed]

प्रोग्राम करने योग्य टोकन

प्रोग्रामेबल टोकन को Google प्रमाणक (miniOTP) जैसे मोबाइल एप्लिकेशन के ड्रॉप-इन प्रतिस्थापन के रूप में विपणन किया जाता है[11]). उनका उपयोग मोबाइल ऐप प्रतिस्थापन के साथ-साथ बैकअप के रूप में समानांतर में किया जा सकता है।

भेद्यता

हानि और चोरी

किसी भी पासवर्ड कंटेनर के साथ सबसे सरल भेद्यता डिवाइस की चोरी या नुकसान है। ऐसा होने या अनजाने में होने की संभावना को भौतिक सुरक्षा उपायों जैसे ताले, इलेक्ट्रॉनिक पट्टा, या बॉडी सेंसर और अलार्म से कम किया जा सकता है। दो तरीकों से प्रमाणीकरण का उपयोग करके चोरी किए गए टोकन को बेकार बनाया जा सकता है। आमतौर पर, प्रमाणित करने के लिए, टोकन के आउटपुट के समय टोकन द्वारा प्रदान की गई जानकारी के साथ एक व्यक्तिगत पहचान संख्या (पिन) अंकित की जानी चाहिए।

हमला

कोई भी प्रणाली जो उपयोगकर्ताओं को एक अविश्वसनीय नेटवर्क (जैसे इंटरनेट) के माध्यम से प्रमाणित करने की अनुमति देती है, वह मैन-इन-द-बीच हमला|मैन-इन-द-मिडल अटैक के लिए असुरक्षित है। इस प्रकार के हमले में, हमलावर उपयोगकर्ता और वैध प्रणाली के बीच मध्यस्थ के रूप में कार्य करता है, वैध उपयोगकर्ता से टोकन आउटपुट मांगता है और फिर इसे स्वयं प्रमाणीकरण प्रणाली को आपूर्ति करता है। चूंकि टोकन मूल्य गणितीय रूप से सही है, प्रमाणीकरण सफल होता है और धोखेबाज को पहुंच प्रदान की जाती है। 2006 में, सिटी बैंक एक हमले का शिकार हुआ था, जब इसके हार्डवेयर-टोकन-सुसज्जित व्यावसायिक उपयोगकर्ता एक बड़े यूक्रेनी-आधारित मैन-इन-द-मिडल फ़िशिंग ऑपरेशन के शिकार बन गए थे।[12][13]

कोड का उल्लंघन

2012 में, INRIA Paris-Rocquencourt की Prosecco रिसर्च टीम ने SecurID 800 सहित कई PKCS 11|PKCS #11 क्रिप्टोग्राफ़िक उपकरणों से गुप्त कुंजी निकालने का एक कुशल तरीका विकसित किया।[14][15] इन निष्कर्षों को INRIA तकनीकी रिपोर्ट RR-7944, ID hal-00691958 में प्रलेखित किया गया था।[16] और CRYPTO 2012 में प्रकाशित हुआ।[17]

डिजिटल हस्ताक्षर

एक नियमित हस्तलिखित हस्ताक्षर के रूप में विश्वसनीय, डिजिटल हस्ताक्षर एक निजी कुंजी के साथ किया जाना चाहिए जो केवल हस्ताक्षर करने के लिए अधिकृत व्यक्ति के लिए जाना जाता है। टोकन जो सुरक्षित ऑन-बोर्ड पीढ़ी और निजी कुंजियों के भंडारण की अनुमति देते हैं, सुरक्षित डिजिटल हस्ताक्षर सक्षम करते हैं, और उपयोगकर्ता प्रमाणीकरण के लिए भी उपयोग किए जा सकते हैं, क्योंकि निजी कुंजी उपयोगकर्ता की पहचान के प्रमाण के रूप में भी काम करती है।

टोकन के लिए उपयोगकर्ता की पहचान करने के लिए, सभी टोकन में किसी प्रकार की संख्या होनी चाहिए जो अद्वितीय हो। कुछ राष्ट्रीय कानूनों के अनुसार सभी दृष्टिकोण पूरी तरह से डिजिटल हस्ताक्षर के रूप में योग्य नहीं हैं।[citation needed] कुछ डिजिटल हस्ताक्षर परिदृश्यों में बिना ऑन-बोर्ड कीबोर्ड या अन्य उपयोगकर्ता इंटरफ़ेस वाले टोकन का उपयोग नहीं किया जा सकता है, जैसे कि बैंक खाता संख्या के आधार पर बैंक लेनदेन की पुष्टि करना जिसमें धनराशि स्थानांतरित की जानी है।

यह भी देखें

- प्रमाणीकरण

- प्रमाणक

- हार्डवेयर सुरक्षा मॉड्यूल

- पहचान प्रबंधन

- खुले प्रमाणीकरण के लिए पहल

- मोबाइल हस्ताक्षर

- बहु-कारक प्रमाणीकरण

- आपसी प्रमाणीकरण

- एक समय पैड

- एक बार अंकित करना

- सॉफ्टवेयर टोकन

संदर्भ

- ↑ Schink, Marc; Wagner, Alexander; Unterstein, Florian; Heyszl, Johann (2021-07-09). "ओपन सोर्स सिक्योरिटी टोकन में सुरक्षा और भरोसा". IACR Transactions on Cryptographic Hardware and Embedded Systems: 176–201. doi:10.46586/tches.v2021.i3.176-201. ISSN 2569-2925. S2CID 235349083.

- ↑ "ओनलीकी हार्डवेयर पासवर्ड मैनेजर - याद रखने के लिए एक पिन". OnlyKey. Retrieved 16 April 2018.

- ↑ RD, Token2 (2019-01-07). "टाइम ड्रिफ्ट: TOTP हार्डवेयर टोकन का एक बड़ा नकारात्मक पक्ष". Medium (in English). Retrieved 2020-11-21.

- ↑ "TOTP हार्डवेयर टोकन में टाइम ड्रिफ्ट की व्याख्या और समाधान - प्रोटेक्टिमस सॉल्यूशंस". Protectimus (in British English). 2019-06-03. Retrieved 2020-11-21.

- ↑ de Borde, Duncan (2007-06-28). "दो तरीकों से प्रमाणीकरण" (PDF). Siemens Insight Consulting. Archived from the original (PDF) on 2012-01-12. Retrieved 2009-01-14.

- ↑ Specification for Integrated Circuit(s) Cards Interface Devices Archived 2005-12-29 at the Wayback Machine, usb.org

- ↑ Biba, Erin (2005-02-14). "क्या आपकी कार की चाबी से सुरक्षा को खतरा है?". PC World. Retrieved 2009-01-14.

- ↑ "किसी डिवाइस या सेवा, मास्टर ट्रांसीवर डिवाइस और ऐसे डिवाइस के साथ सिस्टम की रिलीज को नियंत्रित करने के लिए विधि". dpma.de. Retrieved 16 April 2018.

- ↑ "cgToken | सर्टिफिकेट". www.certgate.com. Archived from the original on 2013-10-09.

- ↑ "बॉयोमीट्रिक U2F OTP टोकन - HYPR". HYPR Corp. Retrieved 16 April 2018.

- ↑ Programmable hardware tokens Token2 miniOTP

- ↑ Leyden, John (2006-07-13). "फिशर टू-फैक्टर ऑथेंटिकेशन में चीर-फाड़ करते हैं". The Register (in English). Retrieved 2018-09-25.

- ↑ Krebs, Brian (July 10, 2006). "सिटीबैंक फिश स्पूफ्स 2-फैक्टर ऑथेंटिकेशन". The Washington Post. Retrieved 2018-09-25.

- ↑ Sengupta, Somini (2012-06-25). "Computer Scientists Break Security Token Key in Record Time". New York Times. Retrieved 2012-06-25.

- ↑ Owano, Nancy (2012-06-27). "Team Prosecco dismantles security tokens". Phys.org. Retrieved 2014-03-29.

- ↑ "Prosecco :: Publications". Retrieved 2014-03-29.

- ↑ "स्वीकृत कागजात क्रिप्टो 2012". Retrieved 2014-03-29.

- General references

इस पेज में लापता आंतरिक लिंक की सूची

- अंगुली का हस्ताक्षर

- एक समय पैड

- फिर से खेलना हमला

- ओपन प्रमाणीकरण के लिए पहल

- एकीकृत परिपथ

- असंरचनात्मक पूरक सेवा डेटा

- प्राधिकार

- स्क्वायर (आवेदन)

- परिचय पत्र

- व्यक्तिगत अंकीय सहायक

- गूगल प्रमाणक

- प्रयोक्ता इंटरफ़ेस

- पारस्परिक प्रमाणीकरण

बाहरी संबंध

Media related to सुरक्षा टोकन at Wikimedia Commons

Media related to सुरक्षा टोकन at Wikimedia Commons- OATH Initiative for open authentication