प्रतिक्रिया नीति क्षेत्र

This article needs additional citations for verification. (January 2018) (Learn how and when to remove this template message) |

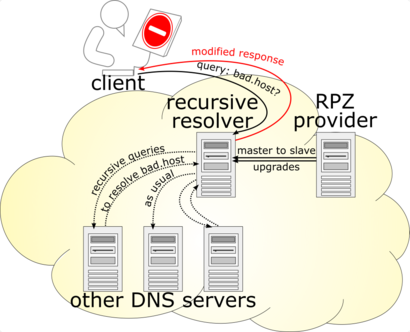

एक प्रतिक्रिया नीति क्षेत्र (आरपीजेड) डोमेन की नामांकन प्रणाली सर्वर में एक अनुकूलित नीति पेश करने के लिए एक तंत्र है, ताकि रिकर्सिव रिज़ॉल्वर संभवतः संशोधित परिणाम लौटा सकें। परिणाम को संशोधित करके, संबंधित होस्ट तक पहुंच को अवरुद्ध किया जा सकता है।

RPZ का उपयोग DNS डेटा फीड्स पर आधारित होता है, जिसे RPZ प्रदाता से परिनियोजन सर्वर तक जोन स्थानांतरण के रूप में जाना जाता है। Google सुरक्षित ब्राउज़िंग जैसी अन्य ब्लॉक सूची विधियों के संबंध में, क्लाइंट एप्लिकेशन द्वारा वास्तविक ब्लॉकलिस्ट को प्रबंधित नहीं किया जाता है, यहां तक कि देखा भी नहीं जाता है। वेब ब्राउज़र, और कोई अन्य क्लाइंट एप्लिकेशन जो इंटरनेट पर सर्वर से जुड़ते हैं, कनेक्शन खोलने के लिए सर्वर के आईपी पते की आवश्यकता होती है। स्थानीय रिज़ॉल्वर (डीएनएस) आमतौर पर एक सिस्टम सॉफ़्टवेयर होता है जो बदले में क्वेरी को 'रिकर्सिव' रिज़ॉल्वर में डालता है, जो अक्सर इंटरनेट सेवा प्रदाता पर स्थित होता है। यदि बाद वाला सर्वर RPZ को तैनात करता है, और या तो पूछताछ का नाम या परिणामी पता ब्लॉकलिस्ट में है, तो प्रतिक्रिया को संशोधित किया जाता है ताकि पहुंच को बाधित किया जा सके।

इतिहास

RPZ तंत्र को पॉल विक्सी के नेतृत्व में इंटरनेट सिस्टम कंसोर्टियम द्वारा BIND डोमेन नेम सर्वर (DNS) के एक घटक के रूप में विकसित किया गया था।[1] यह पहली बार BIND रिलीज़ 9.8.1 में 2010 में रिलीज़ हुई थी, और पहली बार सार्वजनिक रूप से जुलाई, 2010 में ब्लैक हैट में घोषित की गई थी।[2] यह 1.14.0 संस्करण के अनुसार अनबाउंड (DNS सर्वर) में भी उपलब्ध है।[3] DNS फ़ायरवॉल कॉन्फ़िगरेशन जानकारी के आदान-प्रदान के लिए RPZ तंत्र को एक खुले और विक्रेता-तटस्थ मानक के रूप में प्रकाशित किया गया है, जिससे अन्य DNS रिज़ॉल्यूशन सॉफ़्टवेयर को इसे लागू करने की अनुमति मिलती है। [4][5] RPZ को समूहों और/या दुर्भावनापूर्ण इरादे या अन्य नापाक उद्देश्यों वाले व्यक्तियों द्वारा DNS के दुरुपयोग से निपटने के लिए एक तकनीक के रूप में विकसित किया गया था। यह मेल दुरुपयोग निवारण प्रणाली प्रोजेक्ट से आगे बढ़ता है जिसने प्रतिष्ठा डेटा को ईमेल स्पैम (इलेक्ट्रॉनिक) से बचाने के लिए एक तंत्र के रूप में पेश किया। RPZ प्रतिष्ठा डेटा के उपयोग को डोमेन नाम सिस्टम में विस्तारित करता है।

समारोह

RPZ एक DNS रिकर्सिव रिज़ॉल्वर को डोमेन नाम डेटा (ज़ोन) के कई संग्रहों के लिए की जाने वाली विशिष्ट क्रियाओं को चुनने की अनुमति देता है।

प्रत्येक ज़ोन के लिए, DNS सेवा पूर्ण समाधान (सामान्य व्यवहार), या अन्य कार्रवाइयाँ करने का विकल्प चुन सकती है, जिसमें यह घोषित करना शामिल है कि अनुरोधित डोमेन मौजूद नहीं है (तकनीकी रूप से, NXDOMAIN), या यह कि उपयोगकर्ता को एक अलग डोमेन (तकनीकी रूप से, CNAME) पर जाना चाहिए ), अन्य संभावित कार्रवाइयों के बीच।

चूंकि ज़ोन की जानकारी बाहरी स्रोतों (ज़ोन ट्रांसफर के माध्यम से) से प्राप्त की जा सकती है, यह DNS सेवा को बाहरी संगठन से डोमेन जानकारी के बारे में जानकारी प्राप्त करने की अनुमति देता है और फिर उस जानकारी को गैर-मानक तरीके से संभालने का विकल्प चुनता है।

उद्देश्य

RPZ अनिवार्य रूप से एक फ़िल्टरिंग तंत्र है, या तो लोगों को इंटरनेट डोमेन पर जाने से रोकता है, या उन्हें अलग-अलग तरीकों से DNS उत्तरों में हेरफेर करके अन्य स्थानों पर इंगित करता है।

RPZ DNS रिकर्सिव रिज़ॉल्वर ऑपरेटरों को बाहरी संगठनों से डोमेन के बारे में प्रतिष्ठित डेटा प्राप्त करने में सक्षम होने का अवसर प्रदान करता है जो हानिकारक हो सकता है, और फिर उस जानकारी का उपयोग उन कंप्यूटरों को आने वाले नुकसान से बचने के लिए करता है जो उन कंप्यूटरों को विज़िट करने से रोककर रिकर्सिव रिज़ॉल्वर का उपयोग करते हैं। संभावित रूप से हानिकारक डोमेन।

तंत्र और डेटा

RPZ एक तंत्र है जिसे डेटा की आवश्यकता होती है जिस पर उसे प्रतिक्रिया देनी होती है।

कुछ इंटरनेट सुरक्षा संगठनों ने RPZ तंत्र के विकास के आरंभ में संभावित खतरनाक डोमेन का वर्णन करने वाले डेटा की पेशकश की है। अन्य सेवाएं भी विशिष्ट डोमेन श्रेणियों के लिए RPZ प्रदान करती हैं (उदाहरण के लिए वयस्क सामग्री डोमेन के लिए)। एक पुनरावर्ती रिज़ॉल्वर ऑपरेटर RPZ द्वारा उपयोग किए जाने वाले अपने स्वयं के डोमेन नाम डेटा (ज़ोन) को परिभाषित करने में भी आसानी से सक्षम है।

उपयोग का उदाहरण

विचार करें कि ऐलिस एक कंप्यूटर का उपयोग करता है जो DNS सेवा (रिकर्सिव रिज़ॉल्वर) का उपयोग करता है जिसे RPZ का उपयोग करने के लिए कॉन्फ़िगर किया गया है और ज़ोन डेटा के कुछ स्रोत तक पहुंच है जो डोमेन को सूचीबद्ध करता है जो खतरनाक माना जाता है।

ऐलिस को एक लिंक के साथ एक ईमेल प्राप्त होता है जो किसी ऐसे स्थान पर हल होता प्रतीत होता है जिस पर वह भरोसा करती है, और वह लिंक पर क्लिक करना चाहती है। वह ऐसा करती है, लेकिन वास्तविक स्थान वह विश्वसनीय स्रोत नहीं है जिसे उसने पढ़ा है बल्कि एक खतरनाक स्थान है जो DNS सेवा के लिए जाना जाता है।

जैसा कि DNS सेवा को पता चलता है कि परिणामी वेब स्थान खतरनाक है, उसके कंप्यूटर को यह बताने के बजाय कि इसे कैसे प्राप्त किया जाए (असंशोधित प्रतिक्रिया), यह एक सुरक्षित स्थान की ओर ले जाने वाली जानकारी भेजता है। DNS सेवा अपनी नीतिगत कार्रवाइयों को कैसे कॉन्फ़िगर करती है, इस पर निर्भर करते हुए, संशोधित प्रतिक्रिया एक वेब साइट पर एक निश्चित पृष्ठ हो सकती है जो उसे सूचित करती है कि क्या हुआ है, या एक DNS त्रुटि कोड जैसे NXDOMAIN या NODATA, या बिल्कुल कोई प्रतिक्रिया नहीं भेजती है।

यह भी देखें

- Google सुरक्षित ब्राउज़िंग

- बाँधना

- डीएनएस प्रबंधन सॉफ्टवेयर

- चौथा9

संदर्भ

- ↑ Paul Vixie; Vernon Schryver (June 21, 2018). "History and Evolution". DNS प्रतिक्रिया नीति क्षेत्र (RPZ). IETF. sec. 10. I-D vixie-dnsop-dns-rpz.

- ↑ Andrew Fried; Victoria Risk (9 May 2017). "प्रतिक्रिया नीति क्षेत्र (RPZ) का उपयोग करने के लिए BIND को कॉन्फ़िगर करने पर ट्यूटोरियल" (PDF). Internet Systems Consortium.

- ↑ "प्रतिक्रिया नीति क्षेत्र". Unbound Docs. NLnet Labs.

- ↑ Paul Vixie; Vernon Schryver (December 2010). "DNS प्रतिक्रिया नीति क्षेत्र (DNS RPZ)". Internet Systems Consortium.

- ↑ "मसौदा-ietf-dnsop-DNS-RPZ-00 - DNS प्रतिक्रिया नीति क्षेत्र (RPZ)". Ietf Datatracker.