प्रमाणित एन्क्रिप्शन

प्रमाणीकृत एन्क्रिप्शन (एई) एन्क्रिप्शन के रूप हैं जो एक साथ डेटा की गोपनीयता और प्रामाणिकता सुनिश्चित करते हैं।

प्रोग्रामिंग इंटरफ़ेस

एई कार्यान्वयन के लिए एक विशिष्ट अनुप्रयोग प्रोग्रामिंग इंटरफ़ेस निम्नलिखित कार्य प्रदान करता है:

- कूटलेखन

- इनपुट: प्लेनटेक्स्ट, कुंजी, और वैकल्पिक रूप से एक हेडर (जिसे 'अतिरिक्त प्रमाणित डेटा', 'एएडी' या 'एसोसिएटेड डेटा', 'एडी' के रूप में भी जाना जाता है) प्लेनटेक्स्ट में एन्क्रिप्ट नहीं किया जाएगा, किन्तु प्रामाणिकता सुरक्षा द्वारा कवर किया जाएगा।

- आउटपुट: सिफरटेक्स्ट और ऑथेंटिकेशन टैग ( संदेश प्रमाणीकरण कोड या मैक)।

- विकोडन

- इनपुट: सिफरटेक्स्ट, कुंजी, प्रमाणीकरण टैग, और वैकल्पिक रूप से एक हेडर (यदि एन्क्रिप्शन के दौरान उपयोग किया जाता है)।

- आउटपुट: प्लेनटेक्स्ट, या एक त्रुटि यदि प्रमाणीकरण टैग आपूर्ति किए गए सिफरटेक्स्ट या हेडर से मेल नहीं खाता है।

हेडर भाग का उद्देश्य नेटवर्किंग या स्टोरेज मेटाडेटा के लिए प्रामाणिकता और अखंडता सुरक्षा प्रदान करना है, जिसके लिए गोपनीयता अनावश्यक है, किन्तु प्रामाणिकता वांछित है।

इतिहास

प्रमाणित एन्क्रिप्शन की आवश्यकता इस अवलोकन से उभरी है कि अलग-अलग गोपनीयता और प्रमाणीकरण ब्लॉक सिफर ऑपरेशन मोड को सुरक्षित रूप से संयोजित करना त्रुटि प्रवण और कठिन हो सकता है।[1][2] गलत कार्यान्वयन, या प्रमाणीकरण की कमी (एसएसएल/टीएलएस सहित) द्वारा उत्पादन प्रोटोकॉल और अनुप्रयोगों में प्रस्तुत किए गए कई व्यावहारिक हमलों से इसकी पुष्टि हुई थी।[3]

वर्ष 2000 के आसपास, मानकीकरण विधियों की धारणा के आसपास कई प्रयास विकसित हुए जिन्होंने सही कार्यान्वयन सुनिश्चित किया था। विशेष रूप से, संभवतः सुरक्षित मोड में मजबूत रुचि चरणजीत जुटला की अखंडता-जागरूक सीबीसी और अखंडता-जागरूक समांतरता, आईएपीएम (मोड)[4] के 2000 (ओसीबी और कालक्रम देखें[5]) में प्रकाशित होने से बढ़ी थी।

छह अलग-अलग प्रमाणित एन्क्रिप्शन मोड (अर्थात् ऑफ़सेट कोडबुक मोड 2.0, ओसीबी 2.0; की रैप; सीबीसी-मैक, सीसीएम मोड के साथ काउंटर; एन्क्रिप्ट फिर प्रमाणित करें फिर अनुवाद करें, ईएएक्स मोड; एन्क्रिप्ट-फिर-मैक, ईटीएम; और गलोईस/काउंटर मोड, जीसीएम) को आईएसओ/आईईसी 19772:2009 में मानकीकृत किया गया है।[6] एनआईएसटी आग्रह के उत्तर में अधिक प्रमाणित एन्क्रिप्शन विधियों का विकास किया गया।[7] प्रमाणित एन्क्रिप्शन प्रदान करने के लिए स्पंज फ़ंक्शंस का उपयोग डुप्लेक्स मोड में किया जा सकता है।[8]

बेल्लारे और नामप्रेमपर (2000) ने एन्क्रिप्शन और मैक प्रिमिटिव्स की तीन रचनाओं का विश्लेषण किया, और प्रदर्शित किया कि एक संदेश को एन्क्रिप्ट करना और बाद में सिफरटेक्स्ट (एन्क्रिप्ट-तत्-मैक दृष्टिकोण) के लिए मैक को प्रायुक्त करना एक अनुकूली चुने गए सिफरटेक्स्ट हमले के खिलाफ सुरक्षा का अर्थ है, किन्तु कि दोनों कार्य न्यूनतम आवश्यक गुणों को पूरा करते हैं। काट्ज़ और युंग ने "अक्षम्य एन्क्रिप्शन" नाम के अनुसार धारणा की जांच की और सिद्ध किया कि यह चुने हुए सिफरटेक्स्ट हमलों के खिलाफ सुरक्षा का संकेत देता है।[9]

2013 में, प्रमाणित एन्क्रिप्शन मोड के डिजाइन को प्रोत्साहित करने के लिए सीज़र प्रतियोगिता की घोषणा की गई थी।[10]

2015 में, चाचा20-पॉली1305 को इंटरनेट इंजीनियरिंग टास्क फोर्स प्रोटोकॉल में गलोईस/काउंटर मोड के वैकल्पिक एई निर्माण के रूप में जोड़ा गया है।

संबद्ध डेटा के साथ प्रमाणित एन्क्रिप्शन (एईएडी)

एईएडी एई का एक प्रकार है जो प्राप्तकर्ता को संदेश में एन्क्रिप्टेड और अनएन्क्रिप्टेड जानकारी दोनों की अखंडता की जांच करने की अनुमति देता है।[11] एईएडी संबंधित डेटा (एडी) को सिफरटेक्स्ट और उस संदर्भ से बांधता है जहां इसे प्रकट होना चाहिए ताकि एक वैध सिफरटेक्स्ट को एक अलग संदर्भ में कट-एंड-पेस्ट करने के प्रयासों का पता लगाया जा सके और निरस्त कर दिया जा सके।

यह आवश्यक है, उदाहरण के लिए, नेटवर्क पैकेट या फ़्रेम द्वारा जहां शीर्षलेख को दृश्यता की आवश्यकता होती है, पेलोड को गोपनीयता की आवश्यकता होती है, और दोनों को डेटा अखंडता और संदेश प्रमाणीकरण की आवश्यकता होती है।

प्रमाणित एन्क्रिप्शन के लिए दृष्टिकोण

एन्क्रिप्ट-तत्कालीन-मैक (एटीएम)

प्लेनटेक्स्ट को पहले एन्क्रिप्ट किया जाता है, फिर परिणामी सिफरटेक्स्ट के आधार पर एक मैक तैयार किया जाता है। सिफरटेक्स्ट और इसके मैक को एक साथ भेजा जाता है। सिफरटेक्स्ट और इसके मैक को एक साथ भेजा जाता है। उदाहरण के लिए, IPsec में प्रयुक्त होता है।[12] आईएसओ/आईईसी 19772:2009 के अनुसार मानक विधि है।[6] यह एकमात्र विधि है जो एई में सुरक्षा की उच्चतम परिभाषा तक पहुंच सकता है, किन्तु यह केवल तभी प्राप्त किया जा सकता है जब मैक का उपयोग दृढ़ता से अक्षम्य हो।[13] नवंबर 2014 में, ईटीएम के लिए टीएलएस और डीटीएलएस एक्सटेंशन को RFC 7366 के रूप में प्रकाशित किया गया है। एसएसएचवी2 के लिए भी विभिन्न ईटीएम सिफरसुइट उपस्थित हैं (उदाहरण के लिए, hmac-sha1-etm@openssh.com).

ध्यान दें कि कुंजी पृथक्करण अनिवार्य (एन्क्रिप्शन और कीड हैश के लिए अलग-अलग कुंजियों का उपयोग किया जाना चाहिए) है, अन्यथा यह विशिष्ट एन्क्रिप्शन विधि और उपयोग किए गए हैश फ़ंक्शन के आधार पर संभावित रूप से असुरक्षित है।

एन्क्रिप्ट-एंड-मैक (ई एंड एम)

मैक को प्लेनटेक्स्ट के आधार पर तैयार किया जाता है, और प्लेनटेक्स्ट को मैक के बिना एन्क्रिप्ट किया जाता है। प्लेनटेक्स्ट का MAC और सिफरटेक्स्ट एक साथ भेजे जाते हैं। में प्रयुक्त, उदाहरण के लिए, सुरक्षित शैल।[14] तथापि ई एंड एम दृष्टिकोण अपने आप में दृढ़ता से अक्षम्य सिद्ध नहीं हुआ है,[13] दृष्टिकोण के अतिरिक्त इसे दृढ़ता से अक्षम्य बनाने के लिए सिक्योर शेल में कुछ साधारण संशोधन प्रायुक्त करना संभव है।[15]

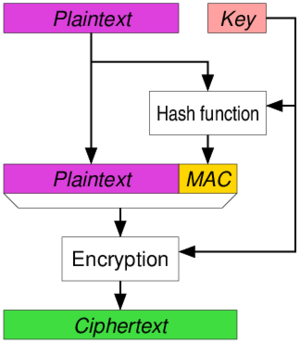

मैक-फिर-एन्क्रिप्ट (एमटीई)

प्लेनटेक्स्ट के आधार पर एक मैक तैयार किया जाता है, फिर प्लेनटेक्स्ट और मैक दोनों को एक साथ एन्क्रिप्ट किया जाता है ताकि दोनों के आधार पर एक सिफरटेक्स्ट तैयार किया जा सके। सिफरटेक्स्ट (एक एन्क्रिप्टेड मैक युक्त) भेजा जाता है। एईएडी का उपयोग एसएसएल/टीएलएस में किया जाता है।[16] तथापि एमटीई दृष्टिकोण अपने आप में दृढ़ता से अक्षम्य सिद्ध नहीं हुआ है,[13] एसएसएल/टीएलएस कार्यान्वयन क्रॉस्कीक द्वारा दृढ़ता से अक्षम्य सिद्ध हुआ है जिसने दिखाया कि एसएसएल/टीएलएस वास्तव में एमटीई तंत्र के साथ उपयोग किए गए एन्कोडिंग के कारण सुरक्षित था।[17][dubious ] सैद्धांतिक सुरक्षा के अतिरिक्त, एसएसएल/टीएलएस के गहन विश्लेषण ने सुरक्षा को मैक-फिर-पैड-तत्-एन्क्रिप्ट के रूप में प्रतिरूपित किया, यानी प्लेनटेक्स्ट पहले एन्क्रिप्शन फ़ंक्शन के ब्लॉक आकार के लिए पैडेड है। पैडिंग त्रुटियों के परिणामस्वरूप अधिकांश प्राप्तकर्ता की ओर पता लगाने योग्य त्रुटियां होती हैं, जो बदले में लकी थर्टीन हमले जैसे पैडिंग ऑरेकल हमले का कारण बनती हैं।

यह भी देखें

- ऑपरेशन के सिफर मोड को ब्लॉक करें

- सीसीएम मोड

- सीडब्ल्यूसी मोड

- ओसीबी मोड

- ईएक्स मोड

- गाल्वा / काउंटर मोड

- एईएस-जीसीएम-SIV

- चाचा20-पॉली1305

- सोफी जर्मेन काउंटर मोड

- हस्ताक्षर एन्क्रिप्शन

संदर्भ

- ↑ M. Bellare; P. Rogaway; D. Wagner. "एक पारंपरिक प्रमाणीकृत-एन्क्रिप्शन मोड" (PDF). NIST. Retrieved March 12, 2013.

जब लोग एक पारंपरिक (केवल-गोपनीयता) एन्क्रिप्शन योजना और एक संदेश प्रमाणीकरण कोड (MAC) को एक साथ चिपकाने की कोशिश कर रहे थे तो लोग बहुत खराब प्रदर्शन कर रहे थे।

- ↑ T. Kohno; J. Viega & D. Whiting. "CWC प्रमाणित एन्क्रिप्शन (एसोसिएटेड डेटा) मोड" (PDF). NIST. Retrieved March 12, 2013.

सुरक्षित मैक के साथ गलती से सुरक्षित एन्क्रिप्शन योजनाओं को जोड़ना और फिर भी असुरक्षित प्रमाणित एन्क्रिप्शन योजनाएं प्राप्त करना बहुत आसान है

- ↑ "गुप्त-कुंजी क्रिप्टोग्राफी की विफलता" (PDF). Daniel J. Bernstein. Archived from the original (PDF) on April 18, 2013. Retrieved March 12, 2013.

- ↑ Jutl, Charanjit S. (2000-08-01). "लगभग मुफ्त संदेश अखंडता के साथ एन्क्रिप्शन मोड". Cryptology ePrint Archive: Report 2000/039. Proceedings IACR EUROCRYPT 2001. IACR. Retrieved 2013-03-16.

- ↑ T. Krovetz; P. Rogaway (2011-03-01). "प्रमाणित-एन्क्रिप्शन मोड का सॉफ़्टवेयर प्रदर्शन" (PDF). Fast Software Encryption 2011 (FSE 2011). IACR.

- ↑ 6.0 6.1 "सूचना प्रौद्योगिकी -- सुरक्षा तकनीक -- प्रमाणित एन्क्रिप्शन". 19772:2009. ISO/IEC. Retrieved March 12, 2013.

- ↑ "एन्क्रिप्शन मोड विकास". NIST. Retrieved April 17, 2013.

- ↑ The Keccak Team. "डुप्लेक्सिंग द स्पंज" (PDF).

- ↑ Katz, J.; Yung, M. (2001). B. Schneier (ed.). अक्षम्य एन्क्रिप्शन और ऑपरेशन के चुने हुए सिफरटेक्स्ट सुरक्षित मोड. pp. 284–299. doi:10.1007/3-540-44706-7_20. ISBN 978-3-540-41728-6.

{{cite book}}:|journal=ignored (help) - ↑ "CAESAR: Competition for Authenticated Encryption: Security, Applicability, and Robustness". Retrieved March 12, 2013.

- ↑ "एनआईएसटी ने छोटे इलेक्ट्रॉनिक्स की सुरक्षा के लिए 'लाइटवेट क्रिप्टोग्राफी' के लिए पहला आह्वान जारी किया". 2018-04-18. Retrieved 2019-09-04.

- ↑ "अलग गोपनीयता और अखंडता एल्गोरिदम". RFC 4303. Internet Engineering Task Force (IETF). Retrieved 2018-09-12.

- ↑ 13.0 13.1 13.2 "Authenticated Encryption: Relations among notions and analysis of the generic composition paradigm". M. Bellare and C. Namprempre. Retrieved April 13, 2013.

- ↑ "आंकड़ा शुचिता". RFC 4253. Internet Engineering Task Force (IETF). Retrieved 2018-09-12.

- ↑ Bellare, Mihir; Kohno, Tadayoshi; Namprempre, Chanathip. "Breaking and Provably Repairing the SSH Authenticated Encryption Scheme: A Case Study of the Encode-then-Encrypt-and-MAC Paradigm" (PDF). ACM Transactions on Information and System Security. Retrieved 30 August 2021.

- ↑ "रिकॉर्ड पेलोड सुरक्षा". RFC 5246. Internet Engineering Task Force (IETF). Retrieved 2018-09-12.

- ↑ "The Order of Encryption and Authentication for Protecting Communications (Or: How Secure is SSL?)" (PDF). H. Krawczyk. Retrieved April 13, 2013.

- General

- Bellare, M.; Namprempre, C. (2000), T. Okamoto (ed.), "Authenticated Encryption: Relations among notions and analysis of the generic composition paradigm" (PDF), Extended Abstract in Advances in Cryptology: Asiacrypt 2000 Proceedings, Lecture Notes in Computer Science, Springer-Verlag, 1976: 531, doi:10.1007/3-540-44448-3_41, ISBN 978-3-540-41404-9

बाहरी संबंध

- NIST: Modes Development

- How to choose an Authenticated Encryption mode